Questões de Concurso

Comentadas para técnico em informática

Foram encontradas 4.105 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I. 2001:DB8::130F::140B

II. 2001:DB8:0:0:130F::140B

III. 2001:DB8::130F:0:0:140B

Quais estão corretas?

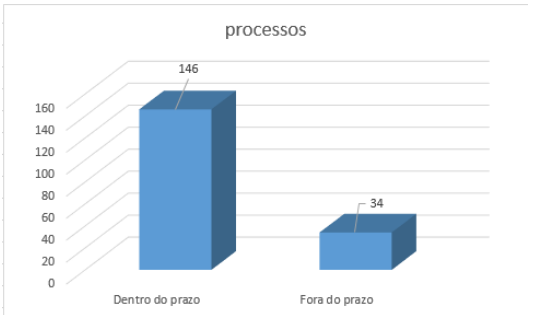

O percentual de processos resolvidos fora do prazo foi, aproximadamente, de:

Um técnico de informática foi designado para configurar o cliente de e-mail Thunderbird para gerenciar múltiplas contas de e-mail com diferentes provedores. Avalie as afirmativas abaixo:

1. A configuração de diferentes identidades no Thunderbird permite gerenciar várias contas de e-mail dentro do mesmo perfil.

2. É possível configurar filtros de mensagens para organizar automaticamente os e-mails em pastas específicas com base em critérios definidos.

3. O uso de IMAP é preferível ao POP3 quando se deseja manter os e-mails sincronizados entre múltiplos dispositivos.

4. A criptografia de e-mails pode ser configurada para garantir a confidencialidade das comunicações.

5. A criação de backups regulares das configurações e dos e-mails armazenados é uma prática recomendada para evitar perdas de dados.

Alternativas:

Um técnico de informática foi encarregado de criar uma planilha que automatize a análise de vendas mensais para uma empresa. A planilha deve incluir fórmulas para calcular médias, totais, variações percentuais e gerar gráficos dinâmicos. Avalie as afirmativas a seguir:

1. A função MÉDIA pode ser utilizada para calcular o valor médio das vendas em um determinado período.

2. A função SOMA é ideal para calcular o total de vendas de um período.

3. A função VAR.P é utilizada para calcular a variância das vendas em um conjunto de dados.

4. O uso de Tabelas Dinâmicas facilita a análise interativa de grandes conjuntos de dados.

5. A função DESVPAD é útil para calcular o desvio padrão das vendas, ajudando na análise da dispersão dos dados.

Alternativas:

Uma empresa necessita de um plano abrangente de segurança digital, que inclua o uso de antivírus, firewall e anti-spyware. Avalie as afirmativas abaixo:

1. Um firewall pode bloquear tráfego de rede não autorizado e impedir invasões.

2. O antivírus é responsável por detectar e remover malwares, como vírus e trojans.

3. O anti-spyware é especializado em detectar e remover softwares que coletam dados pessoais sem consentimento.

4. A combinação de diferentes camadas de segurança (antivírus, firewall e anti-spyware) reduz significativamente o risco de ataques.

5. Apenas a utilização de um firewall é suficiente para proteger um sistema de todas as ameaças cibernéticas.

Alternativas:

Um técnico de informática deve implementar políticas de uso seguro de redes sociais em uma empresa para garantir a privacidade e a segurança das informações. Avalie as afirmativas abaixo:

1. A desativação de geolocalização nas postagens é recomendada para proteger a localização dos usuários.

2. A utilização de autenticação de dois fatores (2FA) aumenta a segurança das contas nas redes sociais.

3. O uso de senhas fortes e únicas para cada rede social é essencial para evitar acessos não autorizados.

4. A revisão periódica das configurações de privacidade garante que as informações pessoais sejam protegidas.

5. A exclusão regular de postagens antigas é recomendada para minimizar a exposição a possíveis riscos de segurança.

Alternativas:

Em uma empresa de TI, o técnico de informática foi solicitado a otimizar as pesquisas na internet para garantir que os funcionários encontrem informações relevantes com maior eficiência. Avalie as afirmativas abaixo:

1. O uso de operadores booleanos (AND, OR, NOT) pode refinar os resultados das pesquisas.

2. A utilização de aspas (“”) em uma pesquisa permite buscar por uma frase exata.

3. O operador “site:” restringe a pesquisa a um site específico.

4. O operador “filetype:” permite buscar por tipos específicos de arquivos, como PDF ou DOCX.

5. A utilização de “-” (hífen) exclui o comando anterior dos resultados de pesquisa.

Alternativas:

Um técnico de informática precisa configurar o cliente de e-mail Mozilla Thunderbird para uma conta de e-mail corporativa que exige criptografia. Avalie as afirmativas abaixo:

1. A configuração do protocolo IMAP não é recomendada para manter a sincronização entre dispositivos.

2. A utilização de SSL/TLS é essencial para garantir a criptografia na comunicação.

3. A autenticação de dois fatores (2FA) não deve ser ativada para aumentar a segurança da conta de e-mail.

4. A configuração de filtros de spam pode ser ajustada para reduzir o recebimento de e-mails indesejados.

5. A assinatura digital deve ser utilizada para garantir a autenticidade e a integridade das mensagens enviadas.

Alternativas:

Em uma situação onde o técnico precisa garantir que todos os navegadores utilizados em uma empresa estejam configurados para máxima segurança, ele deve configurar as seguintes opções:

1. Bloqueio de pop-ups para evitar janelas indesejadas e potencialmente perigosas.

2. Habilitação de alertas de sites não seguros (HTTP sem SSL/TLS).

3. Configuração para limpar automaticamente o cache e os cookies ao fechar o navegador.

4. Ativação do modo de navegação privada para evitar o armazenamento de histórico.

5. Desativação de plugins e extensões desnecessários para reduzir vulnerabilidades.

Alternativas:

Redes de Computadores: Conceitos Básicos, Ferramentas, Aplicativos e Procedimentos de Internet e Intranet

Um técnico de informática precisa configurar uma rede local (LAN) em uma pequena empresa, garantindo que os dispositivos conectados tenham acesso seguro à internet e recursos internos, como servidores de arquivos e impressoras. Considerando isso, avalie as afirmativas abaixo:

1. A utilização de um servidor DHCP é recomendada para a distribuição automática de endereços IP.

2. O uso de VLANs pode ser aplicado para segmentar a rede e aumentar a segurança.

3. A configuração de um firewall é opcional para proteger a rede de acessos não autorizados.

4. O NAT (Network Address Translation) permite que múltiplos dispositivos da LAN compartilhem um único endereço IP público para acessar a internet.

5. A utilização de WPA3 é recomendada para garantir a segurança de redes sem fio.

Alternativas:

Durante a criação de uma apresentação profissional em LibreOffice Impress, um técnico deve garantir que a apresentação seja compatível com diferentes versões de software e dispositivos. Considerando isso, avalie as afirmativas:

1. O uso de fontes personalizadas garante maior compatibilidade entre diferentes sistemas.

2. A incorporação de fontes na apresentação é recomendada para preservar o layout em outros dispositivos.

3. A compressão de imagens pode ser ignorada se o tamanho do arquivo não for uma preocupação.

4. As transições entre slides devem ser configuradas para manter um ritmo constante e profissional.

5. A exportação do arquivo em formato PPTX é uma prática recomendada para evitar alterações indesejadas em outros sistemas.

Alternativas:

Um técnico precisa criar uma planilha que calcula automaticamente o custo total de um projeto em Microsoft Excel, considerando impostos, taxas e descontos aplicáveis. Avalie as afirmativas a seguir:

1. O uso da função SE é ideal para aplicar diferentes percentuais de desconto conforme a faixa de valor total.

2. As funções SOMASE e SOMASES não podem ser usadas para sumarizar valores baseados em critérios específicos.

3. As referências absolutas e relativas devem ser configuradas adequadamente para garantir que as fórmulas sejam replicáveis.

4. O formato condicional pode ser utilizado para destacar valores que ultrapassam um determinado limite.

5. O recurso de validação de dados é essencial para garantir que os valores inseridos estejam dentro de um intervalo permitido.

Alternativas:

Um técnico foi solicitado para automatizar a criação de relatórios mensais em uma empresa usando LibreOffice Writer, incluindo a utilização de campos automáticos como data, hora e número de páginas. Durante a configuração, ele deve garantir que esses campos sejam atualizados automaticamente sempre que o documento for impresso. Avalie as afirmativas abaixo:

1. O campo de data e hora deve ser atualizado manualmente sempre que o documento for impresso.

2. Os campos de número de páginas podem ser inseridos em qualquer parte do documento, sem restrições.

3. O uso de estilos é recomendável para padronizar a formatação e garantir a consistência do documento.

4. O LibreOffice Writer permite a configuração de macros para automatizar a atualização de campos antes da impressão.

5. O campo de número de páginas pode ser configurado para exibir a contagem total de páginas do documento.

Alternativas

Em um ambiente corporativo, é necessário configurar uma estação de trabalho com dual boot entre Windows 10 e uma distribuição Linux. Durante a instalação, o técnico deve definir corretamente as partições para garantir que ambos os sistemas operacionais funcionem sem problemas. Avalie as afirmativas abaixo:

1. O particionamento deve incluir ao menos uma partição EFI para sistemas UEFI.

2. Para Linux, uma partição swap é opcional, sendo recomendada apenas para sistemas com pouca memória RAM.

3. A formatação da partição do sistema Windows deve ser em FAT32, enquanto a do Linux, preferencialmente, em ext4.

4. É possível configurar o GRUB como gerenciador de inicialização padrão para selecionar o sistema operacional.

5. O uso de GPT é incompatível com sistemas que requerem a instalação de MBR.

Alternativas:

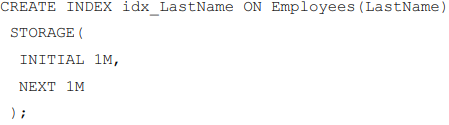

No código precedente foi utilizado um comando de manipulação de dados do tipo