Questões de Concurso

Comentadas para analista de suporte

Foram encontradas 1.106 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

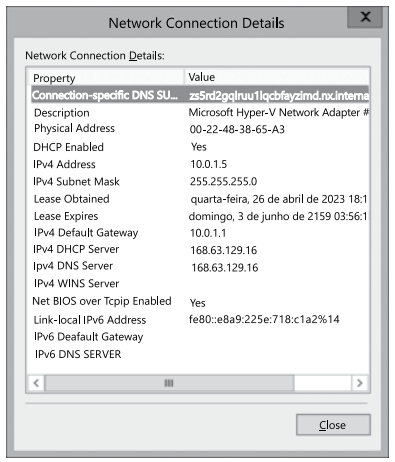

Com base nessas informações, é correto afirmar que