Questões de Concurso

Comentadas para analista de sistemas júnior - infra-estrutura

Foram encontradas 310 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

O protocolo DNS não apresenta conexão e não é confiável em termos de recuperação de erros de transmissão, enquanto que o protocolo FTP apresenta conexão e é confiável em termos de recuperação de erros de transmissão.

PORQUE

O DNS utiliza o protocolo UDP e o FTP utiliza o protocolo TCP do TCP/IP.

A esse respeito, conclui-se que

Mensagens get-bulk do SNMPv2 geram menor quantidade de bytes trocados entre as estações de gerenciamento e os dispositivos que estão sendo gerenciados do que mensagens get-next para um mesmo número de instâncias de OIDs (Object Identifier).

PORQUE

Uma menor quantidade de mensagens de solicitação e resposta é gerada com o uso de mensagens get-bulk do que com mensagens get-next, e mensagens get-bulk são encapsuladas em datagramas UDP, enquanto mensagens get-next são encapsuladas em segmentos TCP.

A esse respeito, conclui-se que

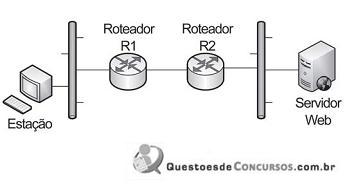

A partir do diagrama apresentado, o número de domínios de colisão e de broadcast são, respectivamente,

Após enviar um pacote para o Servidor Web, a Estação recebeu uma mensagem ICMP destination unreachable, com o código network unreachable. O que deve ter ocorrido?

A norma ISO 27001:2005 utiliza o modelo _______ de melhoria para estruturar todos os processos do _______.

Qual das opções abaixo completa corretamente a frase acima?

98, 183, 37, 122, 11, 124, 60 e 67

Qual das requisições pendentes será a segunda a ser atendida?

Quais os tamanhos de ACC, CI e o tamanho total da MP, em bits, para este computador?