Questões de Concurso

Comentadas para analista de sistemas júnior - infra-estrutura

Foram encontradas 305 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Para isso, a Autoridade Certificadora (AC) que emite o certificado digital deve

O conjunto de estações infectadas com esse tipo de praga forma o que é conhecido por

Para que o receptor possa decifrar essa mensagem, é necessário obter a chave

Nesse contexto de riscos e prioridade, um exemplo de técnica possível de ser adotada para atender à instrução é a técnica de

.

.Nesse cenário, e na ausência de qualquer outra informação sobre p ou q, para que seja possível inferir

sem refutar a validade de

sem refutar a validade de  pode-se assumir a validade de

pode-se assumir a validade der1(X); r2(X); w1(X); r1(Y); w2(X); w1(Y);

Nesse escalonamento, considere que r1 e w1 correspondem a operações de leitura e de escrita da transação 1, respectivamente. Considere, também, que r2 e w2 correspondem a operações de leitura e de escrita da transação 2, respectivamente. Por fim, considere que as operações de leitura e escrita são seguidas pelos itens de dados (X ou Y) apresentados entre parênteses.

No escalonamento fornecido, duas operações que NÃO estão em conflito são

PORQUE

De acordo com a restrição de integridade de entidade, nenhum valor de uma chave primária pode conter valor nulo (NULL). Analisando-se as afirmações acima, conclui-se que

I - Computação em grade (Grid Computing) é um modelo computacional capaz de alcançar uma alta taxa de processamento dividindo as tarefas entre diversas máquinas que formam uma máquina virtual.

II - Computadores de baixo custo podem ser agrupados em clusters, gerando maior poder computacional.

III - É adequado construir um cluster de forma distribuída com seus nós situados em várias e diferentes localidades.

Está correto APENAS o que se afirma em

Essa taxonomia, registra, na arquitetura SIMD, que

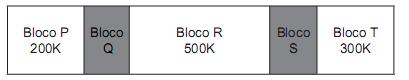

Quanto resta de memória livre em cada bloco, em K, depois da alocação realizada com os algoritmos best-fit e next-fit?

Considerando que foram feitos 300.000 acessos no total, que o tempo por acerto (tempo por hit) é de 70ns e que o tempo por falha (tempo por miss) é de 3000ns para este mesmo cache, qual o tempo, em ns, de acesso efetivo?

Tempo de CPU = segundos por programa = M * T * I , onde:

M = média de ciclos por instrução

T = segundos por ciclo

I = instruções por programa

As arquiteturas RISC e CISC priorizam, respectivamente, a minimização dos seguintes fatores:

Uma das diferenças entre eles é que a(o)

Nessa sequência de 4 passos, os compiladores normalmente ficam posicionados imediatamente após e antes de que outros tipos de programas, respectivamente?

O resultado típico dessa análise é uma estrutura conhecida como