Questões de Concurso

Comentadas para analista de sistemas júnior - infra-estrutura

Foram encontradas 304 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Como isso é alcançado de forma otimizada?

Os processos pareciam perfeitamente aderentes às melhores práticas e foram definidos fortemente baseados no conhecimento de cada um dos especialistas concursados. Porém, não houve treinamento ou comunicação para toda a equipe de TI e usuários envolvidos; além disso os processos são realizados de forma diferente, dependendo da pessoa que os executa.

Segundo o Cobit 4.1, qual é o novo nível de maturidade dos processos nesse local, considerando um modelo de maturidade genérico?

Segundo o PMBOK 4.1, o gerente está solicitando a

Essas informações dadas pelo usuário, referem-se, respectivamente, às seguintes definições:

Qual é o modo padrão a ser usado para configurar esse acesso aos arquivos?

Para que esses requisitos funcionem, deve-se implementar o

Quais ferramentas podem ser usadas para importar esses dados da planilha e criar os computadores no domínio MS Windows 2003/2008?

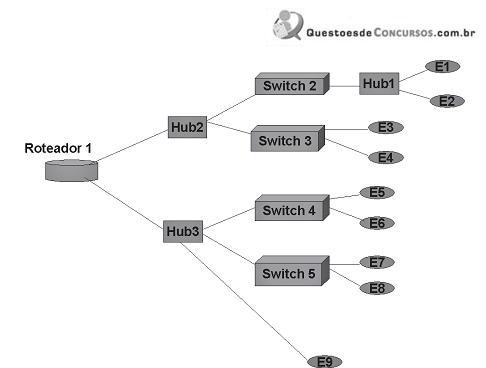

Com base no esquema acima indicado, quantos domínios de colisão e quantos domínios de broadcast podem ser identifi- cados, respectivamente, nessa rede?

Qual a quantidade máxima de quadros que pode ser transmitida por uma estação, nesse segmento, no momento em que ela tem a permissão de transmiti-los?

Dentre as características mais importantes introduzidas no protocolo IPv6, está a(o)

Dentre essas diferenças, está a(o)

Além desse serviço, o DNS provê outros como, por exemplo, o(a)

O tempo de transmissão do pacote, em segundos, é

Que valores correspondem, respectivamente, ao endereço e à máscara de sub-rede, para a sub-rede que inclui o endereço 192.168.0.84 e que atendem a essa especificação?

Qual diretiva de configuração ele deve usar no arquivo httpd.conf?

Segundo alguns autores, um dos pontos fortes dos HIDS é

Nesse contexto, o software que armazena a posição do ponteiro do mouse no momento em que esse é acionado (clique) é, genericamente, conhecido como

A cifração de uma mensagem com o algoritmo DES no modo CBC apresenta como uma de suas vantagens o fato de