Questões de Concurso

Comentadas para analista de sistemas - suporte

Foram encontradas 227 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Considere um cenário em que uma equipe de analistas foi deslocada para um município brasileiro de modo a avaliar aspectos da sua infraestrutura urbana (saneamento básico, iluminação pública, transporte público), em duas etapas: coleta de dados e análise. Essa equipe optou por não utilizar formulários predefinidos e estruturados para coleta de dados, e sim registrar todo e qualquer dado que julgasse ser relevante, para uma posterior triagem na fase de análise. A coleta estará focada nos dados em si, e não em como eles estão inter-relacionados. De modo a persistir os dados coletados, com os metadados possíveis (parciais), os analistas optaram por utilizar um Sistema Gerenciador de Banco de Dados (SGBD) NoSQL.

O tipo de SGBD a ser escolhido para a etapa de coleta de dados descrita é o

Um processo de Extrair, Transformar e Carregar (ETL, sigla em inglês) possui etapas distintas para extração de dados em sua origem, transformações e carga de dados em alguma infraestrutura de persistência. Uma técnica bastante conhecida, utilizada para classificar campos textuais, como, por exemplo, comentários em um site de comércio eletrônico, é a de análise de sentimentos. Considere que a classificação de cada campo textual não existe na origem, mas é incorporada ao conjunto de dados a ser persistido.

No processo de ETL, essa adição de novas colunas, conforme exemplificado, é chamada de

Considere que uma tabela com dados de equipamentos médicos (para raio X, tomografia, etc.) foi criada em um Sistema Gerenciador de Banco de Dados (SGBD) Microsoft SQL Server, com uma chave primária composta por “tipo” e “número de série”, e duas chaves estrangeiras, sigla do fabricante e número da nota fiscal de compra (no esquema apresentado, a chave primária está sublinhada e as chaves estrangeiras estão indicadas pelo sinal @ no início do nome do atributo):

EQUIPAMENTO (tipo, numero-de-serie, nome, @sigla-do-fabricante, @nota-fiscal)

Considere ainda que uma consulta aos equipamentos dessa tabela, informando-se apenas um número de nota fiscal, possui um baixo desempenho.

Uma ação a ser executada para melhorar o desempenho dessa consulta é a criação de

Considere que um Data Lake possui vários conjuntos de dados em formato tabular, cada um deles com várias linhas e colunas.

Os metadados descritivos relativos a esses conjuntos de

dados são fundamentais, pois sem esses metadados não

é possível

Existem dois tipos principais de bancos de dados orientados a grafos: Resource Description Framework (RDF) e Labeled Property Graph (LPG). Ambos permitem modelar e persistir dados de um grafo que contém nós e arestas. Considere que foi preparada uma modelagem conceitual de dados, realizada por meio do Diagrama de Entidades e Relacionamentos (DER), para um sistema de informações.

Nesse contexto, um SGBD NoSQL orientado a grafos

será utilizado para persistir dados de um sistema de informações quando

A virtualização é um processo que permite que um computador compartilhe seus recursos de hardware com vários ambientes separados. Um Virtual Machine Monitor (VMM) ou virtualizador é um tipo de software, firmware ou hardware de computador que cria e executa máquinas virtuais. Dentre os tipos de virtualizadores, um deles é conhecido como virtualizador bare-metal, no qual o software de virtualização é instalado diretamente no hardware onde o sistema operacional é normalmente instalado, oferecendo melhor desempenho e mais eficiência do que os virtualizadores hospedados.

Esse virtualizador é classificado como

Os provedores de computação em nuvem comercializam modelos de serviço com finalidades bastante distintas. O propósito principal é proporcionar um aluguel conveniente de recursos de computação que atenda todas as necessidades do cliente. Dentre os modelos de serviço comercializados, um deles oferece o uso de um software a partir da aquisição de licenças de uso. O cliente apenas usa o software, enquanto o provedor de serviço de nuvem fica com a responsabilidade de suporte, manutenção e atualização do software.

Esse modelo de serviço é conhecido como

O controle de acesso à rede é fundamental para assegurar que apenas usuários de dispositivos autorizados poderão gerar tráfego na rede da organização. Um padrão do IEEE (Institute of Electrical and Electronic Engineers) especifica uma forma de controle de acesso na qual o dispositivo do usuário (por exemplo, desktop, notebook ou smartphone), chamado de suplicante, solicita acesso à rede através de um equipamento de rede (por exemplo, switch de rede ethernet ou ponto de acesso Wi-Fi), chamado de autenticador, para um servidor de autenticação.

O padrão descrito é o IEEE

O modelo Open Systems Interconnection (OSI) é um modelo de referência criado pela International Organization for Standardization (ISO) que permite a comunicação entre máquinas heterogêneas e define diretivas genéricas para a construção de redes de computadores independente da tecnologia utilizada. Esse modelo é dividido em camadas hierárquicas, e cada camada usa as funções da própria camada ou da camada anterior.

Qual é a camada responsável por receber os dados enviados pela camada de sessão e segmentá-los para que

sejam enviados à camada de rede, que, por sua vez,

transforma esses segmentos em pacotes?

A defesa em profundidade é uma estratégia de defesa em camadas de segurança independentes de forma que, quando uma delas falha, uma outra é apresentada ao adversário. Um exemplo de aplicação dessa estratégia é a adoção de um perímetro de segurança formado por componentes de segurança independentes em operação entre uma rede interna e a borda da rede da organização.

Dentre esses componentes do perímetro de segurança, o

firewall proxy

O endereço de loopback é comumente utilizado para viabilizar a comunicação entre processos locais de um sistema através da pilha de protocolos da arquitetura TCP/IP. No Internet Protocol version 4 (IPv4), o endereço 127.0.0.1 é usado por padrão como o endereço de loopback.

No Internet Protocol version 6 (IPv6), o endereço de

loopback equivalente em funcionalidade ao endereço

127.0.0.1 é o

O antimalware é uma categoria de software que monitora um computador ou rede de computadores para combater malwares. Uma estratégia amplamente utilizada é adotar uma base de conhecimento de assinaturas de malwares que permite fazer a identificação, detecção, bloqueio e remoção das ameaças virtuais. Para dificultar a sua identificação, uma categoria de vírus mutante criptografa seu código e usa uma chave de criptografia diferente com cada infecção para modificar a composição física do arquivo. Além disso, o uso de grandes mecanismos de mutação gera bilhões de procedimentos de decriptação, tornando muitas abordagens de detecção ineficazes.

Essa categoria de vírus é conhecida como

O termo spam é usado para referir-se aos e-mails não solicitados que, geralmente, são enviados para um grande número de pessoas. Para reduzir o impacto causado pelo spam, muitas organizações adotam técnicas de filtragem para fazer uma triagem nos e-mails recebidos, separando os spams dos e-mails válidos. Dentre as técnicas mais aplicadas, o filtro bayesiano permite uma eficaz filtragem preditiva de mensagens através de palavras-chave com um número reduzido de falso positivos. A plataforma antispam de código aberto da Apache Software Foundation (ASF) usa uma estrutura de pontuação e plug-ins para integrar uma ampla gama de testes avançados de análise estatística e heurística, incluindo a filtragem bayesiana.

Essa plataforma é conhecida como

Uma rede de computadores de uma grande empresa, que utiliza contêineres, precisa instalar contêineres do Docker.

Nesse caso, esses contêineres do Docker funcionarão

como um(a)

Uma empresa de TI trabalhará com o modelo Serverless para implantar um desenvolvimento nativo e serviço de nuvem.

Uma das características importantes que deve ser observada durante essa implantação é a(o)

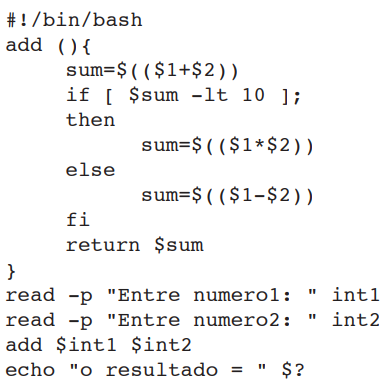

Um operador de um sistema Linux, utilizando a linguagem de script bash, digitou o seguinte script:

E gravou o arquivo como teste.sh.

Caso seja executado o “bash teste.sh”, tendo como entradas os números 7 e 3, o resultado será

Um administrador de um servidor de redes, com sistema operacional Linux, está configurando as restrições de acesso de um servidor Apache HTTP.

Caso precise bloquear URLs que contenham a substring

“/teste” ou “/pronto”, o administrador especificará essa

restrição com a diretiva

Uma empresa de TI adotou a tecnologia de IA para automação de infraestrutura. Para esse caso, incluiu-se um stack de tecnologia na infraestrutura de IA para acelerar o desenvolvimento e a implantação de aplicações, utilizando camadas para essa implantação. Uma dessas camadas consiste em componentes de hardware e software necessários para criar e treinar modelos de IA, tais como processadores especializados, GPUs e ferramentas de otimização e implantação (por software).

A camada que cria e treina esses modelos é a de

Em um servidor utilizando a plataforma de aplicação Apache Kafka, a instalação levou em conta a combinação de suas features com a tecnologia de código aberto do Druid (que trabalha com consulta de dados em lote e oferece mecanismos otimizados para consultas de longa duração), permitindo tomadas de decisões em tempo real.

Com essa configuração específica, o Apache Kafka assume perfil condizente com

Uma empresa usará a tecnologia de Inteligência Artificial para Operações (AIOps) para prever problemas potenciais, como falhas de servidores ou congestionamentos de rede, permitindo que suas equipes de TI atuem proativamente.

No momento, o sistema está trabalhando na fase de Observação que é identificada como sendo a fase na qual a

AIOps