Questões de Concurso

Comentadas para analista de informática

Foram encontradas 1.250 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Primeira coluna: Utilitários de linha de comando 1.Nslookup 2.Tracert 3.Cipher 4.Chkdsk

Segunda coluna: Função (__)Verifica se há erros lógicos e físicos nos metadados do sistema de arquivos e do sistema de arquivos de um volume. Com uso de parâmetros específicos o comando pode corrigir erros.

(__)Comando é utilizado para exibir ou alterar a criptografia de pastas e arquivos em volumes NTFS.

(__)Exibe informações que podem auxiliar no diagnóstico de problemas na infraestrutura de DNS.

(__)É uma ferramenta de diagnóstico que rastreia a rota de um pacote através de uma rede de computadores que utilizam os protocolos IP e o ICMP.

Assinale a alternativa que apresenta a correta associação entre as colunas:

(__)YUM é um gerenciador de pacotes desenvolvido para aprimorar e gerenciar a instalação de RPM (Red Hat Package Manager).

(__)No exemplo o comando: "yum provides etc/docs/user/arquivoX.conf" exibirá a origem do arquivo de maneira detalhada, permitindo identificar a qual programa ele pertence.

(__)YUM é um gerenciador de pacotes que está disponível nativamente no Linux Debian.

(__)YUM é capaz de lidar automaticamente com a dependência de pacotes, computando-as e resolvendo o que deve ser feito para tratá-las.

Assinale a alternativa com a sequência correta:

(__)É um sistema de gestão corporativo voltado para a Segurança da Informação, que inclui toda abordagem organização usada para proteger a informação empresarial e seus critérios de Confidencialidade, Integridade e Disponibilidade.

(__)O SGSI inclui estratégias, planos, políticas, medidas, controles e diversos instrumentos usados para estabelecer, implementar, operar, monitorar, analisar criticamente, manter e melhorar a segurança da informação.

(__)A norma ISO 27001 é o padrão e a referência internacional para a Gestão da Segurança da Informação.

Assinale a alternativa com a sequência correta:

Primeira coluna: Comando 1.vi 2.chmod 3.tail 4.systemctl

Segunda coluna: Função (__)É utilizado para lidar com permissões de arquivos do sistema Linux. (__)Comando permite gerenciar serviços do Linux. (__)Editor de textos ASCII utilizado para criar e editar arquivos. (__)Mostra no terminal as últimas 10 linhas de um arquivo.

Assinale a alternativa que apresenta a correta associação entre as colunas:

Primeira coluna: Dispositivo de rede 1.Firewall 2.Roteador 3.Switch 4.NAS

Segunda coluna: Função (__)É um dispositivo de segurança da rede que monitora o tráfego de rede de entrada e saída e decide permitir ou bloquear tráfegos específicos de acordo com um conjunto de regras.

(__)É um dispositivo equipado com várias portas de comunicação que conecta os elementos dentro da rede para transmissão de dados.

(__)É um dispositivo responsável por orientar e direcionar os dados da rede, usando pacotes que contêm vários tipos de dados. Os pacotes têm várias camadas ou seções, uma das quais contém informações de identificação, como remetente, tipo de dados, tamanho e endereço de IP de destino.

(__)É um dispositivo usado exclusivamente para guardar e compartilhar arquivos de diversos computadores através de uma rede local.

Assinale a alternativa que apresenta a correta associação entre as colunas:

I.É um sistema hierárquico e distribuído de gestão de nomes para computadores, serviços ou qualquer equipamento conectado à Internet ou a uma rede privada.

II.O DNS é montado numa estrutura de cliente/servidor, podendo envolver vários servidores de DNS na resposta a uma determinada consulta.

III.O BIND é um serviço de DNS disponível para diversas distribuições Linux.

IV.Uma pesquisa de DNS iterativa é onde um servidor de DNS se comunica com vários outros servidores de DNS para buscar um endereço IP e devolvê-lo ao cliente.

É correto o que se afirma em:

Primeira coluna: Tipos de ataque 1.DDos 2.Ransonware 3.Man-in-the-middle

Segunda coluna: Características (__)É uma forma de ataque em que os dados trocados entre duas partes são de alguma forma interceptados, registrados e, possivelmente, alterados pelo atacante sem que as vítimas percebam.

(__)É um tipo de malware de sequestro de dados, feito por meio de criptografia, que usa como refém arquivos pessoais da própria vítima e cobra resgate para restabelecer o acesso a estes arquivos.

(__)É um tipo de ataque cibernético que tenta indisponibilizar um website ou recurso de rede inundando-o com tráfego mal-intencionado e deixando-o incapaz de operar.

Assinale a alternativa que apresenta a correta associação entre as colunas:

(__)É uma implementação da Microsoft de uma metodologia de gerenciamento de computadores e usuários de maneira centralizada, em um ambiente do Active Directory. Os Objetos de Diretiva de Grupo (GPOs) são as coleções de várias configurações de aplicativo e Registro que foram definidas por um administrador para impor um comportamento específico para um objeto de usuário ou computador.

(__)É uma implementação da Microsoft de uma metodologia de gerenciamento de computadores de maneira centralizada, em um ambiente do Active Directory. Os Objetos de Diretiva de Grupo (GPOs) são as coleções de várias configurações de aplicativo e Registro que foram definidas por um administrador para impor um comportamento específico para um computador.

(__)É uma implementação da Microsoft de uma metodologia de gerenciamento de computadores de maneira centralizada, em um ambiente de rede configurado como grupo local. Os Objetos de Diretiva de Grupo (GPOs) são as coleções de várias configurações de aplicativo e Registro que foram definidas por um administrador para impor um comportamento específico para um computador.

(__)É uma implementação da Microsoft de uma metodologia de gerenciamento de computadores e usuários de maneira centralizada, em um ambiente de rede configurado como grupo local. Os Objetos de Diretiva de Grupo (GPOs) são as coleções de várias configurações de aplicativo e Registro que foram definidas por um administrador para impor um comportamento específico para um objeto de usuário ou computador.

Assinale a alternativa com a sequência correta:

I.Um computador é capaz de realizar basicamente quatro operações: Processamento de dados, Armazenamento de dados, Movimentação de Dados e Controle.

II.Os processadores baseados nas arquiteturas x86 e AMD64 utilizam o conjunto de instruções RISC (Reduced Instruction Set Computer).

III.A Memória RAM, também conhecida como memória de acesso aleatório, altera seu conteúdo constantemente, ela é classificada como do tipo não volátil. IV.FLOPS (Floating Point Operation per second ) é um parâmetro que mede o número de operações de ponto flutuante por segundo realizadas por um processador. Pode ser utilizado como um indicativo de desempenho.

É correto o que se afirma em:

I.A arquitetura em nuvem privada é a agregação de recursos em um Datacenter num único pool de recursos. Por meio da virtualização dos componentes de hardware, as organizações aumentam a eficiência e a utilização de sua infraestrutura em nuvem privada.

II.As soluções de nuvem privada permitem que as empresas desenhem um Datacenter usando Redes Definidas por Software (SDN) e máquinas virtuais (VMs).

III.A arquitetura em nuvem pública é um modelo no qual a infraestrutura e os serviços de computação sob demanda são gerenciados por um provedor terceirizado e compartilhados entre organizações usando a Internet.

IV.A arquitetura de nuvem pública pode ser útil para dimensionar os recursos de TI existentes sob demanda, sem o compromisso em expandir a infraestrutura física de TI.

É correto o que se afirma em:

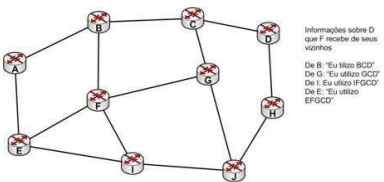

Assinale a alternativa correta que representa o protocolo de roteamento descrito:

(__)Backup 3-2-1 é uma estratégia para proteção de dados que utiliza 03 cópias dos dados para proporcionar maior segurança e reduzir a chance de perda de dados. Essas cópias são distribuídas entre dois meios físicos ou lógicos diferentes e um backup offsite.

(__)O backup do tipo diferencial consiste em primeiramente fazer um backup completo dos dados, nas próximas execuções o backup diferencial compara todo o conteúdo e copia todas as alterações feitas.

(__)O backup do tipo completo é o mais eficiente para proteção dos dados, tem a vantagem também de ocupar pouco espaço de armazenamento, podendo ser utilizado como único tipo de backup em rotina diária.

Assinale a alternativa com a sequência correta:

(__)O DHCP é um protocolo de serviço que oferece configuração dinâmica para endereços IP, máscara de sub-rede, gateway padrão, endereços IP de servidores de DNS e endereços MAC (Media Access Control) para clientes.

(__)Uma rede 172.16.0.0/16 pode conter até 65536 endereços, sendo 65534 atribuíveis a hosts. A máscara de sub-rede dessa rede é 255.255.0.0. De acordo com a IANA (Assigned Numbers Authority) essa rede é classificada como privada.

(__)O DHCP é um protocolo que funciona no modelo cliente/servidor no qual o cliente solicita o endereço e obtém a concessão de um endereço, envolvendo 04 passos na seguinte ordem: Discovery, Offer, Request e Acknowledge.

(__)Após definir um escopo DHCP e aplicar os intervalos de exclusão, os endereços remanescentes formal o Pool de endereços disponíveis dentro do escopo.

Assinale a alternativa com a sequência correta:

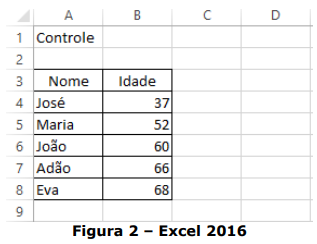

Para mesclar e centralizar a palavra controle, é necessário utilizar o botão _______. Considerando que na célula C6 há a fórmula =SE(B6>=60;"Idoso";"Jovem") o resultado seria _______. Se na célula B9 fosse digitada a fórmula =CONT.SE(B4:B8;"<=60") o resultado seria _______.

Assinale a alternativa que preenche, correta e respectivamente, as lacunas do trecho acima.

SELECT * FROM EMPRESA

WHERE CATEGORIA <> 1 AND CATEGORIA <> 4;

Qual alternativa sempre retornará o mesmo resultado que o comando acima?