Questões de Concurso

Comentadas para técnico de laboratório - informática

Foram encontradas 858 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I. O DML (Data Manipulation Language) é o subconjunto do SQL que define os comandos usados para manipular os dados armazenados em um banco. Os comandos mais importantes desse subconjunto são: INSERT, DELETE e UPDATE.

II. O DQL (Data Query Language) é o conjunto SQL que define o comando mais popular da linguagem, o SELECT.

III. O DDL (Data Definition Language) é o subconjunto SQL que apresenta comandos usados para gerenciar as estruturas do banco de dados. Os comandos mais importantes definidos pelo DDL são: CREATE, DROP e ALTER.

IV. O DCL (Data Control Language) é o subconjunto no qual encontramos comandos para controlar o acesso aos dados da nossa base. Utilizando esse subconjunto, conseguimos estabelecer restrições e permissões para quem acessa o banco de dados por meio dos comandos GRANT, TRUNCATE e REVOKE.

V. O DTL (Data Transaction Language) — também conhecido como TCL (Transaction Control Language) é o subconjunto SQL que define comandos que utilizamos quando é necessário gerenciar transações feitas no banco de dados. Isso significa que eles permitem iniciar, confirmar e desfazer determinadas alterações. Os comandos estabelecidos pelo conjunto são COMMIT, BEGIN e ROLLBACK.

É CORRETO afirmar:

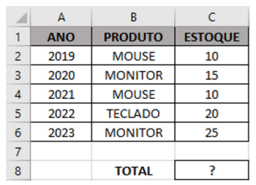

Qual será o resultado mostrado na célula C8, após a execução da fórmula =MÉDIASE(B2:C6;B3;C2:C6)?

I. Converta 375 da base decimal para a base binária;

II. Converta CB21A da base hexadecimal para a base decimal;

III. Converta 10110001011011 da base binária para a base hexadecimal.

É CORRETO afirmar que:

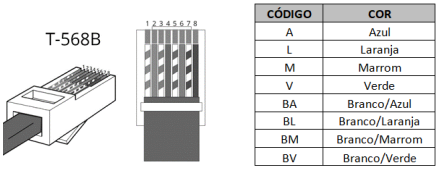

É CORRETO afirmar que a sequência de cores, da esquerda para a direita, utilizando os códigos da tabela acima, do padrão EIA/TIA 568B é:

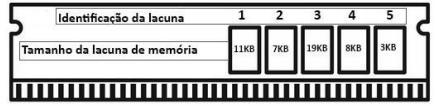

É CORRETO afirmar que o uso do algoritmo Worst-fit para uma solicitação de 5KB utilizará a

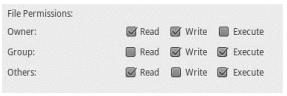

É CORRETO afirmar que o comando que atribui as permissões listadas na tabela acima para o arquivo TESTE é:

import java.io.*; public class Code { public static void main (String [] args) { int x, y, z; x = 6; y = 2; z = x++ + ++y; System.out.println ("Resultado = " + x + y + z); } }

É CORRETO afirmar que:

“Envia inicialmente um pequeno lote de pacotes UDP para o destino com o valor de tempo de vida (TTL) definido com um, depois outro lote com TTL definido como dois, a seguir um lote com TTL de três, e assim por diante.” (TANENBAUM, 2021)

Entre os comandos do Linux que são interpretados pelo Shell Bash, assinale a alternativa que representa o comando que tem como objetivo permitir que o proprietário mude os bits de direitos para modificar permissões de acesso a arquivos ou diretórios.

Tabela Funcionarios

CodFun int Primary Key Auto_Increment,

NomeFun Varchar(50),

DtNasc Date,

Salario Decimal(6,2);

Assinale a alternativa correta quanto ao processo de criptografia de chave assimétrica.

I. O método onCreate é acionado para configurar a interface de usuário;

II. O método onStart pode ser invocado apenas após o método onRestart( );

III. O método onResume é executado sempre que a Activity voltar para o primeiro plano.

Assinale a alternativa que apresenta apenas afirmações corretas.

Sobre HTML, assinale a alternativa correta para a tag (abertura e fechamento) que permite adicionar colunas em uma tabela.