Questões de Concurso

Comentadas para técnico judiciário - informática

Foram encontradas 484 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Para isso, após o computador de Jorge se conectar ao servidor XYZ, este envia ao computador de Jorge sua chave:

A característica dos sistemas de detecção de intrusão que se enquadram na classe de detecção por uso indevido é a que:

Sobre áudio digital, é correto afirmar que:

Sobre pen-drives, é correto afirmar que:

O formato utilizado por fontes de alimentação dos padrões ATX12V 2.x, EPS12V e ATX 3.0 possui um conector de:

A quantidade de teclas que o teclado ABNT2 possui são:

Então, para copiar o texto de uma página Web e colar sem alterar a formatação existente no documento HistoriaAmapa.docx, no Microsoft Word, Sofia deve utilizar a opção Colar:

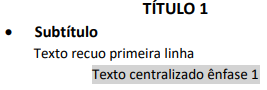

Para agilizar seu trabalho, Luna digita um texto novo, copia a formatação do texto de um conteúdo correspondente e cola no texto novo aplicando a mesma formatação.

Para copiar e colar a formatação de um texto, Luna usa o recurso:

Para isso, no correio eletrônico, Thomas deve utilizar a opção:

Um administrador quer usar o Remote Information Server (RIS) para instalar o Windows XP Professional remotamente em 35 computadores. Para personalizar as instalações, ele modifica o arquivo de resposta: