Questões de Concurso

Comentadas para técnico legislativo

Foram encontradas 1.229 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Levando-se em conta a situação exposta, assinale a afirmativa correta.

Assinale a opção que melhor se adequa à solução proposta.

Uma empresa está desenvolvendo uma aplicação web sofisticada para streaming de vídeo em tempo real. Considerando a necessidade de comunicação rápida e eficiente entre o servidor e os clientes, que usam diferentes navegadores (Chrome, Firefox e Edge), assinale a opção que indica o protocolo de comunicação mais adequado para garantir a melhor experiência de usuário em todos esses navegadores.

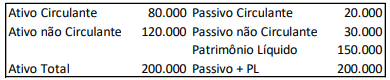

Uma sociedade empresária apresentava o seguinte balanço patrimonial em 31/12/2023:

Por meio do indicador de endividamento geral, pode- se concluir

em relação à sociedade empresária

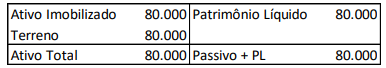

Em 02/01/2023, uma sociedade empresária apresentava o seguinte balanço patrimonial:

Em 31/12/2023 foi constatado que o valor justo do terreno era de R$100.000, uma vez que a área em que estava localizado tinha se valorizado. Na data, se o terreno fosse vendido, os gastos necessários para efetivar a compra, como honorário de advogados e impostos, eram estimados em R$8.000.

Assinale a opção que indica o valor do terreno apresentado no

balanço patrimonial da sociedade empresária em 31/12/2023.

Sobre o LibreOffice Impress, assinale a afirmativa incorreta.

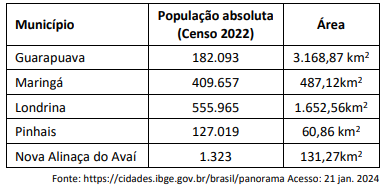

Com base nos dados IBGE apresentados na tabela, assinale o município mais povoado.

Caso um programador de software deseje desenvolver um novo navegador para internet, o principal protocolo no qual esse novo navegador deve focar é o

Baseando-se na norma ISO/EIC 27005, na parte de análise e avaliação de risco, é importante verificar os impactos relativos a problemas com a área de sistemas. Na identificação das consequências operacionais de cenários de incidentes, dentre os itens que devem ser vistos, deve-se verificar:

Em uma organização de tecnologia da informação, pretende-se implantar a segurança da informação segundo a Norma ISO/IEC 27002. Um dos pontos dessa norma a ser visto é a parte de Gerenciamento das Operações e Comunicações. Neste caso, para esse item:

Considere a tabela TB4, pertencente a um esquema X de um banco de dados, que usa um modelo de dados relacional:

TB4 (cmp1, cmp2, cmp3, cmp4, cmp5, cmp6)

no qual a chave primária é composta por cmp1+cmp2 e as dependências funcionais são:

cmp1 +cmp2 -> cmp3, cmp4, cmp5, cmp6 cmp4->cmp6.

Neste caso, a TB4 está normalizada na:

Uma empresa vai trabalhar com uma infraestrutura de chave pública (PKI). Um elemento PKI básico a ser considerado para essa implementação é o:

Uma empresa vai comprar cabos para equipamentos que trabalham com cabos da especificação 10GBASE-T. O tipo de cabo adequado para essa configuração é o:

Considere a seguinte tabela TB3, pertencente ao banco de dados BD2:

CODPECA |

DESC |

QUANT |

VALOR |

AX12 |

Ferro |

104 |

17.99 |

BH22 |

Torradeira |

95 |

34.99 |

CA14 |

Frigideira |

23 |

19.95 |

CX11 |

Triturador |

112 |

57,99 |

A execução da consulta SQL:

SELECT CODPECA

FROM TB3

WHERE QUANT> 100

vai gerar a tabela resposta:

Um desenvolvedor de sistemas vai construir um software de rede para introduzir campos de identificação nos quadros Ethernet, de modo que isso será aplicado no roteamento desses quadros. Esse software será usado por equipamentos tipo pontes ou switches, com o propósito de facilitar o encaminhamento/filtro do tráfego recebido da rede, criando VLANs. O padrão IEEE em que esse desenvolvedor vai se basear para esse software é o IEEE802.

Uma ferramenta que vem com o MS Windows 10 e que serve para implantar um firewall em um computador pessoal, com esse sistema operacional, é:

Seja o seguinte algoritmo, escrito via VisuAlg 3.0:

Algoritmo "ALG2"

Var

--vet : vetor [1..5] de inteiro

--aux, auxr, auxj : inteiro

Inicio

--vet[1] <- 10

--vet[2] <- 7

--vet[3] <- 23

--vet[4] <- 4

--vet[5] <- 12

para aux de 1 ate 5 faca

--para auxr de aux+1 ate 5 faca

----se vet[aux] > vet[auxr] entao

-------auxj <- vet[aux]

-------vet [aux] <- vet[auxr]

-------vet [auxr] <- auxj

----fimse

--fimpara

fimpara

Após rodar esse algoritmo, o valor final de vet[1] é:

Um desenvolvedor de sistemas de rede deseja construir um software que vai atuar em uma das camadas TCP/IP. Nessa camada, são executadas as ações de confiabilidade e integridade dos dados, utilizando funções de controle de fluxo, controle de erro e multiplexação de mensagens. Para isso, ele vai trabalhar na camada TCP/IP denominada:

Um analista de banco de dados (BD) iniciou uma transação em um BD usando o comando SQL "BEGIN TRANSACTION". Contudo, para finalizar e efetivar essa transação, salvando o que foi realizado, ele deve inserir, ao final da transação, o comando SQL:

Seja o banco de dados (BD) TST1, que possui um usuário User1 e a tabela TB1 , que é manipulado pelo administrador. No caso de um administrador de BD usar um comando SQL para conceder ao usuário User1 o privilégio de alteração dos dados contidos nos registros da tabela TB1, o comando a ser dado é o GRANT: