Questões de Concurso

Comentadas para analista administrativo - tecnologia da informação

Foram encontradas 708 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Pelo módulo Expires (mod_expires.c) é possível configurar o servidor de aplicações web Apache para que o navegador do cliente faça cache de determinados tipos de arquivos, o que reduz a quantidade de requisições feitas ao servidor.

As coordenadas do Sistema de Referência Geocêntrico para a América do Sul (SIRGAS) acompanham todos os movimentos e variações dos pontos em relação a um sistema de referência fixa, servindo, assim, para os estudos científicos da figura da Terra.

REST é uma técnica de engenharia de software para sistemas hipermídia distribuídos. De acordo com essa técnica, o estado da informação deve ser mantido no cliente, e o servidor não deve guardar o estado da comunicação de nenhum cliente que se comunique com o servidor, além de uma única requisição.

Usabilidade de programas e conteúdo refere-se ao acesso a locais, produtos, serviços e informações disponíveis ao maior número e variedade possível de pessoas, independentemente da capacidade motora, cultural e social de cada uma delas.

De acordo com a diretriz de consistência e familiaridade do governo eletrônico, as seguintes convenções devem ser utilizadas nas páginas web: links azuis, links sublinhados, botões desenhados como botões (elementos clicáveis), caixa de busca no canto superior direito, nome (ou logotipo) do sítio no canto superior esquerdo e logotipo do sítio com função de link de volta à página inicial.

Na validação automática de conteúdos eletrônicos, utilizam-se leitores de tela com tecnologia assistiva, em que o validador automático, simulando um teclado, percorre toda a página, a fim de verificar os comportamentos de atalhos e folhas de contraste.

O Scrum é um conjunto simples e eficaz de regras e ferramentas que são utilizadas para maximizar resultados. O ScrumMaster exerce o papel de facilitador e motivador da equipe, além de garantir que as regras e as ferramentas sejam utilizadas com vistas à criatividade do trabalho e ao retorno do investimento.

A etapa de planejamento do Extreme Programming (XP) inicia-se com a escrita de UserStories (história do usuário). Por meio dessa ferramenta, aqueles que conhecem a técnica de construção de uma solução poderão guiar quem necessita dessa solução no exercício de descrevê-la de forma simples e concisa.

O e-Ping é definido por um conjunto mínimo de políticas e especificações técnicas que regulamentam a utilização da tecnologia da informação e comunicação e abrange as seguintes áreas: segurança; meios de acesso; interconexão; organização e intercâmbio de informações; e áreas de integração para governo eletrônico.

Ao adquirir licença de uso de uma planilha eletrônica como ferramenta para automatização de escritório da empresa, está-se adotando uma engenharia de software orientada a reúso.

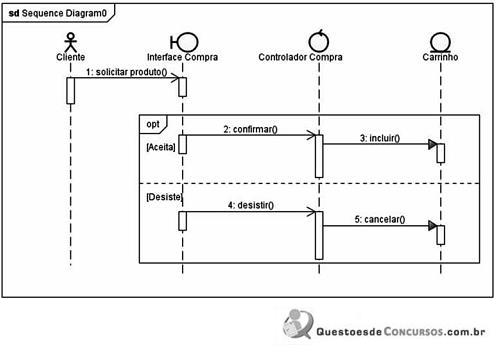

Em um diagrama de sequência, como o mostrado na figura abaixo, deve-se usar um fragmento combinado com o operador de opt (opção) para representar uma escolha entre dois ou mais comportamentos.

No ciclo de vida clássico, ou modelo em cascata, as fases concluídas são congeladas para se evitar o retrabalho e maximizarem-se os custos de produção e a aprovação de documentos.

O princípio da extensibilidade, adotado pelo metamodelo da UML 2.3, permite que sejam usados perfis na customização da linguagem para se modelarem cenários específicos de uma organização.

Na elaboração e implantação de um projeto de banco de dados, a pesquisa em um índice existente para os atributos com a restrição de serem únicos é suficiente para o apoio à verificação dessa restrição de exclusividade.

Informações sobre o perfil de quem pode acessar a informação, os direitos de reprodução, a autenticação e os dados de segurança são exemplos de metadados de preservação.

No contexto da qualidade dos dados, o mapeamento distorcido do mundo real para um estado errado no sistema de informação implica a falta de acurácia.

MOTORISTA ( , nome, cnh)

, nome, cnh)

TAREFA ( ,cod_mot, cod_mot_auxiliar, placa, descricao, horas_gastas)

,cod_mot, cod_mot_auxiliar, placa, descricao, horas_gastas)

VEÍCULO (placa, ano, modelo)

Tendo como base as informações acima, julgue o item a seguir.

O comando a seguir lista o nome dos motoristas que executaram uma tarefa seguido do nome do seu auxiliar. O nome do motorista é apresentado mesmo que ele não tenha tido, na tarefa, um auxiliar.

select m.nome as motorista, a.nome as auxiliar

from motorista a

right join tarefa t on t.cod_mot_auxiliar = a.cod_mot

right join motorista m on t.cod_mot = m.cod_mot;

MOTORISTA ( , nome, cnh)

, nome, cnh)

TAREFA ( , cod_mot, cod_mot_auxiliar, placa, descricao, horas_gastas)

, cod_mot, cod_mot_auxiliar, placa, descricao, horas_gastas)

VEÍCULO (placa, ano, modelo)

Tendo como base as informações acima, julgue o item a seguir.

O comando a seguir exclui a chave primária, cod_tarefa, da tabela TAREFA. Alter table tarefa drop primary key cod_tarefa;

MOTORISTA ( , nome, cnh)

, nome, cnh)

TAREFA (  ,cod_mot, cod_mot_auxiliar, placa , descricao, horas_gastas)

,cod_mot, cod_mot_auxiliar, placa , descricao, horas_gastas)

VEÍCULO (placa, ano, modelo)

Tendo como base as informações acima, julgue o item a seguir.

O comando a seguir produz o seguinte resultado: mostra o código do motorista auxiliar, a média das horas gastas na execução das tarefas de que esse motorista participou, excluindo as horas realizadas na tarefa AB e os motoristas auxiliares que participaram de apenas uma tarefa. A resposta é classificada em ordem descendente da média das horas gastas.

Select cod_mot_auxiliar, avg(horas_gastas) from tarefa where cod_tarefa != ‘AB’ group by cod_mot_auxiliar having count(*) > 1 order by 2 desc;

Se um grafo simples que represente os usuários de uma rede social tem a soma dos graus de cada vértice igual a 16, então o número de enlaces de comunicação entre os usuários é 8.