Questões de Concurso

Comentadas para tecnico em redes - suporte

Foram encontradas 50 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I. Fraude bancária online é um dos crimes cibernéticos mais comuns no Brasil, cometido quase sempre pelo Phishing, quando o criminoso finge ser instituição financeira legítima para conseguir dados pessoais e financeiras da vítima.

II. O crime cibernético denominado de ciberstalking ocorre quando o criminoso bloqueia o acesso do usuário a seus próprios dados para chantagear pagamento como condição para devolver o acesso. Geralmente é cometido contra empresas e usuários individuais abastados, provocando transtornos financeiros.

III. Um tipo de cibercrime que afeta o aspecto emocional da vítima é o Ransomware. Ele consiste no assédio online com perseguições, ameaças ou cerco de intimidação contra alguém. É um crime que causa graves danos emocionais para a vítima e com difícil possibilidade de identificação e punição do autor.

Marque a alternativa CORRETA:

I. Os Sistema Gerenciadores de Banco de Dados (SGBD) são aplicados a diversas ferramentas muito utilizadas pelas empresas atualmente, entre elas, em sistemas como: ERP – Enterpraise Resource Planning, CRM – Custumer Relationship Management, E-commerce, entre outros.

II. Os Sistemas Gerenciadores de Banco de Dados (SGBD) são criados para alterar, editar, remover ou inserir dados nos bancos de dados, por essa razão, são hoje muito relevantes para acelerar os processos de gestão das empresas.

Marque a alternativa CORRETA:

I. É certo afirmar que dentro da camada de Aplicação na arquitetura TCP/IP, são utilizados protocolos como: TELNET (Terminal Virtual); FTP (File Transfer Protocol); SMTP (Send Mail Transfer Protocol); UDP (User Datagram Protocol) e HTTP (Hypertext Transfer Protocol).

II. É certo afirmar que, dentro da camada Transporte na arquitetura TCP/IP, operam os protocolos como: DNS (Domain Name System) e TCP (Transmission Control Protocol), cujo propósito é assegurar a interação entre dois hosts.

Marque a alternativa CORRETA:

I. A arquitetura TCP/IP, enquanto conjunto de protocolos, é dividido em camadas: aplicação, transporte, rede e interface. Cada uma delas tem uma ação diferente que visa garantir a integridade dos dados que transitam pela internet.

II. O funcionamento operacional da arquitetura o TCP/IP começa pela camada de Aplicação que consiste no recebimento das informações, segue para camada Transporte, na qual as informações são empacotadas, finalizando com os dados endereçados na camada Interface e enviados na camada Rede.

Marque a alternativa CORRETA:

I. Tempo Médio Entre Falhas (Mean Time Between Failures – MTBF) é uma métrica que permite saber o tempo médio entre as interrupções de um sistema e mede com a segurança, o desempenho e a confiabilidade de sistemas dos seus equipamentos.

II. A fórmula do Mean Time Between Failures é: MTBF = tempo total de funcionamento ÷ número de falhas. Ou seja, esse cálculo é feito dividindo o tempo total de funcionamento de um equipamento pelo número de falhas que ocorrem durante o mesmo período.

Marque a alternativa CORRETA:

I. É correto afirmar que já existem no mercado sistemas operacionais invioláveis, imunes a ataques hackers, protegidos por um potente firewall desenvolvido para bloquear o acesso não autorizado ao computador e garantir a segurança total da máquina.

II. É correto afirmar que apenas os sites de má reputação ou de empresas de pequeno porte contém malware.

Marque a alternativa CORRETA:

I. A manutenção das máquinas é necessária sempre que ocorrerem: aquecimento frequente no computador, negação de acesso à máquina, disco rígido cheio, RAM sobrecarregada, invasão de um malware.

II. Tela congelada, barulhos em geral, em especial no ventilador e dificuldade de enviar ou receber e-mails são sinais de que a máquina está em plena operação e necessidade de manutenção.

Marque a alternativa CORRETA:

I. É correto afirmar que, entre as funções do Firewall, está a de rastrear o tráfego e as conexões em registros de auditoria para referenciar o que foi permitido ou bloqueado.

II. É correto afirmar que os firewalls de host demandam menos esforço para serem customizados, logo os firewalls baseados em rede são os menos adequados para permitir uma solução de controle abrangente.

Marque a alternativa CORRETA:

Analise as afirmativas abaixo.

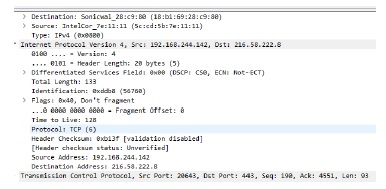

I. O MAC Address do Gateway desta rede é o 5c:cd:5b:7e:11:11 .

II. O endereço IP interno pertence à classe C.

III. Considerando as informações TCP padrão (Portas), a mensagem está por tratar um a aplicação que utiliza o https.

Estão corretas as afirmativas:

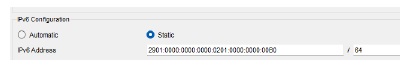

A forma mais reduzida para o IPv6 do equipamento com a configuração exibida na imagem que segue é:

I. A máscara geral (Intervalo 172.16.16.0 - 172.16.19.255) que o técnico possui para trabalhar é a 255.255.252.0.

II. As máscaras de rede de cada uma das quatro sub -redes será 255.255.255.0.

III. Este endereço pertence à Classe IPv4 conhecida por B.

Estão corretas as afirmativas:

Assinale a alternativa que preencha corretamente a lacuna.

I. Ele usa as portas UDP para autenticação e contabilidade.

II. Tem-se a encriptação da palavra-passe apenas.

III. As portas de autenticação e autorização são as de número 67 e 69, respectivamente.

Estão corretas as afirmativas:

I. Fibra monomodo. II. Fibra multimodo. III. Fibra anymodo.

Estão corretas as afirmativas:

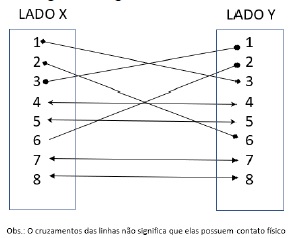

A figura mostra um cabo de rede Categoria 5e com conectores RJ45 em suas extremidades. Dessa figura, analise as afirmativas abaixo.

I. Trata-se de um cabo crossover com padrão T568A no lado X e T568B no lado Y.

II. Como não se tem a informação das cores nas ligações é impossível afirmar que o cabo está montado de forma correta.

III. Apenas a conexão entre Switches pode assumir a configuração apresentada.

Estão corretas as afirmativas:

I. do espaço por onde será feita a passagem de cabos. II. das curvaturas (máximo permitido) dos cabos. III. da tensão máxima (tensionamento) que pode ser aplicada em um cabo. IV. do piso falso, do teto e dos dutos/canaletas de transmissão.

Estão corretas as afirmativas:

I. É possível usar o Monitor de Desempenho para visualizar dados de desempenho em tempo real ou de um arquivo de log.

II. É possível criar conjuntos de coletores de dados para configurar e agendar o contador de desempenho.

III. É possível rastrear os eventos e a coleta de dados de configuração, de modo que se possa analisar os resultados e ver relatórios.

Estão corretas as afirmativas: