Questões de Concurso

Comentadas para analista de tecnologia da informação - desenvolvimento de sistemas

Foram encontradas 911 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

1) Normalmente, o tempo para documentar um programa é ordens de magnitude maior do que o tempo dedicado a recuperar informações de um programa não documentado.

2) A documentação de um programa deve fornecer toda informação necessária durante o desenvolvimento, teste, manutenção, instalação, operação e uso do programa.

3) Definir que a interface do usuário deve ser intuitiva e acessível é parte dos requisitos funcionais.

4) Definir que o sistema deve permitir que os usuários possam fazer login com um nome de usuário e senha é parte dos requisitos funcionais.

Estão corretas apenas:

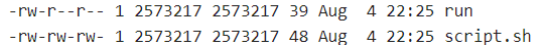

Suponha que, no Linux, ao digitarmos “ls -l” (e dado “enter”), aparece no prompt:

Suponha que digitamos “chmod a-w script.sh” (e damos “enter”) e, em seguida, digitamos “ls -l script.sh” (seguido de “enter”).

Qual a única alternativa aceitável como saída do shell?

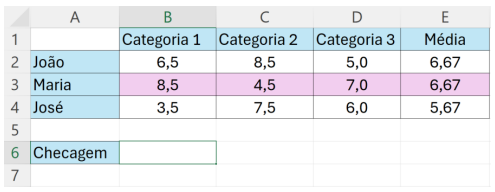

A figura a seguir apresenta a imagem de uma planilha do Microsoft Excel:

Suponha que, na posição B6 da planilha, escrevemos o comando: =MÉDIASE(B2:B4;">=5") e, em seguida, clicamos no

canto inferior direito de B6 e arrastamos até a célula D6. O número que aparecerá em D6 será

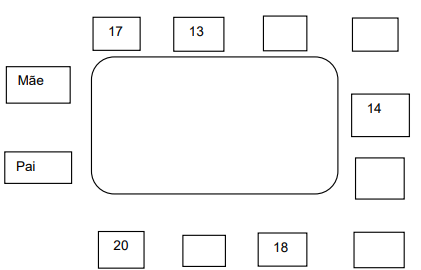

Qual o número da pessoa sentada em frente àquela com o número 18?