Questões de Concurso

Comentadas para analista de tecnologia da informação - redes

Foram encontradas 759 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

1) Protocolo TCP: a versatilidade e a robustez deste protocolo tornaram-no adequado a redes globais, já que ele verifica se os dados são enviados de forma correta, na sequência apropriada e sem erros, pela rede. 2) A Intranet é a aplicação da tecnologia criada na Internet e do conjunto de protocolos de transporte e de aplicação TCP/IP em uma rede pública, externa a uma empresa. 3) Protocolo UDP: é um protocolo simples da câmara de aplicação. Ele permite que a aplicação escreva um datagrama encapsulado num pacote IPv4 ou IPv6, que então é enviado ao destino. 4) Embora as camadas Física e Enlace de dados sejam completamente diferentes, o protocolo TCP/IP não faz distinção entre elas.

Está(ão) correta(s), apenas:

Esse serviço é conhecido pela sigla:

1) Disponibilidade é a garantia de que os sistemas e as informações de um computador estarão disponíveis quando necessários. 2) Confidencialidade é a capacidade de garantir que a informação somente seja acessada por pessoas autorizadas. 3) Integridade garante que o conteúdo da mensagem não foi alterado ou violado indevidamente. 4) Criptografia é uma técnica que embaralha a informação por meio de algoritmos, fazendo com que a informação se torne ininteligível para terceiros.

Estão corretas:

1) Os Registradores de Controle e Estado são utilizados por programadores de linguagem de máquina para otimizar as referências às memórias. 2) A UC gera sinais de controle externos ao processador para comandar a transferência de dados entre o processador e a memória, ou os módulos de E/S. 3) A conexão entre a CPU e a Memória Principal é realizada através de barramentos de dados, de controle e de endereçamento.

Está(ão) correta(s):

Abaixo, estão enumeradas as fases que integram o front-end de um compilador:

1) Análise Semântica

2) Análise Léxica

3) Análise Sintática

4) Gerador de código intermediário

Indique a sequência correta, com a ordem em que as fases ocorrem.

A respeito do protocolo de gerenciamento de rede SNMP, analise as afirmativas a seguir.

1) É um protocolo da camada de Enlace.

2) É utilizado para trocar informações de gerenciamento entre os dispositivos da rede.

3) Consiste em Nó gerenciado SNMP, Agente SNMP e Estação de gerenciamento de rede SNMP.

Está(ão) correta(s),apenas:

1) O Fiber Channel over Ethernet (FCoE) foi desenvolvido para permitir que o tráfego FC seja transmitido através da rede Ethernet. O fato de os tráfegos do protocolo FC nunca serem segmentados é uma característica importante do encapsulamento. 2) Redes de armazenamento podem ser construídas a partir de uma infraestrutura dedicada, por meio da tecnologia FC SAN, ou a partir de uma infraestrutura de rede existente, por meio das tecnologias IP SAN e FCoE. 3) Apesar das semelhanças entre Switches e Directors Fiber Channel, apenas Switches podem ser aplicados em redes SAN e utilizados como FCoE (Fibre Channel over Ethernet).

Está(ão) correta(s):

1) Worms 2) Cavalo de Tróia

3) Vírus 4) Spywares

( ) Programa usado para obter informações (arquivos, senhas etc.) ou executar instruções em um determinado computador ou servidor de dados. ( ) Programa que recolhe informações sobre o usuário e transmite essas informações a uma entidade externa na Internet, sem o seu conhecimento nem o seu consentimento. ( ) Programa capaz de se propagar através de redes, enviando cópias de si mesmo de computador para computador. Degrada o desempenho de redes e computadores, devido à grande quantidade de cópias de si mesmo que costuma propagar. ( ) Programa ou parte de um programa, normalmente malicioso, que se propaga infectando, isto é, inserindo cópias de si mesmo e tornando-se parte de outros programas e arquivos.

A sequência correta, de cima para baixo, é

Em relação aos conceitos sobre modelo de implementação da computação em nuvem, correlacione as descrições da coluna à direita com os conceitos indicados na coluna à esquerda.

1) Nuvem Privada

2) Nuvem Comunitária

3) Nuvem Híbrida

4) Nuvem Pública

( ) A infraestrutura de nuvem é composta de duas ou mais nuvens, que podem ser privadas, comunitárias ou públicas e que permanecem como entidades únicas, ligadas por uma tecnologia padronizada ou proprietária que permite a portabilidade de dados e aplicações.

( ) A infraestrutura de nuvem é disponibilizada para o público em geral, sendo acessada por qualquer usuário que conheça a localização do serviço, através da Internet.

( ) A infraestrutura de nuvem é compartilhada por diversas empresas, sendo essa suportada por uma comunidade específica que partilhou seus interesses, tais como a missão, os requisitos de segurança, a política e considerações sobre flexibilidade.

( ) A infraestrutura de nuvem é utilizada exclusivamente por uma organização, sendo essa nuvem local ou remota e administrada pela própria organização ou por terceiros.

A sequência correta, de cima para baixo, é:

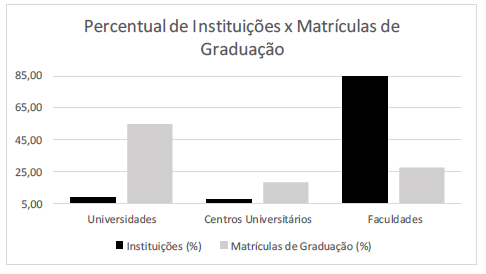

Em relação ao gráfico abaixo, criado com a planilha eletrônica Microsoft Excel 2010, analise as proposições a seguir.

Estão corretas apenas: