Questões de Concurso

Comentadas para analista de tecnologia da informação - redes

Foram encontradas 759 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Em relação a um ataque de SQL Injection, analise as afirmativas a seguir:

I. Uma das formas de proteção a esse ataque é o uso da versão mais recente de SSL/TLS em todas as páginas que contenham campos de entrada de dados;

II. O uso de “stored procedures” é uma das práticas que pode evitar o ataque;

III. A base do ataque é a execução de um código malicioso no espaço de memória de outro processo.

Está(ão) correta(s) a(s) afirmativa(s):

TEXTO 14

FRAGMENTO DE IMAGENS DO INCONSCIENTE

NISE DA SILVEIRA | nasceu em Maceió, Alagoas, em 15 de fevereiro de 1905, e faleceu no Rio de Janeiro, em 30 de outubro de 1999. Médica psiquiatra reconhecida internacionalmente, revolucionou o tratamento mental no Brasil. Denunciada, em 1936, pela posse de livros marxistas, foi presa por 18 meses. Até 1944, permaneceu na semiclandestinidade, afastada do serviço público por razões políticas.

“A pintura dos esquizofrênicos é muito rica em símbolos e imagens que condensam profundas significações e constituem uma linguagem arcaica de raízes universais. Linguagem arcaica, mas não morta. A linguagem simbólica desenvolve- -se em várias claves e pautas, transforma-se e é transformadora. (...) São raras as verbalizações explícitas. O indivíduo cujo campo do consciente foi invadido por conteúdos emergentes das camadas mais profundas da psique estará perplexo, aterrorizado ou fascinado por coisas diferentes de tudo quanto pertencia a seu mundo cotidiano. A palavra fracassa. Mas a necessidade de expressão, necessidade imperiosa inerente à psique, leva o indivíduo a configurar suas visões, o drama de que se tornou personagem, seja em formas toscas ou belas, não importa.”

Em relação ao trecho “A pintura dos esquizofrênicos é muito rica em símbolos e imagens que

condensam profundas significações...”, retirado

do texto 14, é correto afirmar que se trata de:

TEXTO 10

TRECHO DA LETRA DO BAIÃO PARAÍBA (LANÇADO EM 1950)

HUMBERTO TEIXEIRA | nasceu em Iguatu, Ceará, em 5 de janeiro de 1915, e morreu no Rio de Janeiro, em 3 de outubro de 1979. Advogado, deputado federal, autor e compositor. É nacionalmente conhecido como parceiro de Luiz Gonzaga, o Rei do Baião. Um grande sucesso da dupla é a composição Asa Branca, lançada em 1947.

Quando a lama virou pedra e mandacaru secou

Quando o ribaçã, de sede, bateu asa e voou

Foi aí que eu vim-me embora carregando a minha dor

Hoje eu mando um abraço pra ti, pequenina

Paraíba masculina, muié macho, sim sinhô

Paraíba masculina, muié macho, sim sinhô

(...)

TEXTO 11

TRECHO DA LETRA DE TERRA (LANÇADA EM 1993)

Ninguém supõe a morena Dentro da estrela azulada Na vertigem do cinema Mando um abraço pra ti Pequenina como se eu fosse O saudoso poeta E fosses a Paraíba...

Terra! Terra! Por mais distante O errante navegante Quem jamais te esqueceria?... (...)

Do cotejamento dos textos 10 e 11 pode-se inferir que:

Após realizar a leitura do texto 3, responda à questão.

TEXTO 3

POEMA TECENDO A MANHÃ

JOÃO CABRAL DE MELO NETO | nasceu em Recife, Pernambuco, em 1920, e morreu no Rio de Janeiro, em 1999. Poeta, acadêmico, diplomata consagrado.

Um galo sozinho não tece uma manhã:

ele precisará sempre de outros galos.

De um que apanhe esse grito que ele

e o lance a outro; de um outro galo

que apanhe o grito que um galo antes

e o lance a outro; e de outros galos

que com muitos outros galos se cruzem

os fios de sol de seus gritos de galo,

se vá tecendo, entre todos os galos.

E se encorpando em tela, entre todos,

se erguendo tenda, onde entrem todos,

se entretendendo para todos, no toldo

(a manhã) que plana livre de armação.

A manhã, toldo de um tecido tão aéreo

que, tecido, se eleva por si: luz balão.

para que a manhã, desde uma teia tênue,

se vá tecendo, entre todos os galos.

E se encorpando em tela, entre todos,

se erguendo tenda, onde entrem todos,

se entretendendo para todos, no toldo

(a manhã) que plana livre de armação.

A manhã, toldo de um tecido tão aéreo

que, tecido, se eleva por si: luz balão.

Assinale a alternativa que preencha de forma CORRETA a lacuna:

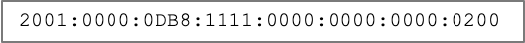

Figura 1:

Assinale a alternativa CORRETA:

I. Física.

II. Enlace.

III. Rede.

IV. Transporte.

V. Aplicação.

( ) Realiza o enquadramento dos bits, detecção e tratamento de erros, controle de fluxo e controle de acesso ao meio. ( ) Responsável pelo endereçamento IP, roteamento, fragmentação, qualidade de serviço e controle de congestionamento.

( ) Oferece serviços de WEB, correio eletrônico, transferência de arquivos e serviços de nomes.

( ) Responsável pela comunicação fim a fim, início e término de conexões lógicas e controle de fluxo fim a fim.

( ) Realiza a sinalização, interface com o meio de transmissão, sincronização e multiplexação.

Assinale a alternativa que apresenta a sequência CORRETA:

I. O protocolo HTTPS é utilizado para transporte de páginas na internet e atua na camada de Internet do modelo TCP/IP. II. O protocolo TCP, presente na camada transporte, é utilizado para manter a confiabilidade da transmissão dos dados. III. O protocolo de transporte UDP é utilizado para conexões ponto-a-ponto. IV. O protocolo de roteamento RIP é utilizado no roteamento de pacotes baseado no algoritmo do estado do enlace. V. O protocolo de roteamento OSPF realiza o roteamento de pacotes baseado no algoritmo de vetor de distância.

Assinale a alternativa CORRETA: