Questões de Concurso

Comentadas para técnico em radiologia

Foram encontradas 5.422 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

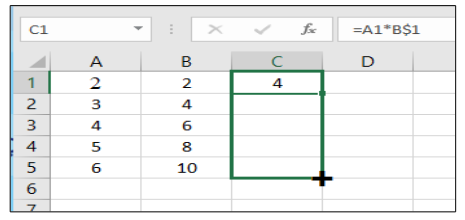

De acordo com a figura, assinale a alternativa que apresenta os valores exibidos nas células da planilha após a conclusão da ação.

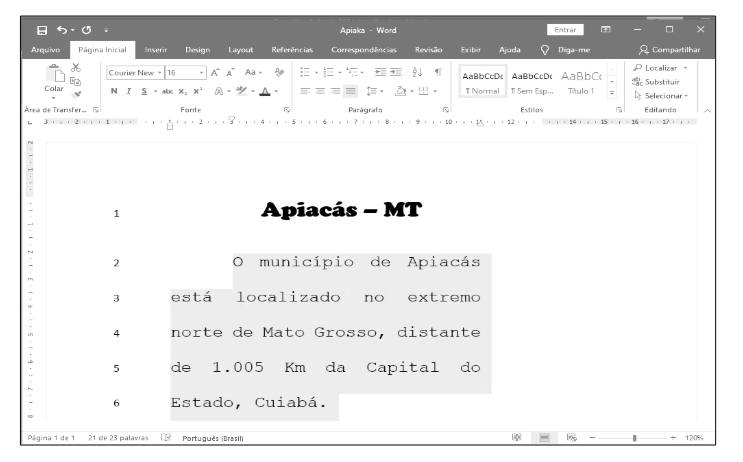

Sobre o documento, analise as afirmativas.

I. A margem direita da página é de 2 cm e a margem esquerda é de 1 cm. II. O arquivo foi salvo com o nome Apiaka. III. O recuo da primeira linha do parágrafo selecionado é de 2 cm. IV. O título do texto (linha 1) está formatado com a fonte Courier New, tamanho 16.

Estão corretas as afirmativas

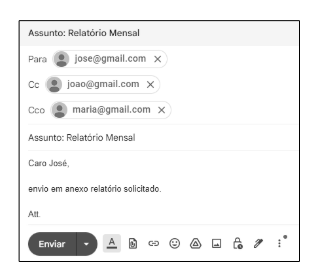

Sobre a figura, assinale a alternativa que descreve corretamente o que ocorre após o remetente clicar no botão Enviar.

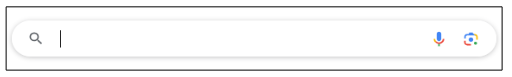

A figura abaixo apresenta a caixa de pesquisa do Google (www.google.com.br) prestes a ser preenchida para executar uma busca.

Qual o preenchimento mais adequado da figura para se pesquisar resultados sobre o Rio Apiacás,

excluindo-se a palavra município?

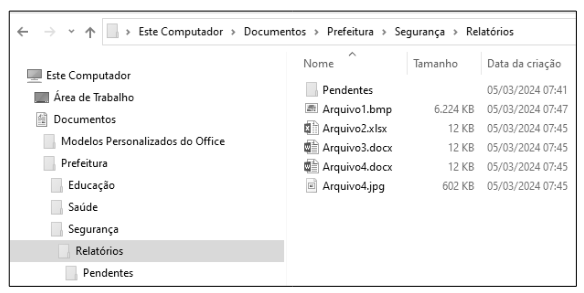

Sobre a figura, analise as afirmativas

I. O layout de exibição utilizado na pasta Relatórios é Detalhes e o Arquivo1.bmp possui tamanho superior a 6 MB (megabyte).

II. A pasta Relatórios possui dois arquivos com o mesmo nome (Arquivo4), porém um é do tipo documento do Microsoft Word e o outro do tipo JPG.

III. A pasta Relatórios é conteúdo (subpasta) da pasta Segurança, que por sua vez é conteúdo (subpasta) da pasta Prefeitura.

IV. Arquivo2.xlsx é um arquivo do tipo planilha do Microsoft Excel.

Estão corretas as afirmativas

Para selecionar vários arquivos sequenciais, pode-se clicar com o botão esquerdo (principal) do mouse no primeiro arquivo da sequência e, em seguida, clicar no último arquivo da sequência mantendo-se a tecla ____________ pressionada.

Entretanto, para selecionar vários arquivos aleatórios (intercalados) pode-se clicar em cada um deles com o botão esquerdo (principal) do mouse mantendo-se a tecla _________ pressionada.

Assinale a alternativa que preenche correta e respectivamente as lacunas.

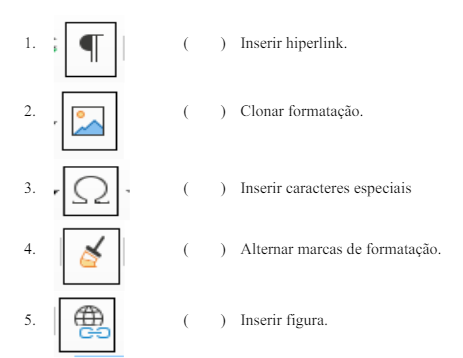

De acordo com a figura, assinale a alternativa que associa corretamente a numeração com a região correspondente.

( ) Engenharia social é a área que estuda o desenvolvimento de redes sociais, que são estruturas integradas por pessoas, organizações ou entidades conectadas entre si por meio de um software aplicativo.

( ) Phishing é um tipo de fraude na qual o golpista tenta obter informações pessoais e financeiras do usuário e procura induzi-lo a seguir passos que facilitem a efetivação de golpes.

( ) Em caso de golpes virtuais, em especial naqueles de perda financeira e de furto de identidade, não é recomendado registrar boletim de ocorrência (B. O.) junto à autoridade policial.

( ) Ao fazer contato com instituições em redes sociais, como serviços de atendimento ao cliente, é indicado verificar se o perfil é legítimo, para não entregar dados a golpistas que criam perfis falsos.

Assinale a sequência correta.

Marque a sequência correta.

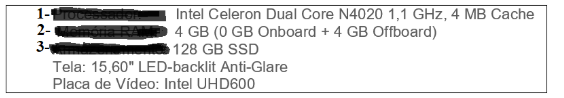

De acordo com a figura, qual a associação mais adequada de cada número com o termo indicado?

I- O Cavalo de Tróia é um malware que infecta um computador disfarçado de um software legítimo.

II- É possível que um vírus fique inativado em um computador por muito tempo, sem causar nenhum problema, até ser executado por alguma ação externa.

III- O vírus nem sempre precisará de um hospedeiro, como um documento de arquivo, para poder se acomodar e se replicar. Alguns vírus podem ser autossuficientes.

IV- Worm, é um Malware caracterizado por propagar-se automaticamente pelas redes, explorando vulnerabilidades nos sistemas e aplicativos instalados e enviando cópias de si mesmo de dispositivo para dispositivo.

V- Spyware, ou Software Espião, é um tipo de malware cuja função é se infiltrar em sistemas computacionais, com o intuito de coletar informações pessoais ou confidenciais do usuário, sem o seu conhecimento, e as enviar ao invasor remotamente pela internet

Estão corretas:

I- Garantir que as informações sejam confiáveis e exatas, e que pessoas não autorizadas não podem alterar os dados. II- Manter sistemas e software atualizados com as últimas correções de segurança ajuda a proteger contra vulnerabilidades conhecidas. III- Adicionar uma camada extra de segurança com a autenticação de dois fatores dificulta o acesso não autorizado mesmo em caso de comprometimento da senha. IV- Realizar backups periódicos dos dados é fundamental para garantir a disponibilidade e recuperação rápida em caso de falhas ou incidentes.

São estratégias eficientes as afirmações: