Questões de Concurso

Comentadas para analista - tecnologia da informação

Foram encontradas 2.417 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I. Este nível possui um esquema que descreve a estrutura de armazenamento físico da base de dados, e usa um modelo de dados físico além de descrever todos os detalhes de armazenamento de dados e caminhos de acesso à base de dados.

II. Este nível possui um esquema que descreve a estrutura de toda a base de dados, mas omite detalhes da estrutura de armazenamento físico e se concentra na descrição de entidades, tipos de dados, relacionamentos e restrições.

III. Este nível possui esquemas que representam as visões de usuários, sendo que cada visão descreve, tipicamente, a parte da base de dados que um particular grupo de usuários está interessado e esconde o resto da base de dados do mesmo.

Os níveis caracterizados em I, II e III são denominados, respectivamente,

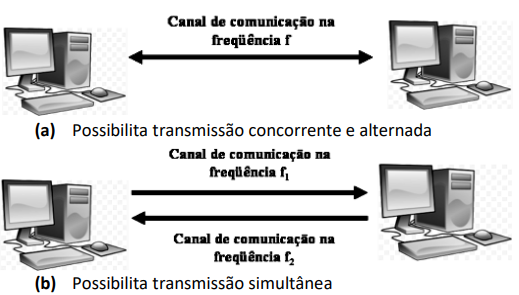

Essas modalidades de transmissão são conhecidas, respectivamente como

O sistema descrito é conhecido pela sigla:

I. utiliza as informações que trafegam na internet, para definir quando um pacote deve seguir em frente ou não. Essas informações carregam dados para indicar o caminho que o pacote deve seguir, como um endereço. Em síntese, este tipo de firewall baseia suas decisões no endereço IP do pacote e no número da porta.

II. protege uma rede filtrando mensagens na camada de aplicação. Em síntese, é um sistema de computador ou uma aplicação que age como um intermediário entre clientes e servidores, fazendo pedidos no lugar de clientes e devolvendo respostas no lugar do servidor.

Os tipos caracterizados em I e em II são conhecidos, respectivamente, como

I. Refere-se à garantia de que a informação é acessível somente por pessoas autorizadas a terem acesso. II. Refere-se à salvaguarda da exatidão e completeza da informação e dos métodos de processamento.

Os dois pilares descritos em I e II são conhecidos, respectivamente, como

I. Quem envia e quem recebe os dados possuem a mesma chave criptográfica.

II. Utilizando essa chave secreta única, o emissor criptografa os dados, transformando as informações textuais em um ciphertext ilegível.

III. É feito o envio dos dados criptografados através da internet.

IV. O destinatário recebe os dados criptografados e os decodifica com a mesma chave usada anteriormente, revelando as informações transmitidas.

Esse tipo de criptografia é conhecido por