Questões de Concurso

Comentadas para analista - tecnologia da informação

Foram encontradas 2.417 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

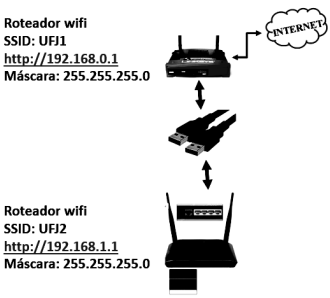

A figura ilustra um esquema com dois roteadores IEEE-802.11/ac conectados à internet.

Para configurar o roteador UFJ2, há necessidade de se atribuir um

IP, a máscara e o gateway. Considerando que se atribuiu a mesma

máscara 255.255.255.0, para que a configuração seja válida e o link

funcione satisfatoriamente, sem conflitos, um valor válido para o

IP e outro para o gateway são, respectivamente,

I. Ambos são padrões de transmissão Ethernet definidos no IEEE 802.3, definem transmissão a 1000 Mb/s (1 Gb/s) em banda base sobre fibra óptica e utilizam 2 fibras (TX e RX) para montar um link.

II. Enquanto o padrão ALFA utiliza transmissão a 850 nm sobre fibras multimodo, o padrão BETA utiliza transmissão a 1310 nm sobre fibras multimodo ou monomodo.

III. Enquanto o alcance máximo do padrão ALFA vai de 220 m a 550 m, e o orçamento de perda vai de 2,6 dB a 3,56 dB, dependendo da categoria de fibra (OM1 a OM4), o alcance máximo do padrão BETA é de até 300 m sobre fibras multimodo (ou 550 m com o uso de patch cords especiais – de condicionamento de modo) e de até 5 km sobre fibra monomodo, e o orçamento de perda vai de 2,35 dB a 4,57 dB, dependendo da fibra utilizada.

Os padrões aqui identificados como ALFA e BETA são conhecidos, respectivamente, como

Sendo as cores AZUL (A), BRANCO-AZUL (BA), LARANJA (L), BRANCO-LARANJA (BL), MARROM (M), BRANCO-MARROM (BM), VERDE (V) e BRANCO-VERDE (BV), a norma 568B especifica para os pinos 1 – 2 – 3 – 4 – 5 – 6 – 7 e 8 a seguinte ordem de cores:

I. Além do vencimento, poderão ser pagas ao servidor as seguintes vantagens: adicionais; indenizações; gratificações; e remunerações.

II. As indenizações não se incorporam ao vencimento ou provento para qualquer efeito.

III. As vantagens pecuniárias não serão computadas, nem acumuladas, para efeito de concessão de quaisquer outros acréscimos pecuniários ulteriores, sob o mesmo título ou idêntico fundamento.

Assinale