Questões de Concurso

Comentadas para analista - tecnologia da informação

Foram encontradas 2.419 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Marque V para as afirmativas verdadeiras e F para as falsas.

( ) O SSH é, simultaneamente, um programa de computador e um protocolo de rede que permite a conexão com outro computador na rede, de forma a executar comandos de uma unidade remota.

( ) O SMTP é um protocolo utilizado no acesso remoto a uma caixa de correio eletrônico. Permite que todas as mensagens contidas em uma caixa de correio eletrônico possam ser transferidas sequencialmente para um computador local.

( ) O DHCP é um protocolo de serviço TCP/IP que fornece configurações dinâmicas de terminais, com concessão de endereços IP de host, máscara de sub-rede, default gateway, número IP de um ou mais servidores DNS, sufixos de pesquisa do DNS e número IP de um ou mais servidores WINS.

( ) HTTPS é uma implementação do protocolo HTTP sobre uma camada adicional de segurança que utiliza o protocolo TLS/SSL. Essa camada adicional permite que os dados sejam transmitidos por meio de uma conexão criptografada e que se verifique a autenticidade do servidor e do cliente por meio de certificados digitais.

A sequência está correta em

Em relação ao gerenciamento de portfólios, assinale a afirmativa INCORRETA.

Assinale a afirmativa correta.

Considerando o exposto, analise as afirmativas a seguir.

I. Avalia e propõe ações que podem ser tomadas para criar a melhoria desejada. As ações podem incluir não apenas mudanças no sistema de TI, mas também mudanças nos processos, alterações na estrutura organizacional e desenvolvimento de equipes.

II. A prática fornece uma estrutura para a construção de resiliência organizacional com a capacidade de produzir uma resposta eficaz que projeta os interesses das principais partes interessadas e as atividades de reputação da organização; marca; e, criação de valor.

III. A prática busca reduzir a probabilidade e o impacto dos incidentes por identificar causas de incidentes reais e potenciais e gerenciar soluções alternativas e erros conhecidos.

A associação está correta em

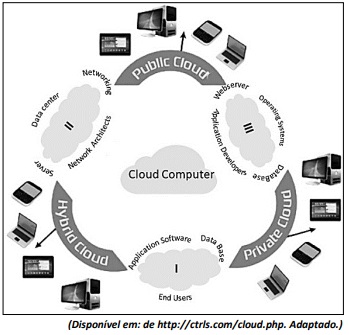

Há diferentes tipos de modelos de serviços e três deles estão apresentados na imagem a seguir:

Referem-se aos modelos de serviços I, II e III:

Considerando o exposto, analise as afirmativas a seguir.

I. A implantação de um PMO envolve a estrutura de poder da organização e demonstra as ineficiências das áreas e, normalmente, só terá continuidade com o apoio da área estratégica. A melhor forma para implantá-lo é evoluir de forma gradual a capacidade da organização de gerenciar projetos demonstrando o valor das mudanças implantadas em cada fase.

II. Nas organizações, há vários tipos de PMO. Cada tipo varia em função do seu grau de controle e influencia nos projetos da organização, como PMO de análise; PMO de controle; e, PMOs diretivos.

III. Um PMO pode ter a autoridade para atuar como uma parte interessada integral e um importante decisor ao longo do ciclo de vida de cada projeto, para mantê-lo alinhado aos objetivos do negócio. Pode gerenciar recursos compartilhados em todos os projetos administrados por ele; monitorar a conformidade com os padrões; políticas; procedimentos; e, modelos de gerenciamento de projetos por meio de auditorias e até encerrar projetos.

Está correto o que se afirma apenas em

Considerando os conceitos de criptografia, assinale a afirmativa INCORRETA.

Considerando o conjunto de parâmetros comuns, assinale a afirmativa correta.

I. Para garantir a confidencialidade na transmissão de grandes volumes de dados, é mais indicado o uso da criptografia de chaves assimétricas, pois o seu processamento é mais rápido que as chaves simétricas.

II. Um PKI é um conjunto de políticas, processos, plataformas de servidor, software e estações de trabalho empregadas para fins de administrar certificados e pares de chave pública-privada, incluindo a capacidade de emitir, manter e revogar certificados de chave pública.

III. Chave criptográfica é um termo que se refere a um parâmetro (ou conjunto deles) variável do algoritmo criptografado que interfere diretamente no processo criptográfico. Assim, para cada chave distinta (valor da chave), o algoritmo gera um criptograma diferente para uma mesma mensagem, que só pode ser decifrada pelo usuário que conhece o valor em uso. Dessa forma, a segurança lógica é garantida, mesmo que o processo criptográfico se torne público, desde que a chave seja mantida secreta.

Está correto o que se afirma apenas em

( ) O ataque geralmente ocorre entre o momento em que a vulnerabilidade é encontrada e explorada pela primeira vez e o momento em que os desenvolvedores do software lançam a solução necessária para combater a exploração. Esse intervalo é chamado de janela de vulnerabilidade.

( ) Diferentes controles de acesso, incluindo LANs virtuais e firewalls, não podem fornecer proteção contra esse tipo de ataque.

( ) A solução para corrigir o software violado pelo ataque é conhecido como patch de software.

A sequência está correta em

( ) Daemon de sistema usado para receber e rotear eventos de registro de sistema vindos de chamadas ao syslog e comandos.

( ) Arquivo de configuração empregado para controlar o registro e o roteamento de eventos de registro do sistema.

( ) Comando UNIX usado para adicionar entradas de uma única linha ao registro do sistema.

( ) API referenciada por diversos utilitários padrão do sistema e disponível para programas de aplicação.

A sequência está correta em

1. Decodificador de pacotes. 2. Motor de detecção. 3. Registrador. 4. Alertador.

( ) Para cada pacote detectado, um alerta pode ser enviado. A opção de alerta na regra correspondente determina quais informações são incluídas na notificação do evento.

( ) Processa cada pacote capturado para identificar e isolar cabeçalhos de protocolo nas camadas de enlace de dados; rede; transporte; e, aplicação.

( ) Para cada pacote que corresponder à regra, ela especifica quais opções de registro e alerta devem ser adotadas.

( ) Analisa cada pacote tendo como base um conjunto de regras definido para essa configuração do Snort pelo administrador de rede.

A sequência está correta em

1. Adotado. 2. Recomendado. 3. Em transição. 4. Em estudo.

( ) Item adotado pelo governo como padrão na arquitetura ePING, tendo sido submetido a um processo formal de homologação realizado por parte de uma instituição do governo ou por uma outra instituição com delegação formal para realizar o processo.

( ) Componente que está em avaliação e poderá ser adotado, assim que o processo de avaliação estiver concluído.

( ) Item que o governo não recomenda, por não atender a um ou mais requisitos estabelecidos nas políticas gerais e técnicas da arquitetura; é incluído na ePING em razão de seu uso significativo em instituições de governo, tendendo a ser desativado assim que algum outro componente, em uma das duas situações anteriores, venha a apresentar condições totais de substituí-lo.

( ) Item que atende às políticas técnicas da ePING; é reconhecido como um item que deve ser utilizado no âmbito das instituições de governo, mas ainda não foi submetido a um processo formal de homologação.

A sequência está correta em

alert tcp $EXTERNAL_NET any -> $HOME_NET any\ (msg:“SCAN SYN FIN” flags: SF, 12;\ reference: arachnids, 198; classtype: attemp;)