Questões de Concurso

Comentadas para analista do banco central - área 2

Foram encontradas 70 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I - O problema de seleção adversa reside no fato de o mercado gerar apenas incentivos para pessoas ou firmas de baixo risco adquirirem apólices de seguro.

II - No mundo real, as escolhas de mercado, como qualquer outra decisão, são feitas com informação incompleta, de modo que a realidade do conheci- mento imperfeito não é uma falha de mercado.

III - O problema da assimetria de informação só emerge quando o comprador potencial, ou o vendedor potencial, tem uma informação importante para a transação que a outra parte não tem.

É correto APENAS o que se afirma em

I - tanto os investimentos quanto o consumo correntes serão estimulados, porquanto os gastos presentes se tornaram mais baratos que os gastos futuros;

II - pode ocorrer uma saída de capital para o exterior, causando uma desvalorização da moeda local, a qual deverá estimular a demanda agregada pelo aumento das exportações líquidas;

III - os preços dos ativos serão pressionados para cima (ações, habitações, etc.), o que estimulará a demanda agregada.

Como resultado dessa nova política monetária, não antecipada pelos agentes econômicos, pode-se afirmar que é(são) correta(s) as proposição(ões)

, as variáveis X são chamadas independentes; as colunas de X são ditas linearmente independentes e os elementos de

, as variáveis X são chamadas independentes; as colunas de X são ditas linearmente independentes e os elementos de  , por hipótese, são distribuídos independentemente. Com relação aos significados de independência usados acima, pode-se afirmar que

, por hipótese, são distribuídos independentemente. Com relação aos significados de independência usados acima, pode-se afirmar queI - os

são independentemente distribuídos para que se possam estimar os parâmetros

são independentemente distribuídos para que se possam estimar os parâmetros pelo método de mínimos quadrados;

pelo método de mínimos quadrados;II - as variáveis X são ditas independentes porque não dependem de y;

III - as colunas de X são linearmente independentes para que essas variáveis não sejam correlacionadas.

É correto o que se afirma em

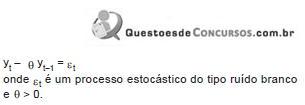

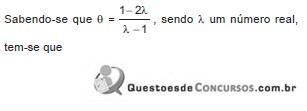

, caracterizada por um processo autorregressivo de ordem um [AR(1)]:

, caracterizada por um processo autorregressivo de ordem um [AR(1)]:

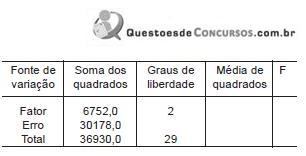

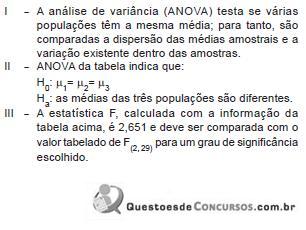

Analisando a tabela ANOVA acima, considere as conclusões a seguir.

É correto APENAS o que se conclui em

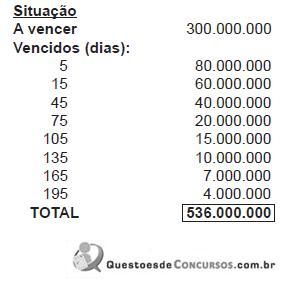

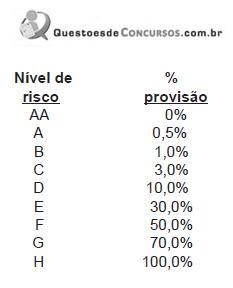

Devem ser considerados, também, os níveis de risco determinados pelo Banco Central e os respectivos percentuais para cálculo da provisão para créditos de liquidação duvidosa.

A partir dessas informações, qual a provisão para créditos de liquidação duvidosa e a respectiva contabilização?

I - A instituição deve providenciar a conferência periódica do saldo de caixa, pelo menos por ocasião dos balancetes e balanços, procedimento extensivo a todas as dependências da sociedade que tenham sob sua responsabilidade a guarda e controle de numerário, devendo o respectivo termo de conferência, devidamente autenticado, ser arquivado para posteriores averiguações.

II - As aquisições de ouro, no mercado físico, registram-se em Títulos e Valores Mobiliários pelo custo total, em subtítulos de uso interno que identifiquem suas características de quantidade, procedência e qualidade.

III - O saldo das aplicações em ouro físico, por ocasião dos balancetes e balanços, deve ser ajustado com base no valor de mercado do metal, fornecido pelo Banco Central do Brasil.

IV - Os títulos e os valores mobiliários adquiridos por uma instituição financeira devem ser registrados pelo valor efetivamente pago, inclusive corretagens e emolumentos, e devem ser classificados nas seguintes categorias: títulos para negociação, títulos disponíveis para venda e títulos mantidos até o vencimento.

V - São considerados como de livre movimentação os depósitos à vista mantidos por pessoas físicas e jurídicas de direitos público e privado.

São corretas APENAS as proposições

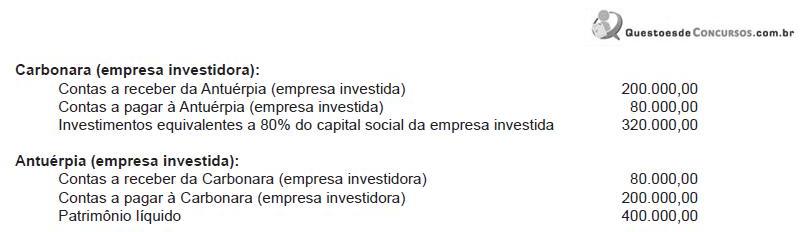

Considerando essas informações, o valor da conta Participação dos Minoritários, no balanço consolidado, foi, em reais, de

I. Informações de um incidente são sempre utilizadas como entrada para o processo de Gerenciamento de Mudanças.

II. Request for Change é um documento que é solicitado pelo usuário ao Service Desk toda vez que necessita que uma mudança seja realizada em seu equipamento.

III. Informações do banco de dados de gerenciamento de configuração (CMDB) são utilizadas como entrada para o processo de Gerenciamento de Mudanças.

IV. Forward Schedule of Changes é um planejamento que contém detalhes de todas as mudanças aprovadas, aguardando implementação, e as datas propostas para execução destas, sendo freqüentemente utilizada pelo Comitê de Controle de Mudanças.

É correto o que consta APENAS em

I. Verificar a disponibilidade de um componente de tecnologia da informação é uma das preocupações principais do processo de Gerenciamento de Configuração.

II. O processo de Gerenciamento de Configuração fecha acordos com as áreas de negócio para que a configuração dos equipamentos destas áreas seja feita de forma eficaz e eficiente.

III. Manter um banco de dados dos componentes de tecnologia da informação é atribuição do processo de Gerenciamento de Configuração.

IV. Fazer interface com o gerenciamento de mudanças, para atualização de mudanças no banco de dados de gerenciamento de configuração, faz parte das tarefas do processo de Gerenciamento de Configuração.

V. Acompanhar e monitorar os incidentes, posicionando sempre o usuário com relação à resolução destes, é atribuição do Gerenciamento de Configuração.

É correto o que consta APENAS em

I. Sistema de gerenciamento de usuários baseados em diretórios é um sistema de CRM, uma vez que o cadastro de clientes é totalmente integrado a ele.

II. Sistema de automatização da força de vendas é um sistema de CRM, uma vez que dá agilidade ao atendimento das necessidades e pedidos dos clientes.

III. Sistemas de CRM são os que levam em consideração apenas o atendimento direto ao cliente dentro das centrais de atendimento (call centers).

IV. Sistemas de CRM são aqueles que fazem a interligação, modelagem e o gerenciamento dos processos de negócio visando sua otimização, para satisfazer e atender de forma mais eficaz às requisições dos clientes.

É correto o que consta APENAS em

I. Os novos processos da terceira onda expressam as intenções gerenciais diretamente. Todos os processos da empresa, mesmo os de alto nível ou abstratos, são igualmente executáveis.

II. Deve haver um método sistemático de analisar o impacto dos processos de negócio e uma maneira mais confiável de aplicar, de forma imediata, novos desenhos de processos.

III. Deve existir uma habilidade de responder às novas e invisíveis mãos do mercado e também de combinar e customizar os processos. Os novos processos inerentemente se correlacionam e colaboram, mesmo se eles foram organizados independentemente.

IV. Os processos de negócio precisam ser automatizados de forma a contemplar a terceira onda da automatização, levando em consideração sua interconectividade rígida e semântica definida pelo gerenciamento de processos de negócios.

V. Os processos da terceira onda trazem consigo métricas e podem operar e governar o ciclo de vida de outros processos.

É correto o que consta APENAS em