Questões de Concurso

Comentadas para analista judiciário - análise de sistemas

Foram encontradas 2.405 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

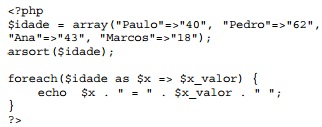

Ao executar o script será exibido na página:

Na programação orientada a objetos com Java

As lacunas I e II são preenchidas, correta e respectivamente, com

Considere a planilha abaixo, criada no Microsoft Excel 2010 em português.

A fórmula que deve ser digitada na célula C5 para obter a taxa de juros mensal do empréstimo do Pedro Henrique é

(Manual do Cobit 4.1.)

Para a área de TI ter sucesso em entregar os serviços requeridos pelo negócio, os executivos devem implementar um sistema interno de controles ou uma metodologia. O modelo de controle do CobiT contribui para as necessidades descritas a seguir, EXCETO:

(Fernandes e Abreu, 2012.)

Assinale qual dos processos NÃO pertence à publicação desenho do serviço, do núcleo da ITIL.

(Fernandes e Abreu, 2012.)

Esta definição se refere à qual publicação do ITIL?

1. Efetividade.

2. Eficiência.

3. Confidencialidade.

4. Disponibilidade.

5. Conformidade.

6. Confiabilidade.

7. Integridade.

( ) Entrega da informação através do melhor (mais produtivo e econômico) uso dos recursos.

( ) Disponibilidade da informação quando exigida pelo processo de negócio hoje e no futuro. Também está ligada à salvaguarda dos recursos necessários e capacidades associadas.

( ) Fidedignidade e totalidade da informação bem como sua validade de acordo com os valores de negócios e expectativas.

( ) Entrega da informação apropriada para os executivos para administrar a entidade e exercer suas responsabilidades fiduciárias e de governança.

( ) Proteção de informações confidenciais para evitar a divulgação indevida.

( ) Lida com a informação relevante e pertinente para o processo de negócio bem como está sendo entregue em tempo, de maneira correta, consistente e utilizável.

( ) Lida com a aderência a leis, regulamentos e obrigações contratuais aos quais os processos de negócios estão sujeitos, isto é, critérios de negócios impostos externamente e políticas internas.

A sequência está correta em

( ) A criptografia assimétrica é uma forma de criptossiste- mas em que a criptografia e a decriptografia são reali- zadas utilizando a mesma chave. É também conhecida como criptografia de chave pública.

( ) A criptografia assimétrica pode ser usada para confidencialidade, autenticação ou ambas as situações.

( ) Um algoritmo complexo de chave pública é o acordo de chaves Diffie-Hellman.

( ) O criptossistema de chave pública mais utilizado é o RSA.

( ) A dificuldade de atacar o RSA está na dificuldade de encontrar os fatores primos de um número composto.

( ) Os esquemas de criptografia de chave pública são seguros apenas se a autenticação da chave pública for garantida. Um esquema de certificação de chave pública não oferece a segurança necessária.

A sequência está correta em

1. Controle de serviços.

2. Controle de direção.

3. Controle de usuário.

4. Controle de comportamento.

( ) Controla o acesso a um serviço de acordo com o usuário que está tentando acessá-lo.

( ) Controla como determinados serviços são utilizados.

( ) Determina os tipos de serviços da Internet que podem ser acessados, de entrada ou saída.

( ) Determina a direção em que determinadas solicitações de serviços podem ser iniciadas e permitidas para fluir através do firewall.

A sequência está correta em