Questões de Concurso

Comentadas para analista (superior)

Foram encontradas 9.605 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

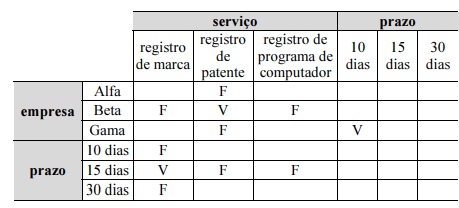

A partir dessa situação hipotética, bem como considerando a tabela-verdade precedente e seu completo preenchimento, julgue o item que se segue.

A proposição “A solicitação da empresa Beta será atendida

no prazo de 30 dias, e a empresa Alfa solicitou o registro de

programa de computador.” é verdadeira.

Julgue o próximo item, relativo a conceitos de ameaça, vulnerabilidade e impacto em sistemas de informação.

O impacto de um incidente de segurança da informação diz

respeito às consequências de determinado evento que

acomete a segurança dos ativos.

Julgue o próximo item, relativo a conceitos de ameaça, vulnerabilidade e impacto em sistemas de informação.

São exemplos de vulnerabilidade em segurança da

informação nas empresas públicas brasileiras: falhas

humanas; malware; ransomware e spyware.

Julgue o item a seguir, a respeito de gerência de riscos e sistema de gestão de continuidade de negócios (SGCN).

Em um SGCN, a organização deve estabelecer as partes da

organização a serem incluídas no sistema.

Julgue o item a seguir, a respeito de gerência de riscos e sistema de gestão de continuidade de negócios (SGCN).

Em uma organização, as mudanças no contexto interno

organizacional são os fatores responsáveis pela eliminação

completa dos riscos ou alteração de sua configuração.

Julgue o item a seguir, a respeito de gerência de riscos e sistema de gestão de continuidade de negócios (SGCN).

No gerenciamento de riscos, devem ser considerados os

contextos externo e interno da organização, incluindo-se o

comportamento humano e os fatores culturais locais.

Julgue o item a seguir, a respeito de gerência de riscos e sistema de gestão de continuidade de negócios (SGCN).

A gestão de continuidade de negócios envolve

prioritariamente os processos de análise de impacto no

negócio, avaliação de risco e plano de contingência.

Julgue o item seguinte, a respeito das características gerais de identidade, privacidade, conformidade e segurança na nuvem.

SASE (Secure Access Service Edge) é uma arquitetura de

rede que, entre outros componentes, possui o acesso à rede

zero-trust, o qual verifica as identidades dos usuários e

confirma a segurança do dispositivo antes de conceder

acesso às aplicações autorizadas.

Julgue o item seguinte, a respeito das características gerais de identidade, privacidade, conformidade e segurança na nuvem.

A segurança da nuvem é compartilhada entre os provedores

de serviço e os clientes, e as competências de cada um

variam de acordo com o tipo de serviço oferecido; na

plataforma como serviço (PaaS), por exemplo, os clientes

são responsáveis por proteger tudo que está relacionado ao

sistema operacional.

Acerca dos componentes centrais da arquitetura em nuvem, julgue o item subsequente.

Na computação em nuvem, uma região envolve a

disponibilização de uma coleção de recursos em uma

localização geográfica que pode afetar características como a

latência, a qual será menor quanto mais próximo à região

estiverem os clientes.

Acerca dos componentes centrais da arquitetura em nuvem, julgue o item subsequente.

Uma zona de disponibilidade (AZ) é um conjunto de

data centers de regiões distintas cuja finalidade é a de

disponibilizar uma coleção de recursos em uma localização

geográfica.

Acerca dos componentes centrais da arquitetura em nuvem, julgue o item subsequente.

Na computação em nuvem, as plataformas de front-end

contêm a infraestrutura do cliente, como recursos de

computação, armazenamento e mecanismos de segurança.

Julgue o item a seguir, que trata de computação em nuvem.

Em computação em nuvem, a escalabilidade atende às

demandas repentinas na carga de trabalho por um pequeno

período, enquanto a elasticidade atende a um aumento

estático da carga de trabalho.

Julgue o item a seguir, que trata de computação em nuvem.

Dos principais modelos de serviços de computação em

nuvem, a infraestrutura como serviço (IaaS) é aquele que

oferece o nível mais alto de controle sobre os recursos de TI,

sendo, ainda, o mais semelhante aos recursos tradicionais de

TI no local.

ALUNOS(ID,Nome,Endereço,Cidade,UF)

DISCIPLINA(Cod_disciplina, Nome_diciplina,

Carga_horaria)

Considerando que as tabelas precedentes façam parte de um banco de dados relacional, julgue o item subsequente.

O comando DML a seguir está correto, pois a cláusula WHERE é opcional.

UPDATE ALUNOS SET Cidade=’Curitiba’, UF=’PR’;

ALUNOS(ID,Nome,Endereço,Cidade,UF)

DISCIPLINA(Cod_disciplina, Nome_diciplina,

Carga_horaria)

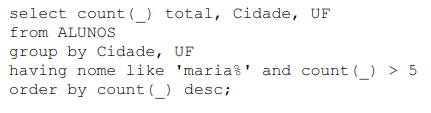

Considerando que as tabelas precedentes façam parte de um banco de dados relacional, julgue o item subsequente.

O comando a seguir está sintaticamente correto em PostgreSql.

Julgue o seguinte item, relacionado a modelagem de dados.

O fato de haver um campo de chave estrangeira com o valor

NULL não viola a restrição de chave estrangeira.

Julgue o seguinte item, relacionado a modelagem de dados.

Em uma modelagem dimensional, os elementos tabelas fato

(para os dados que são métricas) e tabelas dimensões (para

os dados descritivos) são opcionais, por exemplo, em um

data warehouse.

Julgue o seguinte item, relacionado a modelagem de dados.

Considere-se que uma tabela de nome Produto tenha os

atributos cod_cliente, cod_produto, nome_produto,

preco e quantidade. Nesse caso, se a chave primária for

composta de cod_cliente e cod_produto, a tabela estará

na segunda forma normal, pois não possui grupos repetitivos.

Julgue o seguinte item, relacionado a modelagem de dados.

O modelo lógico pode conter chaves primárias e estrangeiras

e pode ser usado em vários bancos de dados, tais como SQL

Server, MySql, Oracle e PostgreSql.