Questões de Concurso

Comentadas para analista de planejamento e orçamento

Foram encontradas 672 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Considerando aspectos da análise de desempenho e otimização de consultas SQL, julgue o próximo item.

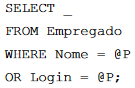

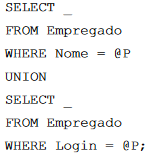

A consulta

é menos eficiente que a seguinte consulta.

Quanto a características dos bancos de dados distribuídos (BDDs), julgue o item a seguir.

Os BDDs heterogêneos permitem a existência de um ou mais

sistemas de gerenciamento de banco de dados (SGBD) para

cada nó, partilhando bancos de dados com esquemas

conceituais necessariamente iguais.

Quanto a características dos bancos de dados distribuídos (BDDs), julgue o item a seguir.

Nos BDDs, os dados estão próximos do local de maior

demanda e os sistemas de banco de dados são paralelizáveis,

permitindo um balanceamento entre os servidores.

Com base nos princípios relacionais e nas regras associadas do modelo entidade-relacionamento, julgue o item subsecutivo.

Em geral, sempre que existir um relacionamento com

cardinalidade de um-para-muitos, a referência lógica estará

colocada na entidade que possuir o lado um da cardinalidade.

Com base nos princípios relacionais e nas regras associadas do modelo entidade-relacionamento, julgue o item subsecutivo.

Todo relacionamento muitos-para-muitos pode ser entendido

como uma entidade dissociativa.

Considerando a linguagem SQL, julgue o item subsequente.

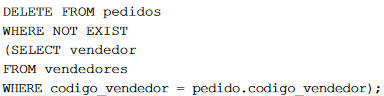

Considere que, em certa loja, os pedidos realizados por vendedores sejam salvos em uma tabela SQL pedidos, que as informações dos vendedores dessa loja sejam registradas na tabela vendedores e que cada um desses vendedores possua um código que é salvo na variável codigo_vendedor. Nessa situação hipotética, a execução do comando a seguir permitirá apagar todos os registros de pedidos realizados por vendedores-fantasmas (operação caça-fantasma).

Considerando a linguagem SQL, julgue o item subsequente.

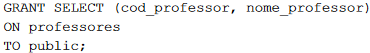

disponibilizará para seleção somente os campos cod_professor e nome_professor da tabela professores a todos os usuários.

Um bom projeto de banco de dados deve ter por objetivo evitar falhas provocadas por problemas que podem ser sanados por meio da normalização, que também contribui para eliminar as misturas de assuntos e as redundâncias desnecessárias de dados correspondentes. Quanto ao processo de normalização em projetos de banco de dados, julgue o item a seguir.

A desnormalização é apenas tolerável quando houver

imperativos rígidos de desempenho, como no caso de

data warehouse, ou se o sistema não conseguir atingir um

patamar mínimo de desempenho sem o processo de

desnormalização.

Um bom projeto de banco de dados deve ter por objetivo evitar falhas provocadas por problemas que podem ser sanados por meio da normalização, que também contribui para eliminar as misturas de assuntos e as redundâncias desnecessárias de dados correspondentes. Quanto ao processo de normalização em projetos de banco de dados, julgue o item a seguir.

De acordo com a definição da quinta forma normal (5FN),

uma tabela de quarta forma normal (4FN) estará em 5FN

quando o conteúdo dela puder ser reconstruído (isto é,

quando não existir perda de informação) a partir das diversas

tabelas menores que não possuam a mesma chave primária.

Acerca de gestão de vulnerabilidades, julgue o item subsequente.

Um programa de gestão de vulnerabilidades eficaz inclui,

entre outros componentes, o gerenciamento de patch, que

consolida as informações e os eventos de segurança de uma

organização em tempo real.

Acerca de gestão de vulnerabilidades, julgue o item subsequente.

Na atividade de identificação das vulnerabilidades, cujo

objetivo é criar uma lista com as vulnerabilidades associadas

aos ativos, às ameaças e aos controles, utilizam-se como

entradas as listas de ameaças conhecidas, de ativos e de

controles existentes e todas as saídas das atividades

anteriores.

A respeito de métodos e protocolos de autenticação, hardening de sistemas e criptografia de dados, julgue o item subsecutivo.

A autenticação, processo cujo objetivo é garantir a

legitimidade do usuário, em geral, baseia-se em comprovar a

autenticidade do usuário a partir de algo que somente o

usuário sabe, algo que somente o usuário tem e algo que

somente o usuário é.

A respeito de métodos e protocolos de autenticação, hardening de sistemas e criptografia de dados, julgue o item subsecutivo.

A criptografia permite a existência de uma série de

aplicações, como privacidade de dados em servidores (SSL),

que permite o acesso a servidores www com segurança e

garantia de que os dados não tenham sido alterados nem

vistos no caminho.

A respeito de métodos e protocolos de autenticação, hardening de sistemas e criptografia de dados, julgue o item subsecutivo.

A execução de hardening em sistema Linux passa pelos

controles de autenticação com a utilização do módulo de

autenticação plugável (PAM), podendo usar interfaces como

auth, que verifica se uma conta tem autorização para usar o

sistema por meio de determinado serviço.

Julgue o item seguinte, relativo à segurança da informação na gestão de infraestrutura.

No backup completo, uma cópia exata dos arquivos e das

pastas selecionados é criada, por isso esse tipo de backup

pode levar muito tempo para ser concluído, especialmente se

houver arquivos grandes.

Julgue o item seguinte, relativo à segurança da informação na gestão de infraestrutura.

Enquanto, no backup incremental, apenas os arquivos

alterados desde o último backup completo são salvos, no

backup diferencial, são criadas cópias apenas dos arquivos

que contenham alteração ou que tenham sido adicionados

depois do último backup, qualquer que seja seu tipo.

Julgue o item seguinte, relativo à segurança da informação na gestão de infraestrutura.

A segurança de IP (IPSec) é uma capacidade que pode ser

acrescentada à versão atual apenas do protocolo de Internet

IPv6, por meio de cabeçalhos adicionais.

Equipamentos como PBX IP e telefones IP só empregam o padrão SIP como protocolo de comunicação.

Acerca da arquitetura TCP/IP e dos seus protocolos e padrões de comunicação segura, julgue o item a seguir.

A diferença entre TCP e UDP reside no fato de que TCP não

garante a entrega das mensagens, apesar de ambos os

protocolos estabelecerem conexões lógicas.

Acerca da arquitetura TCP/IP e dos seus protocolos e padrões de comunicação segura, julgue o item a seguir.

No modelo de referência OSI, a SSL (secure socket layer)

opera na camada de apresentação, enquanto o IPSec (Internet

protocol security) opera nas camadas inferiores desse

modelo.