Questões de Concurso

Comentadas para técnico

Foram encontradas 3.056 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

No ITIL v3, o __________ é o repositório da informação sobre as bases de dados onde estão os componentes que fornecem os serviços de informática.

- A palavra que preenche a lacuna acima é

A classe “Pessoa” abaixo obedece às notações da UML. O nome do atributo e do método que possui a visibilidade de pacote e protegida, respectivamente, são:

Pessoa

- matricula

+ nome

# telefone

~ login

- totalizar( )

# listar( )

+ gravar( )

O processo de engenharia de requisitos é realizado por meio da execução de diversas funções distintas. O resultado final da função de __________ é um modelo de análise que define o domínio do problema funcional, comportamental e informacional.

- Tipo de função que preenche a lacuna acima:

Empacotar software como classes possibilita que os futuros sistemas de software reutilizem as classes. Grupos de classes relacionadas podem ser empacotadas como __________ reutilizáveis.

- A expressão que preenche a lacuna acima é

As requisições DML, que são planejadas ou não planejadas, devem ser processadas pelo componente __________, que determina um modo eficiente de implementar a requisição.

- A palavra que preenche a lacuna acima é

Aplicando o comando SQL (select) nas tabelas abaixo, o número de linhas retornadas é:

Tabela: funcionarios

codfunc nome_func telefone

1019 Carlos 3222-3393

1212 Maria 3394-3939

1983 Maira 3223-1121

Tabela: dependentes

codfunc coddep nomedep

1983 01 Juliana

1019 02 Carla

1212 03 Pedro

select *

from funcionarios as func

inner JOIN dependentes as dep

ON func.codfunc = dep.codfunc

Where func.nome_func like ‘%ar%’

Aplicando a Terceira Forma Normal (3FN) no esquema relacional abaixo, os esquemas relacionais resultantes são:

funcionario {codfunc, nome, end, email, codsetor, descsetor, salario, codfuncao, descfuncao, ch_funcao, cpf}

Assinale a alternativa que representa as periodicidades permitidas pela lei.

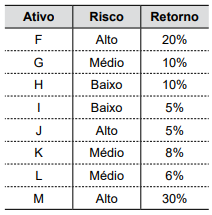

O quadro a seguir apresenta o risco e o retorno de determinados ativos do mercado no último ano:

Um investidor racional e totalmente avesso ao risco, ao

analisar o quadro acima, investirá no ativo: