Questões de Concurso

Comentadas para auditor de controle externo

Foram encontradas 1.571 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Neste sentido, correlacione os princípios da confidencialidade, da integridade e da autenticidade com os respectivos protocolos apresentados.

1. Confidencialidade

2. Integridade

3. Autenticidade

( ) SHA (Secure Hash Algorithm)

( ) PSK (Pre-Shared Key)

( ) AES (Advanced Encryption Standard)

( ) RSA (Rivest-Shamir-Adleman)

Assinale a opção que indica a relação correta, na ordem apresentada.

1. Nuvem Pública

2. Nuvem Privada

3. Nuvem Hibrida

( ) Os serviços de computação são fornecidos por meio de datacenters corporativos.

( ) Os serviços de computação são providos tanto por provedores de computação em nuvem terceirizados, como por meio de datacenters corporativos.

( ) Os serviços de computação são fornecidos por um provedor de nuvem terceirizado e são acessíveis pela internet.

Assinale a opção que indica a relação correta, na ordem apresentada.

A equipe de Tecnologia da Informação (TI) desta empresa contratou um serviço de computação em nuvem, e migrou esta aplicação de seu datacenter corporativo para aquele ambiente disponível na internet.

Depois disso, a equipe de TI deixou de se preocupar com os ativos e serviços de infraestrutura necessários à operação daquele software, como servidores, switches, roteadores, energia elétrica, refrigeração, conexão com internet etc. Entretanto, manteve a necessidade da instalação de máquinas virtuais, sistemas operacionais, customização do software, gerenciamento de permissões de usuários etc. para operação da aplicação corporativa no novo ambiente.

Assinale a opção que apresenta o tipo de computação em nuvem contratado pela empresa para o novo modelo de operação do software em questão.

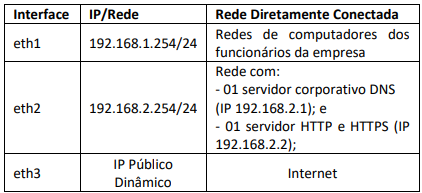

A tabela a seguir descreve como as interfaces desse servidor IPTables estão configuradas e conectadas.

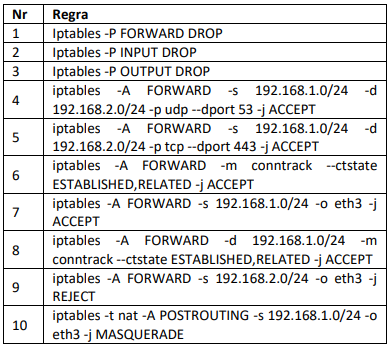

As regras de acesso configuradas neste servidor IPTables são apresentadas na tabela a seguir.

Diante deste cenário, analise as afirmativas a seguir:

I. As máquinas da rede 192.168.1.0/24 podem acessar todos os serviços disponíveis na rede 192.168.2.0/24.

II. As máquinas da rede 192.168.1.0/24 podem acessar à internet.

III. Os serviços disponíveis na rede 192.168.2.0/24 podem ser acessados por dispositivos na internet.

Está correto o que se afirma em

O ataque supramencionado é chamado de