Questões de Concurso

Comentadas para profissional júnior - análise de infraestrutura

Foram encontradas 57 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Uma característica comum a esses protocolos é

PORQUE

A sintaxe de mensagens SOAP é independente de sistema operacional.

Analisando-se as afirmativas acima, conclui-se que

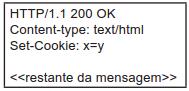

Essa mensagem corresponde a conteúdo enviado pelo

Em comparação com o uso da API de baixo nível, o uso do RPC

PORQUE

Os Sistemas Integrados de Gestão são construídos com as melhores características dos sistemas de informação executiva e dos sistemas especialistas.

Analisando-se as afirmações acima, conclui-se que

Dentre esses benefícios e barreiras, a literatura cita, entre outros, respectivamente, a(o)

A forma mais compacta de representação do endereço FE80:0000:0000:0000:0202:BEFF:0000:8329 é

Tal comando é o

No SMP (Symetric Multiprocessors), em um sistema fortemente acoplado, constata-se que

Para configurar um servidor como escravo, deve-se executar o comando

Esse protocolo é o

Para permitir consultas recursivas apenas para as estações da rede 192.168.10/24, deve-se configurar o arquivo named.conf com a opção

A camada que tem essa função é a de

Tal falha é detectada quando o servidor para de receber as mensagens de

Para possibilitar esse tipo de virtualização,

Essa técnica chama-se