Questões de Concurso

Comentadas para analista - suporte à infraestrutura de tecnologia da informação

Foram encontradas 109 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Ao estudar o processador de um computador, um Técnico de Segurança da Informação constatou que as suas instruções eram executadas em cinco estágios:

1. Busca a instrução na memória e a sua colocação em um buffer até que ela seja necessária.

2. Decodifica a instrução, determina seu tipo e de quais operandos ela necessita.

3. Localiza e busca os operandos, seja nos registradores, seja na memória.

4. Executa a instrução.

5. Coloca o resultado no local de armazenamento adequado (p.ex., um registrador).

A partir dessas informações, o Técnico concluiu corretamente que o processador utiliza a técnica conhecida como

Atenção: A questão refere-se à Geografia do Amapá.

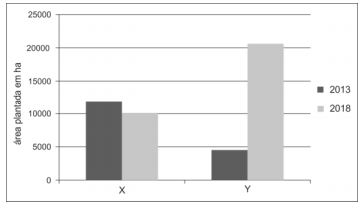

Considere o gráfico abaixo.

Amapá: Evolução da área plantada de X e Y (2013-2018)

(Disponível em: https://cidades.ibge.gov.br/brasil/ap/pesquisa/14/10193)

Os produtos agrícolas X e Y são, respectivamente,

Evitam-se as viciosas repetições da frase acima substituindo-se os elementos sublinhados, na ordem dada, por:

A frase acima permanecerá coerente, coesa e correta caso se substitua o segmento

Considerem-se dois casos de interrupção dos serviços de TI; no primeiro caso, o negócio pode ser mantido em funcionamento durante algum tempo; no segundo caso, o negócio não pode parar. Nessa situação, deve-se dar ênfase à prevenção para o primeiro caso e à restauração dos serviços para o segundo caso.

A abordagem da fortaleza é adequada a centros com grandes computadores, cuja complexidade inviabiliza um plano de recuperação. É importante complementar essa abordagem com uma capacidade organizacional ajustada para identificar e solucionar o problema o mais breve possível.

Quando um serviço de correio eletrônico disponibiliza o IMAP (Internet message access protocol) para o usuário final, este utiliza um software cliente de email para manipular e manter suas mensagens no servidor de correio eletrônico.

Após se realizar uma alteração ou inclusão de dados em uma tabela do Oracle, uma entrada será gravada em um dos arquivos de controle que integram a estrutura de armazenamento físico do Oracle.

No envio de mensagens por meio do protocolo SIP (session initiation protocol), o cabeçalho envia a versão do SIP na linha INVITE.

Na camada de enlace, é conhecido o Mac Address da interface de rede do host, o qual é considerado o endereço físico do host.

O uso do protocolo VRRP (Virtual Router Redundancy Protocol) permite manter a disponibilidade de tráfego de rede, por intermédio dos roteadores que atuam com o VRRP, cujo formato de verificação entre os roteadores é o envio de broadcast.

Em uma rede com cabeamento estruturado, os pontos de dados e os pontos de voz não devem estar interligados, ou seja, os patch panels de voz e de dados devem ser separados, inclusive os pontos de rede disponibilizados para uso.

A utilização de VPN (virtual private network) entre o usuário e o ponto de acesso que difunde o sinal em uma rede wireless garante confidencialidade e integridade ao tráfego da rede.