Questões de Concurso

Comentadas para analista - suporte e infraestrutura

Foram encontradas 206 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I. Garantia de que as necessidades, condições e opções das Partes Interessadas sejam avaliadas a fim de determinar objetivos corporativos acordados e equilibrados, definindo a direção através de priorizações e tomadas de decisão, e monitorando o desempenho e a conformidade com a direção e os objetivos estabelecidos.

II. Responsável pelo planejamento, desenvolvimento, execução e monitoramento das atividades em consonância com a direção definida pelo órgão de governança a fim de atingir os objetivos corporativos.

III. Recursos organizacionais da governança, tais como modelos, princípios, processos e práticas, por meio dos quais a ação é orientada e os objetivos podem ser alcançados. Também incluem os recursos da organização - por exemplo, capacidades do serviço (infraestrutura de TI, aplicativos, etc.), pessoas e informações. Sua falta poderá afetar a capacidade da organização na criação de valor. Devido à sua importância, o COBIT 5 inclui uma forma única de olhar e lidar com eles.

Estão, correta e respectivamente, definidos em I, II e III:

1o Princípio: Atender às Necessidades das Partes Interessadas

2o Princípio: Cobrir a Organização de Ponta a Ponta

3o Princípio: ......

4o Princípio: ......

5o Princípio: Distinguir a Governança da Gestão

Preenche, correta e respectivamente, as lacunas referentes aos 3o e 4o Princípios:

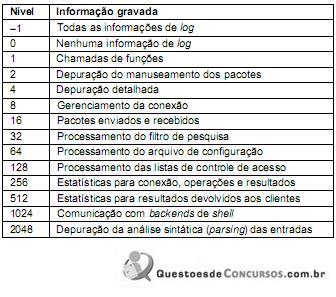

Para guardar informações relacionadas ao gerenciamento da conexão, processamento do filtro de pesquisa e estatísticas para conexão, operações e resultados, deve-se configurar o nível de log

Preenche, correta e respectivamente, a lacuna:

I. os processos criados por você e de outros usuários do sistema.

II. o nome de usuário que iniciou o processo e hora em que o processo foi iniciado.

III. as variáveis de ambiente no momento da inicialização do processo.

IV. a árvore de execução de comandos (comandos que são chamados por outros comandos).

Para realizar o que descrevem os itens I, II, III e IV são utilizados, correta e respectivamente, os parâmetros

Nesse layout as colunas de 03 a 09 devem conter

I. integrar lista para Procurador-Geral;

II. promoção por merecimento ou preenchimento de vaga na composição de tribunal;

III. exercer cargo ou função de chefia, direção ou assessoramento na instituição a que pertença;

IV. integrar o Conselho Superior ou exercer a função de Corregedor.

De acordo com o Regimento Interno do Conselho Nacional do Ministério Público - CNMP, ao membro do Ministério Público, durante o exercício do mandato de Conselheiro do CNMP, são vedados as condutas indicadas em

I. O Conselho Nacional do Ministério Público, com atuação em todo o território nacional e sede em Brasília, Distrito Federal, compõe-se de catorze membros.

II. As sessões plenárias serão ordinárias ou extraordinárias. As sessões ordinárias serão realizadas em dias úteis, sendo, no mínimo, três a cada mês, conforme calendário semestral instituído e publicado na primeira quinzena do semestre.

III. Compete exclusivamente ao Presidente do Conselho Nacional do Ministério Público apreciar as arguições de impedimento e suspeição dos membros do Conselho.

IV. Os serviços da Secretaria-Geral serão dirigidos pelo Secretário-Geral, membro de qualquer dos ramos do Ministério Público, auxiliado pelo Secretário-Geral Adjunto, escolhidos e nomeados pelo Presidente do Conselho.

De acordo com o Regimento Interno do CNMP está correto o que se afirma APENAS em

Quem frequenta páginas da internet, sobretudo nas redes sociais, volta e meia se depara com textos atribuídos a grandes escritores. Qualquer leitor dos mestres da literatura logo perceberá a fraude: a citação está longe de honrar a alegada autoria. Drummond, Clarice Lispector, Guimarães Rosa e Fernando Pessoa, por exemplo, jamais escreveriam banalidades recheadas de lugares comuns, em linguagem capenga e estilo indefinido. Mas fica a pergunta: o que motiva essas falsificações grosseiras de artistas da palavra e da imaginação?

São muitas as justificativas prováveis. Atrás de todas está a vaidade simplória de quem gostaria de ser tomado por um grande escritor e usa o nome deste para promover um texto tolo, ingênuo, piegas, carregado de chavões. Os leitores incautos mordem a isca e parabenizam o fraudulento, expandindo a falsificação e o mau gosto. Mas há também o ressentimento malicioso de quem conhece seus bem estreitos limites literários e, não se conformando com eles, dispõe-se a iludir o público com a assinatura falsa, esperando ser confundido com o grande escritor. Como há de fato quem confunda a gritante aberração com a alta criação, o falsário dá-se por recompensado enquanto recebe os parabéns de quem o “curtiu".

Tais casos são lamentáveis por todas as razões, e constituem transgressões éticas, morais, estéticas e legais. Mas fiquemos apenas com a grave questão da identidade própria que foi rejeitada em nome de outra, inteiramente postiça. Enganar-se a si mesmo, quando não se trata de uma psicopatia grave, é uma forma dolorosa de trair a consciência de si. Os grandes atores, apoiando-se no talento que lhes é próprio, enobrecem esse desejo tão humano de desdobramento da personalidade e o legitimam artisticamente no palco ou nas telas; os escritores criam personagens com luz própria, que se tornam por vezes mais famosos que seus criadores (caso de Cervantes e seu Dom Quixote, por exemplo); mas os falsários da internet, ao não assinarem seu texto medíocre, querem que o tomemos como um grande momento de Shakespeare. Provavelmente jamais leram Shakespeare ou qualquer outro gênio citado: conhecem apenas a fama do nome, e a usam como moeda corrente no mercado virtual da fama.

Tais fraudes devem deixar um gosto amargo em quem as pratica, sobretudo quando ganham o ingênuo acolhimento de quem, enganado, as aplaude. É próprio dos vícios misturar prazer e corrosão em quem os sustenta. Disfarçar a mediocridade pessoal envergando a máscara de um autêntico criador só pode aprofundar a rejeição da identidade própria. É um passo certo para alargar os ressentimentos e a infelicidade de quem não se aceita e não se estima.

(Terêncio Cristobal, inédito)

Quem frequenta páginas da internet, sobretudo nas redes sociais, volta e meia se depara com textos atribuídos a grandes escritores. Qualquer leitor dos mestres da literatura logo perceberá a fraude: a citação está longe de honrar a alegada autoria. Drummond, Clarice Lispector, Guimarães Rosa e Fernando Pessoa, por exemplo, jamais escreveriam banalidades recheadas de lugares comuns, em linguagem capenga e estilo indefinido. Mas fica a pergunta: o que motiva essas falsificações grosseiras de artistas da palavra e da imaginação?

São muitas as justificativas prováveis. Atrás de todas está a vaidade simplória de quem gostaria de ser tomado por um grande escritor e usa o nome deste para promover um texto tolo, ingênuo, piegas, carregado de chavões. Os leitores incautos mordem a isca e parabenizam o fraudulento, expandindo a falsificação e o mau gosto. Mas há também o ressentimento malicioso de quem conhece seus bem estreitos limites literários e, não se conformando com eles, dispõe-se a iludir o público com a assinatura falsa, esperando ser confundido com o grande escritor. Como há de fato quem confunda a gritante aberração com a alta criação, o falsário dá-se por recompensado enquanto recebe os parabéns de quem o “curtiu".

Tais casos são lamentáveis por todas as razões, e constituem transgressões éticas, morais, estéticas e legais. Mas fiquemos apenas com a grave questão da identidade própria que foi rejeitada em nome de outra, inteiramente postiça. Enganar-se a si mesmo, quando não se trata de uma psicopatia grave, é uma forma dolorosa de trair a consciência de si. Os grandes atores, apoiando-se no talento que lhes é próprio, enobrecem esse desejo tão humano de desdobramento da personalidade e o legitimam artisticamente no palco ou nas telas; os escritores criam personagens com luz própria, que se tornam por vezes mais famosos que seus criadores (caso de Cervantes e seu Dom Quixote, por exemplo); mas os falsários da internet, ao não assinarem seu texto medíocre, querem que o tomemos como um grande momento de Shakespeare. Provavelmente jamais leram Shakespeare ou qualquer outro gênio citado: conhecem apenas a fama do nome, e a usam como moeda corrente no mercado virtual da fama.

Tais fraudes devem deixar um gosto amargo em quem as pratica, sobretudo quando ganham o ingênuo acolhimento de quem, enganado, as aplaude. É próprio dos vícios misturar prazer e corrosão em quem os sustenta. Disfarçar a mediocridade pessoal envergando a máscara de um autêntico criador só pode aprofundar a rejeição da identidade própria. É um passo certo para alargar os ressentimentos e a infelicidade de quem não se aceita e não se estima.

(Terêncio Cristobal, inédito)

Os quatro componentes dos princípios básicos do modelo COBIT são Planejar e Organizar, Adquirir e Implementar, Entregar e Manter, Monitorar e Avaliar.

O DNS utiliza o UDP em consultas, mas não em transferências de zona. Para esta operação, é utilizado o TCP.

A primeira versão do serviço HTTP utiliza conexões não persistentes; a persistência foi acrescentada na versão subsequente desse serviço.

Desde a sua segunda versão, o SNMP inclui mecanismos de segurança, como o emprego de técnicas criptográficas.

O padrão IEEE802.1Q segmenta grandes redes em domínios menores de forma a evitar os efeitos do tráfego broadcast e multicast sobre a alocação de banda, estabelecendo, assim, uma forma de inserir a informação de VLAN em frames ethernet.

Switches de camada 3 são funcionalmente, mas não operacionalmente, equivalentes a roteadores.

As fibras óticas do tipo monomodo apresentam menor atenuação devido à dispersão modal.

O padrão IEEE802.1p utiliza um campo de três bits no tag do padrão IEEE802.1Q para estendê-lo. No padrão IEEE802.1P, o tráfego é classificado e enviado ao destino após o estabelecimento de reserva de banda.

A versão 12c do banco de dados Oracle disponibiliza recurso para controlar a quantidade de operações de entrada e saída assíncronas que podem ser enfileiradas por um processo, quando do uso de NFS (network file storage).