Questões de Concurso

Comentadas para analista - programador

Foram encontradas 288 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I. Com as opções Recortar e Colar o usuário move um arquivo de pasta sem duplicar o arquivo.

II. Com as opções Copiar e Colar o usuário duplica um arquivo em outra pasta.

III. Com a opção Mover para pasta o usuário duplica um arquivo em outra pasta.

A partir dessa análise, é possível concluir que estão CORRETAS

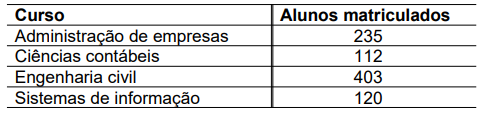

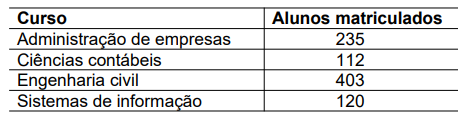

A tabela seguinte foi elaborada no MS Word.

Analise as seguintes afirmativas referentes aos recursos de edição e assinale com V as verdadeiras e com F as falsas.

( ) É possível determinar a altura da linha.

( ) É possível inserir uma linha acima da linha do curso de engenharia civil para registrar o total de alunos matriculados no curso de direito.

( ) Não é possível determinar alturas diferentes para linhas diferentes na mesma tabela.

Assinale a alternativa que apresenta a sequência de letras CORRETA.

Sabendo-se que o diretor acadêmico quer uma representação gráfica dessa tabela, indique o gráfico do MS Excel mais adequado para essa representação.

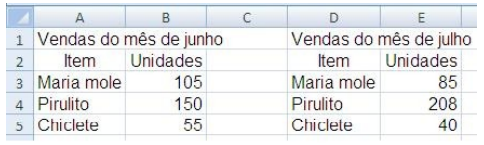

Assinale a alternativa que apresenta a fórmula incorreta de cálculo do total de itens vendidos nos dois meses.

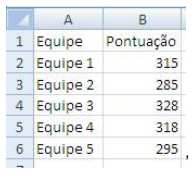

O regulamento da competição determina que as equipes com pontuação igual ou maior que 300 (trezentos) se classificam para a segunda fase.

Indique a fórmula que calcula corretamente a quantidade de equipes classificadas para a segunda fase da competição.

Em um ataque contra o OAuth 2, um usuário malicioso tentou interceptar as solicitações e os tokens de atualização, por meio da disponibilização de um servidor de autorização falso.

Para mitigar um ataque dessa natureza, é correto

Vários pacotes de dados que chegaram a um sistema de firewall foram bloqueados ao terem sido verificados, por não haver, no firewall, informações de estado de conexão para os endereços referidos nos pacotes e os serviços relacionados.

Nessa situação hipotética, a atividade que permitiu verificar e invalidar os pacotes de dados no firewall é denominada

Nessa situação hipotética, a técnica de controle de acesso lógico indicada pelo administrador denomina-se

função a ( n)

{

se (n = 4) então

retorne n ;

senão

retorne (4*a(n+1) ) ;

fim se ;

}

escreva ( a (2) ) ;

Para o algoritmo anterior, o resultado apresentado é igual a