Questões de Concurso

Comentadas para analista - assessoria de comunicação

Foram encontradas 37 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

As tecnologias de transmissão

em fibra ótica estão cada vez mais

populares, principalmente depois da

disponibilização de serviços fiber-tohome pelos provedores de internet. Em

relação às tecnologias de fibras óticas

em redes de computadores, informe se

é verdadeiro (V) ou falso (F) o que se

afirma a seguir e assinale a alternativa

com a sequência correta.

( ) Interferência eletromagnética não é um problema para cabos de fibra ótica. ( ) Atualmente, a limitação de velocidade de transmissão está nas tecnologias de geração e recepção de sinais, e não no meio de transmissão. ( ) Uma das vantagens da fibra multimodo em relação à monomodo é a possibilidade de transmissão nas duas direções (duplex). ( ) Os núcleos dos cabos podem ser construídos com fibras de vidro ou plástico. ( ) Uma desvantagem das fibras em relação aos meios de transmissão metálicos é a sua corrosividade, o que eleva o seu custo de manutenção.

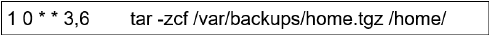

Então, Peter pode concluir que está programada uma execução de backup

TEXTO II

Você é o que você se diz: a ciência do diálogo interno

PILAR JERICÓ

Se você quiser variar a percepção que tem sobre você, precisa alterar seu diálogo interior. A forma como você conversa consigo mesmo condiciona sua capacidade de enfrentar as dificuldades e determina a tomada de decisões. A autoafirmação, ou pensar coisas positivas sobre nós mesmos, é uma ferramenta muito útil para reforçar a autoestima. Entretanto, não vale qualquer comentário. Já ficou comprovado que frases como “aguento tudo” ou “sou uma pessoa superagradável” não ajudam muito. Quem as expressa não está realmente convencido disso, então essas expressões podem ter efeito contrário. A ciência do diálogo interior nos dá pistas sobre as técnicas que tornam nossas autoafirmações eficazes: devemos imaginar futuras situações agradáveis e nos tratar na segunda pessoa.

Adaptado de: <https://brasil.elpais.com/brasil/2019/05/05/ciencia/1557083642_455016.html>. Acesso em: 25 jun. 2019.

TEXTO I

O último paradoxo da vida moderna: por que ficamos presos ao celular, mas odiamos falar por telefone?

Não deixe uma ligação rápida arruinar uma longa e confusa série de mensagens de WhatsApp

SILVIA LÓPEZ

Para iniciar um texto, Hemingway dizia a si mesmo: “Escreva a frase mais verdadeira que você conhece”. Neste caso, seria: a psicóloga Cristina Pérez, do Siquia, respondeu por meio de mensagens de áudio às perguntas que lhe enviamos por email. Essa curiosidade meta jornalística não tem importância, não altera a qualidade de suas respostas, só ilustra a variedade e fluidez de opções com as quais podemos nos comunicar hoje. Recebemos um email? Respondemos com um áudio. Chegou um áudio de WhatsApp? Respondemos com um texto. Recebemos um telefonema? Não respondemos. Esperamos. Esperamos. E escrevemos: “Você me ligou? Não posso falar, é melhor me escrever”. O paradoxo do grande vício do século XXI é que estamos presos ao celular, mas temos fobia das ligações telefônicas.

A ligação telefônica − que, até não muito tempo atrás, esperávamos com alegria ou tolerávamos com resignação, mas nunca evitávamos com uma rejeição universal − se tornou uma presença intrusiva e incômoda, perturbadora e tirânica, mas por quê? “Uma das razões é que quando recebemos uma ligação, ela interrompe algo que estávamos fazendo, ou simplesmente não temos vontade de falar nesse momento”, explica a psicóloga Cristina Pérez. “Por outro lado, também exige de nós uma resposta imediata, ao contrário do que ocorre na comunicação escrita, que nos permite pensar bem no que queremos dizer. E a terceira razão seria o fato de não poder saber de antemão qual será a duração do telefonema”, acrescenta.

Adaptado de<https://brasil.elpais.com/brasil/2019/06/01/tecnologia/1559392400_168692.html>. Acesso em: 25 jun. 2019

TEXTO I

O último paradoxo da vida moderna: por que ficamos presos ao celular, mas odiamos falar por telefone?

Não deixe uma ligação rápida arruinar uma longa e confusa série de mensagens de WhatsApp

SILVIA LÓPEZ

Para iniciar um texto, Hemingway dizia a si mesmo: “Escreva a frase mais verdadeira que você conhece”. Neste caso, seria: a psicóloga Cristina Pérez, do Siquia, respondeu por meio de mensagens de áudio às perguntas que lhe enviamos por email. Essa curiosidade meta jornalística não tem importância, não altera a qualidade de suas respostas, só ilustra a variedade e fluidez de opções com as quais podemos nos comunicar hoje. Recebemos um email? Respondemos com um áudio. Chegou um áudio de WhatsApp? Respondemos com um texto. Recebemos um telefonema? Não respondemos. Esperamos. Esperamos. E escrevemos: “Você me ligou? Não posso falar, é melhor me escrever”. O paradoxo do grande vício do século XXI é que estamos presos ao celular, mas temos fobia das ligações telefônicas.

A ligação telefônica − que, até não muito tempo atrás, esperávamos com alegria ou tolerávamos com resignação, mas nunca evitávamos com uma rejeição universal − se tornou uma presença intrusiva e incômoda, perturbadora e tirânica, mas por quê? “Uma das razões é que quando recebemos uma ligação, ela interrompe algo que estávamos fazendo, ou simplesmente não temos vontade de falar nesse momento”, explica a psicóloga Cristina Pérez. “Por outro lado, também exige de nós uma resposta imediata, ao contrário do que ocorre na comunicação escrita, que nos permite pensar bem no que queremos dizer. E a terceira razão seria o fato de não poder saber de antemão qual será a duração do telefonema”, acrescenta.

Adaptado de<https://brasil.elpais.com/brasil/2019/06/01/tecnologia/1559392400_168692.html>. Acesso em: 25 jun. 2019