Questões de Concurso

Comentadas para guarda municipal

Foram encontradas 4.890 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

A exclusividade da cana era tamanha que os senhores alimentavam superstições alimentares para inibir o consumo de frutas pelos negros e moradores, verdadeiros tabus sobre a comida, um policiamento moral aos bens que resultavam em barreiras psicológicas contra a prática de comer frutas. De tal maneira que o hábito alimentar do povo do Nordeste se dá em torno do feijão com farinha. O “resto” é capricho, gulodice, mistura. Açúcar de manhã dá lombriga; de noite, estraga os dentes; melancia comida no mato dá febre; manga com leite é veneno; cana verde dá corrimento. Estes e outros mitos foram explorados por Josué de Castro em Fisiologia dos Tabus, na qual se evidencia o poder de tais interdições na dieta da população, o que evidencia a ganância do senhor de engenho em produzir somente cana. O excesso de açúcar presente na mesa do senhor, nos doces e guloseimas da culinária açucareira, em decorrência da cultura da cana, culmina na incidência do diabete nas famílias por gerações. Uma doença do metabolismo sobre os ricos açucarados, mais fracos que os pobres, desprovidos de tudo, expostos, mais do que estes, a tantas doenças provocadas pela grande quantidade de açúcar em seus corpos.

O texto demonstra traços importantes das interações sociais entre senhores de engenho e trabalhadores. As relações sociais, neste contexto, foram impactadas por razões ideológicas e culturais e criaram uma lógica colonial que perdura como estrutura na nação brasileira até os dias atuais. Um dos efeitos do ciclo do açúcar na sociedade:

Para abrir uma nova aba nesse browser ele deve executar o seguinte atalho de teclado:

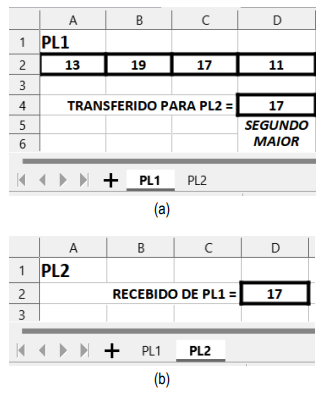

Nessas condições, a fórmula inserida em D4 de PL1 e em D2 de PL2 são, respectivamente:

tem por objetivo abrir o seguinte objeto:

tem por objetivo abrir o seguinte objeto: Esses gerenciadores no Linux são:

Esse dispositivo de armazenamento de dados é conhecido como:

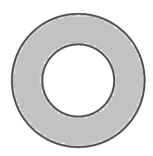

Sabendo que o círculo maior possui 20 metros de diâmetro e o menor 10 metros de diâmetro. A área da piscina (parte cinza) será de:

(Use π = 3,14)

Trecho do conto de Machado de Assis.

Trecho do conto de Machado de Assis.

Trecho do conto de Machado de Assis.

Trecho do conto de Machado de Assis.

Trecho do conto de Machado de Assis.

Ferramentas de colaboração online são softwares que usam as tecnologias de computação em nuvem, videoconferência e telefonia móvel, entre outras, para promover uma comunicação instantânea, segura e confiável entre funcionários de empresas, fornecedores, clientes e parceiros de negócios com o objetivo de trazer mais eficiência e produtividade às organizações. A computação em nuvem fornece serviços de computação, incluindo servidores, armazenamento, bancos de dados, rede, software, análise e inteligência, pela internet, visando oferecer inovações mais rápidas e recursos flexíveis, pagando-se pelos serviços de nuvem que usa, ajudando a reduzir os custos operacionais, a executar sua infraestrutura com mais eficiência, de acordo com as necessidades da instituição, na medida em que mudam.

Dois exemplos de tecnologias de computação em nuvem são:

Ao navegar na internet por meio do browser Firefox Mozilla, verifica-se que são usadas algumas convenções de segurança associadas a sites, à esquerda da referência https:// .... na Barra de Endereços, listadas a seguir.

I.cadeado cinza

II.cadeado cortado por uma barra vermelha

III. cadeado cinza com um triângulo amarelo de alerta

Neste contexto, analise as situações caracterizadas abaixo:

ALFA- a conexão entre o Firefox e o site foi feita usando um protocolo inseguro, como HTTP ou FTP, e apenas parcialmente criptografada, o que não protege contra espionagem. BETA - a conexão entre o Firefox e o site foi apenas parcialmente criptografada, o que não impede espionagem e, por padrão, o Firefox não bloqueia conteúdo passivo inseguro como imagens, simplesmente aparece um aviso de que a página não é completamente segura. GAMA- a conexão entre o Firefox e o site foi criptografada e não interceptada, para impedir espionagem.

Para as situações ALFA, BETA e GAMA, o Firefox Mozilla mostra, na Barra de Endereços, os cadeados descritos respectivamente, em:

No que diz respeito à segurança da informação, a Microsoft recomenda o emprego de determinados critérios para criação de senhas consideradas fortes para uso no ambiente de informática, incluindo a internet. Com esse objetivo, um critério a ser adotado é criar senhas formadas com:

Tendo por referência os softwares de apresentação de slides, dois recursos são destacados a seguir.

I. No Powerpoint 2016 BR, um atalho de teclado deve ser executado para salvar o trabalho feito em um arquivo com formato PPTX.

II. No lmpress da suíte LibreOffice 6.3, versão em português, uma tecla de função deve ser acionada para executar a verificação e correção ortográfica.

O atalho de teclado e a tecla de função são, respectivamente:

A planilha GMSG abaixo foi criada no Excel2016 BR, na qual foram adotados os procedimentos listados a seguir.

I. Em F5 foi inserida uma expressão que usa a função SOMASE e o conceito de referência absoluta para determinar o total de horas trabalhadas pela guarda municipal de nome HELENA, nos meses de abril a junho, o que mostrou o resultado 3760. Para finalizar, F5 foi selecionada e, por meio dos comandos Copiar e Colar, a expressão inserida nesta célula foi copiada para F6, F7 e F 8.

II. Em F15 foi inserida a expressão 'GMSG'!B13.

Nessas condições, para mostrar o conteúdo 3695, a expressão inserida na célula F7 e o conteúdo mostrado em F15 são, respectivamente: