Questões de Concurso

Comentadas para analista legislativo - sistemas

Foram encontradas 108 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

A esse respeito, indaga-se: a demanda poderá ser julgada procedente?

À luz do Marco Civil da Internet (Lei nº 12.965/2014), essa prática é considerada

Considere que o sistema de controle de pagamentos da metalúrgica Ferro Forte está no SGBD SQL Server, e vem apresentando perda de performance no processo de fechamento da folha de pagamento. O analista de banco de dados constata que o tipo de espera mais comum se refere ao paralelismo do plano de execução (CXPACKECT).

Visando a otimizar a performance da consulta em relação aos recursos de CPU e de memória do servidor, assinale a opção que lista os parâmetros que devem ser ajustados para melhorar o paralelismo.

Considere que no banco de dados do sistema financeiro da empresa XPTO exista uma tabela chamada Fatura. Essa tabela possui bilhões de tuplas e não está particionada. O Analista de banco de dados propõe particionar a tabela Fatura utilizando a coluna Ano.

O SGBD utilizado para gerenciar o banco de dados do sistema é o SQL Server. Com relação aos itens que devem ser cumpridos para realizar o particionamento da tabela, analise os itens a seguir:

I. Os componentes fundamentais para particionar a tabela são: elaborar uma função de partição, criar um esquema de partição, especificar novo grupo de arquivos no banco de dados, criar arquivos de dados para cada ano e criar índice clusterizado contendo a coluna utilizada para o particionamento.

II. A função de partição com RANGE RIGHT sobre uma coluna datetime ou datetime2 indica que as tuplas registradas meia noite ficaram em outra partição, ou seja, sendo o primeiro elemento da fragmentação seguinte.

III. A função de partição não permite parâmetro de input dos tipos de dados varchar ou nvarchar.

IV. Se não for especificado o método adotado para criar os intervalos de fragmentação na função de partição por padrão é adotado o RANGE LEFT.

Está correto o que se afirma em

Nesse sentido, analise os métodos a seguir.

I. Ataque de texto cifrado (cyphertext-only): o criptoanalista tem uma grande biblioteca de mensagens cifradas, mas desconhece as originais e as chaves utilizadas. Seu objetivo é recuperar as mensagens normais (deduzir as chaves utilizadas).

II. Ataque de texto conhecido (known-plaintext): o criptoanalista possui uma grande biblioteca de mensagens criptografadas e também as mensagens originais equivalentes. Seu objetivo é deduzir as chaves utilizadas.

III. Ataque adaptativo do texto escolhido (adaptative-choosenplaintext): neste método o criptoanalista utiliza blocos de informações em texto puro para descobrir através da tentativa e erro entre todas as combinações possíveis as chaves de criptografia.

IV. Ataque do texto cifrado escolhido (choosen-cyphertext): o criptoanalista tem uma grande quantidade de mensagens e seus equivalentes criptografados e pode produzir uma mensagem criptografada específica para ser decifrada e obter o resultado produzido. É utilizado quando se tem uma "caixapreta" que faz descriptografia automática. Sua tarefa é deduzir chaves utilizadas.

Os métodos que estão corretamente descritos são:

Nesse sentido, assinale a opção que indica a ação efetiva para:

- Prover visibilidade sobre o uso dos serviços externos.

- Controle sobre os cumprimentos das políticas de segurança da informação.

- Proteção contra vazamento de identidades.

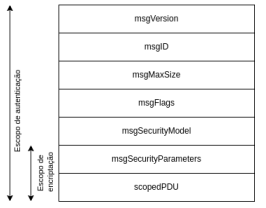

Sobre o pacote SNMP V3, assinale a afirmativa correta.

Sobre ele, é incorreto afirmar que

Sobre elas, é correto afirmar que

Assumindo que o gestor deseja manter o modelo de VLANs existente, assinale a afirmativa incorreta.

Essa característica é possível, pois

O parâmetro correto a ser implantado no arquivo de configuração do site é:

A seguir, estão listadas algumas características de um desses modelos.

I. O provedor de nuvem fica responsável pelo gerenciamento da infraestrutura de servidores, sistemas operacionais, atualizações e outras tarefas administrativas.

II. Acessível pela internet por meio do navegador web.

III. Permite equipes de desenvolvimento colaborarem em todo o ciclo de vida de um aplicativo, incluindo codificação, integração, teste, entrega, implantação e feedback.

As características descritas nos itens I, II e III referem-se a

Um dos pré-requisitos do projeto é isolar os pods dos alunos em um pool de nodes exclusivo em alta disponibilidade.

Assinale a opção que indica a funcionalidade do kubernetes adequada a esse pré-requisito.

Assinale a opção que indica a ordem que descreve corretamente o ciclo de desenvolvimento orientado a testes.

I. Os sites serão acessíveis por um único IP público através dos protocolos HTTP e HTTPS, porém estarão instalados em servidores diferentes em seu datacenter.

II. Deve-se evitar a comunicação direta entre usuários e servidores onde estarão hospedados os sites, impedindo ataques diretos a estes.

Assinale a opção que denota a solução que atende os pré-requisitos listados acima.

Considere que você é o gerente de problemas da Brasil Eventos e precisa justificar a adoção deste processo para seus superiores apresentando a eles os objetivos do processo de Gerenciamento de Problemas.

Assinale a opção que apresenta apenas exemplos de objetivos deste processo.

Os exemplos a seguir representam saídas das demais fases e ao mesmo tempo são entradas para a fase de Melhoria Contínua do Serviço. Relacione os exemplos com suas respectivas fases.

( ) Relatório de erros conhecidos da central de serviços da Brasil Eventos.

( ) Plano estratégico e a visão e missão da Brasil Eventos.

( ) Catálogo de serviços de TI da Brasil Eventos para seus departamentos internos.

( ) Relatório de Mudanças emergências realizadas ao longo do ano corrente na Brasil Eventos para o departamento de Marketing.

1. Desenho do Serviço

2. Estratégia do Serviço

3. Transição do Serviço

4. Operação do Serviço

Analise a opção que indica a relação correta na ordem apresentada

A Expert – Soluções em TI, consultoria contratada para auxiliar na solução, diagnosticou que o principal problema se refere a forma como o Gerente de Projetos (GP) tem se posicionado. Então sugere aos responsáveis da Brasil Eventos que, para as próximas duas semanas, o GP foque seu comportamento priorizando apenas atitudes e habilidades de liderança de equipe e não de gerenciamento.

Diante disso, seu gerente imediato, sabendo que você conhece o Guia PMBOK®, solicita uma ajuda indicando a ele como deverá ser o comportamento do GP tendo como base a recomendação da consultoria.

Sobre o comportamento do GP, assinale V para a afirmativa verdadeira e F para a falsa.

( ) Precisará influenciar e guiar as equipes, utilizando seu poder de relacionamento dentro da Brasil Eventos ao invés de utilizar-se de sua posição de Gerente de Projetos.

( ) Deverá se manter focado nas metas de curto prazo do projeto e não ter foco e visão de longo alcance durante as duas semanas.

( ) Deverá sempre manter o alinhamento e a motivação da equipes além de inspirar sua confiança.

( ) Durante o período recomendado pela consultoria, o GP deverá administrar o projeto e não inovar na sua forma de atuar.

( ) Apenas ao longo das duas semanas, o GP deverá manter o foco nos sistemas e na estrutura da organização para que o projeto alcance os resultados e não no relacionamento com as pessoas e com o time.

As afirmativas são, respectivamente,

Com base nisso, analise os exemplos de elementos de valor de negócio a seguir:

I. Criação e registro de marcas das produções realizadas pela Brasil Eventos.

II. Construção de um espaço físico para divulgação de produções artísticas da Brasil Eventos.

III. Aumento na participação de mercado da Brasil Eventos.

Sobre elementos tangíveis, está correto o que se afirma em