Questões de Concurso

Comentadas para técnico em eletrotécnica

Foram encontradas 484 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Analise as afirmativas concernentes à Norma NR-35.

I Todo trabalho em altura deve ser precedido de Análise de Risco.

II As atividades de trabalho em altura não rotineiras devem ser previamente autorizadas mediante Permissão de Trabalho.

III Todo trabalho em altura deve ser planejado, organizado e executado por trabalhador capacitado e autorizado.

Das afirmativas acima:

Com a finalidade de caminhar a favor da eficiência energética, faz-se necessário reduzir o impacto do baixo fator de potência, e também a baixa qualidade de energia. Assim, é importante que as indústrias corrijam o fator de potência, evitando multas cobradas pelas concessionárias por excedente de consumo de potência reativa e proporcionando também uma melhor utilização da energia disponível.

Nesse contexto, considere uma pequena unidade fabril que consome uma demanda de 70 kW e é alimentada com tensão trifásica de 220 V, 60 Hz, cujo fator de potência é 0,8 atrasado.

Considere: π = 3,14

cos φ original = 0,80 e sen φ original = 0,60

cos φ desejado = 0,92 e sen φ desejado = 0,40

As aplicações maliciosas, também popularmente chamadas de vírus no Brasil, são de muitos tipos, mas dependerá da estratégia de infecção adotada e do tipo de atividade desempenhada pelo programa. Analise as afrmativas abaixo, dê valores Verdadeiro (V) ou Falso (F).

( ) As aplicações maliciosas são também conhecidas por malware, portanto todo vírus é um malware.

( ) O ransomware é um malware que sequestra os dados do computador, criptografa os arquivos pessoais mantendo o sistema operante. Cobra dinheiro para a liberação, apagando os dados caso o prazo de resgate não seja cumprido ou se tentar a liberação do acesso sem o pagamento.

( ) worms são um tipo de malware que, ao conseguirem invadir uma máquina, seguem se replicando e consumindo recursos computacionais, mesmo que muitas vezes não causem alterações no sistema ou corrompam arquivos.

( ) Trojan horses, ou cavalos de Tróia, são malwares do tipo “worms” encaminhados em emails voltados a capturar senhas.

Assinale a alternativa que apresenta a sequência

correta de cima para baixo.

O Microsoft Word (MS-Word) é um software proprietário integrante do pacote Office. É uma ferramenta que pode ser empregada com eficiência para fazer a diagramação de textos. A esse respeito, analise as afirmações abaixo e dê valores Verdadeiro (V) ou Falso (F).

( ) O MS-Word possibilita que se o arquivo seja encriptado com o uso de uma senha, bastando habilitar o recurso durante o processo de salvar o arquivo.

( ) O MS-Word permite salvar arquivos no formato somente leitura para evitar alterações acidentais por pessoas durante processos de revisão, por exemplo.

( ) PDF um formato muito comum de arquivos de texto em virtude de ser muito robusto na manutenção da formatação original. O MS-Word em todas as suas versões, entretanto, não possibilita converter arquivos para PDF sendo necessário o uso de um aplicativo externo ao pacote Offce.

Assinale a alternativa que apresenta a sequência correta de cima para baixo.

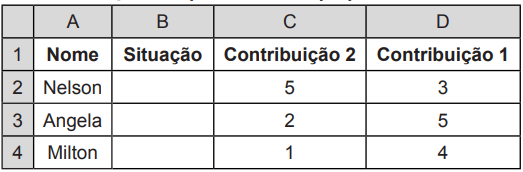

Uma planilha é implementada para organização das contribuições de pessoas a um pequeno fundo.

Deseja-se implementar na coluna B a seguinte condição (booleana): se a pessoa teve contribuição igual ou superior a 6 deve aparecer “OK”, do contrário deve-se indicar um valor numérico com o valor faltante. O analista avalia três expressões que podem ser utilizadas na célula B2 (para posterior implementação nas demais com Cntrl-C Cntrl-V).

I. =SE(D2 <=6; 6-D2+C2, “OK”)

II. =SE(D2+C2 >=6;”OK”;6-D2-C2)

III. =SE(D2>=6;”OK”;SE(C2>=6;”OK”;SE(C2+D2>=6;” OK”;6-C2-D2)))

Assinale a opção que indica os itens que resolvem corretamente a tarefa.

O protocolo mais popular de transferência de dados na internet, HTTP (do inglês Hypertext Transfer Protocol) teve desenvolvida, ao longo da última década, uma variação com maior segurança, o chamado HTTPS. O HTTPS utiliza uma combinação dos protocolos de comunicação criptografados TLS (Transport Layer Security) ou SSL (Secure Sockets Layers, em inglês). Sobre esse assunto, analise as afrmativas abaixo, dê valores Verdadeiro (V) ou Falso (F).

( ) Os sites que são acessados a partir de um protocolo de transferência de hipertexto seguro, aparecem com o código “https://” antes da URL.

( ) No HTTPS há uma conexão de dados segura entre o computador do usuário e o servidor, usando criptografa, que procuram difcultar a interceptação das informações durante a transmissão dos dados entre o computador do usuário e os servidores dos sites.

( ) Hipertexto é implementado na linguagem html que é uma linguagem de programação de sites e que possibilita programar técnicas de criptografa.

( ) No Google Chrome, desde a versão de 2018, sites HTTP sem a camada de segurança aparecem marcados em vermelho com a advertência “Inseguro”.

Assinale a alternativa que apresenta, de cima para baixo, a sequência correta.

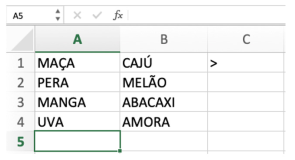

As fórmulas do Excel, editor de planilhas do pacote Microsoft Office 2016 (com idioma Português do Brasil), permitem aos usuários desde operações básicas como fórmulas de porcentagem, soma e subtração, até recursos mais avançados, como localizar dados em planilhas. Imagine uma situação hipotética em que um operador digitou na célula A5 (da seguinte imagem) a fórmula: . Qual será o resultado apresentado após aplicar a fórmula?

. Qual será o resultado apresentado após aplicar a fórmula?

O Microsoft Word versão 2016 é uma ferramenta de texto que pode ser utilizada por meio de teclas de atalho. Considerando o exposto, relacione as teclas de atalho com sua respectiva finalidade e assinale a alternativa com a sequência correta.

Obs.: O caractere + foi utilizado somente para interpretação.

1. CTRL + P

2. CTRL + T

3. CTRL + C

4. CTRL + V

5. CTRL + X

6. CTRL + Z

( ) Selecionar Tudo.

( ) Copiar para Área de Transferência.

( ) Colar da Área de Transferência.

( ) Desfazer uma Ação.

( ) Abrir o Gerenciador de Impressão.

( ) Recortar para Área de Transferência.