Questões de Concurso

Comentadas para analista de redes e comunicação de dados

Foram encontradas 1.356 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Analise as afirmativas abaixo a respeito desse protocolo.

1. Criado para suportar dois modos de tunelamento: voluntário e compulsório. 2. Protocolos PPP, RADIUS e TACACS podem ser utilizados para sua autenticação. 3. Realiza a autenticação e criptografia de todo pacote IP individualmente em uma determinada comunicação. 4. Fornece autenticação, integridade e confidencialidade ao nível do pacote de dados pela adição de dois cabeçalhos.

Assinale a alternativa que indica todas as afirmativas corretas.

Assinale a alternativa que contém todos os protocolos que operam nessa camada.

Assinale a alternativa que indica corretamente a configuração da interface para os parâmetros solicitados.

Analise as afirmativas abaixo sobre o protocolo SNMP.

1. O gerente SNMP é o item a ser monitorado ou gerenciado. 2. O agente SNMP é quem consulta ou solicita modificações. 3. As TRAPs são informações (alertas) geradas por um agente SNMP. 4. A MIB é base de informações de gerenciamento e o OID é o identificador único dentro da MIB.

Assinale a alternativa que indica todas as afirmativas corretas.

Analise as afirmativas abaixo em relação ao padrão IEEE 802.11n.

1. Aumenta a taxa de transferência de dados combinando várias vias de transmissão. 2. É capaz de estabelecer comunicação com taxas de transmissões teoricamente superiores a 400 Mbps. 3. Usa exclusivamente a frequência de 2.4 GHz para seus canais sendo, portanto, incompatível com o padrão 802.11a. 4. Usa a modulação OFDM em sua técnica de transmissão de dados.

Assinale a alternativa que indica todas as afirmativas corretas.

Sobre esse protocolo, é correto afirmar que.

Considerando que a ACL esteja aplicada corretamente na interface do roteador com Cisco IOS, assinale a alternativa que cria corretamente uma ACL estendida para bloquear o tráfego FTP originado somente da rede 192.168.3.0/24 e permitir os demais tráfegos.

Analise as afirmativas abaixo em relação à configuração deste mecanismo, em um switch com Cisco IOS.

1. Por padrão de fábrica todas as portas de um switch são configuradas como TRUNK. 2. Os switches removem qualquer informação de identificação do quadro antes de encaminhá-lo por uma porta TRUNK. 3. Uma porta de um switch configurada em modo TRUNK é capaz de enviar e receber quadros de múltiplas VLANs. 4. O modo TRUNK é a capacidade de roteadores substituírem os switches na troca de informações sobre as configurações da VLAN.

Assinale a alternativa que indica todas as afirmativas corretas.

Qual a consequência ao configurar e aplicar corretamente uma ACL com uma máscara curinga 0.0.0.15 em um roteador com Cisco IOS?

Analise as afirmativas abaixo em relação às características das VLANs.

1. Permitem a segmentação de redes físicas e a comunicação entre hosts em diferentes VLANs deve passar por roteadores ou outros dispositivos com capacidade de roteamento. 2. Permitem que o switch roteie o tráfego entre as subinterfaces. 3. A VLAN fornece um método eficaz de conservação de endereços IP. 4. A largura de banda pode ser utilizada com mais eficiência, permitindo que várias redes lógicas usem a mesma infraestrutura de rede.

Assinale a alternativa que indica todas as afirmativas corretas.

1. Protocolo que permite utilizar autenticação a fim de trocar as informações de atualização de roteamento com segurança. 2. Protocolo que usa o custo como métrica para determinar a melhor rota. 3. Protocolo de roteamento classificado como vetor de distância. 4. Protocolo de roteamento externo (EGP).

Assinale a alternativa que indica todas as afirmativas corretas.

Assinale a alternativa que define corretamente o conceito desta técnica.

“Um objeto de diretório contido nos domínios para qual podem ser atribuídas configurações de Política de Grupos de Usuários ou delegar autoridade administrativa”.

Em um servidor com sistema operacional Windows Server 2016 e serviço Active Directory instalado, essa definição é o conceito de:

1. Um endereço de rede com o prefixo 192.168.10.0 e máscara de rede 255.255.255.240 precisa ser configurado como o último endereço válido para o seu endereço de gateway. Portanto, o endereço de gateway deverá ser com o IP 192.168.10.254. 2. Um host tem o endereço IP 172.16.0.22 e máscara de rede 255.255.248.0. Com base nessas informações, seu endereço de rede é 172.16.0.0. 3. Um endereço de broadcast IPv4 é um endereço especial de cada rede o qual permite a comunicação com todos os hosts dessa rede.

Assinale a alternativa que indica todas as afirmativas corretas.

As permissões de NTFS e compartilhamento para estapasta e seu conteúdo são configurados da seguinteforma:

▪ Permissões NTFS: Gerentes: Leitura e alteração; Técnicos: Leitura; Marketing: Acesso total. ▪ Permissões de Compartilhamento: Gerentes: Leitura; Técnicos: Leitura; Marketing:Leitura.

O que deve ser alterado para que o usuário Zeca não possa modificar os documentos desta pasta,mas somente possa ler o conteúdo dos documentosatravés da rede ou acesso local no servidor SRV?

Portanto, características como — não são atribuídos por um registro de endereços e não devem ser roteados para fora de seu domínio. Além disso, é provável que esse endereço seja globalmente único — definem o endereçamento conhecido como:

Uma forma de gerenciar o Hyper-V remotamente é através do comando:

1. Processador 1.4 GHz de 64 bits. 2. Espaço em disco mínimo de 8 GB em uma unidade SATA ou compatível. 3. Acesso à internet. 4. RAM de 512 MB ECC para Server Core, 2GB ECC para servidor Desktop Experience.

Assinale a alternativa que indica todas as afirmativas corretas.

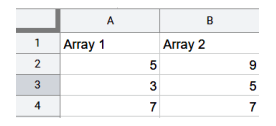

Considere os dados referentes aos dois arrays apresentados na figura abaixo:

Aplicando a seguinte fórmula:

▪ =SOMAXMY2(A2:A4;B2:B4)

O resultado será: