Questões de Concurso

Comentadas para programador - superior

Foram encontradas 239 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

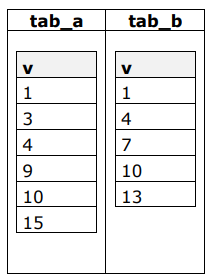

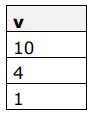

Um banco de dados Oracle contém as duas tabelas abaixo, chamadas de tab_a e

tab_b, ambas com um campo numérico v:

Um programador executou um comando SQL e obteve a resposta abaixo:

Qual comando o programador executou?

Considerando que um endereço IPv6 possui 128 bits e um endereço IPv4 possui

32 bits, quantos endereços IPv4 seriam necessários para armazenar a mesma quantidade de

endereços de um único endereço IPv6?

Em uma rede de computadores, o protocolo Domain Name System (DNS)

desempenha um papel fundamental na tradução de nomes de domínio em endereços IP. Sobre o DNS,

assinale a alternativa correta.

O serviço de suporte de uma empresa precisou visualizar o log de eventos do

Windows. Qual foi o comando utilizado?

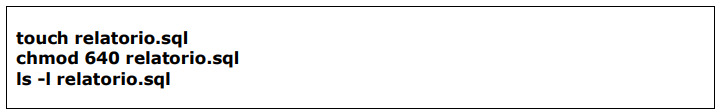

Em um sistema operacional Linux, foram executados diversos comandos, na ordem

em que são apresentados a seguir:

Qual alternativa contém uma possível saída para a sequência de comandos?

Sobre determinada técnica de virtualização, analise as seguintes características:

• Pode ser mais eficiente, pois a comunicação direta com o hipervisor por meio de hiperchamadas reduz a sobrecarga de emulação de hardware.

• Possui uma API definida, que consiste no conjunto de hiperchamadas que o sistema operacional convidado pode utilizar para interagir com o hipervisor.

• Exige um sistema operacional (guest) modificado.

As características acima definem:

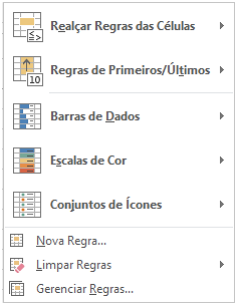

Figura 1 – Excel 2013

Pode-se afirmar corretamente que estão sendo apresentadas as opções do(a):

Coluna 1

1. Backup completo.

2. Backup diferencial.

3. Backup incremental.

Coluna 2

( ) Copia apenas os arquivos que foram modificados desde o último backup.

( ) Copia todos os dados, independentemente de alterações.

( ) Copia apenas os arquivos que foram modificados desde o último backup completo.

A ordem correta de preenchimento dos parênteses, de cima para baixo, é:

I. O worm pode espalhar sozinho cópias de si mesmo para computadores não infectados. Worms são capazes de se aproveitar de falhas de segurança nas redes para se propagar em vários dispositivos e servem como porta de entrada para ameaças ainda mais graves.

II. Um vírus de computador é um tipo de programa ou código malicioso criado para alterar a forma como um computador funciona.

III. Os trojans invadem o computador disfarçados de programas reais. Quando um deles entra no sistema, pode executar ações destrutivas antes mesmo de que você perceba.

Quais estão corretas?

I. Herança é um mecanismo que permite que características comuns a diversas classes sejam fatoradas em uma classe base, ou superclasse. A partir de uma classe base, outras classes podem ser especificadas. Cada classe derivada ou subclasse apresenta as características (estrutura e métodos) da classe base e acrescenta a elas o que for definido de particularidade para ela.

II. Encapsulamento é o princípio pelo qual duas ou mais classes derivadas de uma mesma superclasse podem invocar métodos que têm a mesma identificação (assinatura), mas comportamentos distintos, especializados para cada classe derivada, usando para tanto uma referência a um objeto do tipo da superclasse.

III. Um objeto é um elemento que representa, no domínio da solução, alguma entidade (abstrata ou concreta) do domínio de interesse do problema sob a análise. Objetos similares são agrupados em classes.

Está(ão) CORRETO(S):

O(A) ______ representa um ciclo de trabalho e é um timeboxed de, geralmente, um mês, onde algum valor é acrescentado a um produto em desenvolvimento. Ou seja, ao final dela, o produto precisa ter algum incremento que gere valor aos olhos do cliente e que satisfaça a meta.