Questões de Concurso

Comentadas para técnico judiciário - área administrativa - nível superior

Foram encontradas 112 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Como Paulo conhece a recomendação NIST SP 800-145, ele sabe que poderá:

<script async src="um.js"></script> <script defer src="dois.js"></script>

Analisando o código acima com base na especificação HTML, o analista concluiu que o script:

Para modelar o fluxo de execução descrito, Roberto utilizou:

Em um ambiente com múltiplos desenvolvedores, trabalhando com um repositório comum, a primeira ação da pipeline será a:

A última modificação efetuada por Júlia foi a eliminação de elementos piscantes, substituindo-os por representações estáticas, o que a eMAG versão 3.0 classifica como uma recomendação de:

Para que o HSTS seja efetivo na rota 12, Anderson deve se certificar de que a segurança da rota é do tipo:

Considere o seguinte arquivo .gitlab-ci.yml, que define um pipeline no GitLab CI/CD:

workflow:

rules:

- if: $CI_PIPELINE_SOURCE == "web"

- if: $CI_PIPELINE_SOURCE == "push"

stages:

- primeiro

primeiro:

stage: primeiro

script:

- echo "Executando..."

O pipeline do GitLab CI/CD descrito acima:

Ao fim da comparação, Ângelo deve concluir que:

Para realizar as operações necessárias, a analista:

Ao seguir estritamente as recomendações do eMAG, João dividiu a implementação entre as camadas lógicas de:

Ao seguir as recomendações do WCAG, Carla deverá introduzir um mecanismo para que o usuário controle o áudio manualmente se a sua duração for maior que:

I. Função de Hash: h(x) = x % 10 mapeia uma chave x para um índice entre 0 e 9.

II. Operação de Módulo: % retorna o resto da divisão.

III. Colisões: quando várias chaves mapeiam para o mesmo índice, ocorre uma colisão.

IV. Encadeamento: técnica para resolver colisões na qual cada posição na tabela contém uma lista de chaves.

Nesse contexto, o analista Zudo está implementando um sistema de armazenamento de dados utilizando uma tabela Hash de tamanho 10. Ele escolhe a função de Hash h(x) = x % 10 para mapear as chaves. Ao enfrentar o desafio das colisões, Zudo opta pela técnica de encadeamento para gerenciá-las. Ele então insere as chaves {15, 25, 35, 45, 55} na tabela Hash. A estrutura final dessa tabela será:

A complexidade de tempo correta que Jon deve apresentar para a busca binária é a de:

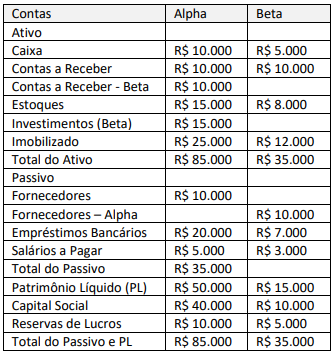

A única transação entre empresas é um Contas a Receber em Alpha de R$ 10.000 da empresa Beta.

Considerando-se as informações apresentadas, os valores do Patrimônio Líquido Consolidado e do Ativo Total Consolidado de Alpha são, respectivamente:

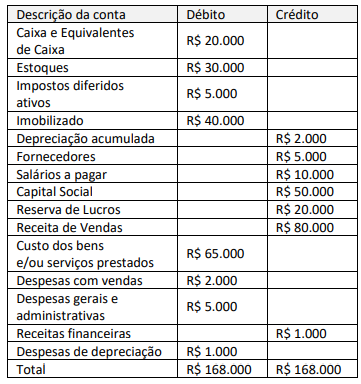

Uma empresa S.A. apresentou o seguinte balancete antes da apuração do resultado do exercício.

A empresa apresenta separadamente seus ativos e passivos circulantes e não circulantes no balanço patrimonial.

Considerando-se as informações apresentadas e os preceitos do

CPC 26 – Apresentação das Demonstrações Contábeis, a empresa

apresentou um:

A respeito da produção do conhecimento, é correto afirmar que:

Uma das maiores preocupações durante uma emergência é a retirada das pessoas, o mais rápido possível, sem nenhum tipo de acidente ou incidente, de dentro do local sinistrado para um ambiente seguro. Esse procedimento é chamado de “abandono de local”.

Para uma adequada execução do “abandono de local”, é necessário treinamento periódico além de realização de palestras para todos os funcionários visando a orientá-los a respeito de procedimentos gerais a serem seguidos. A brigada de incêndio da instituição e aqueles que atuam na segurança orgânica são peças fundamentais.

Deve-se orientar o público para que adote procedimentos gerais de segurança nesse tipo de evento, tais como:

A respeito da autenticidade, é correto afirmar que: