Questões de Concurso

Para trf - 2ª região

Foram encontradas 4.117 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

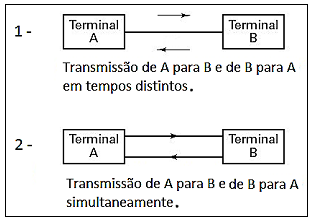

Analise os dois tipos de sistema de transmissão na figura a seguir.

Assinale a alternativa que apresenta corretamente os dois tipos, 1 e 2, respectivamente:

A comunicação entre os computadores se faz através de protocolos e serviços oferecidos pelas redes de comunicação de dados. Com base nos protocolos e serviços, relacione adequadamente as colunas a seguir.

1. UDP.

2. HTTP.

3. SMTP.

4. FTP.

5. TELNET

( ) Protocolo que permite a transferência de documentos hipertexto. Por meio desse protocolo pode-se receber as páginas da Internet.

( ) Executa a transferência de arquivos entre sistemas, exigindo senha para entrada e pode “navegar” entre diretórios.

( ) Protocolo de emulação de terminal.

( ) Responsável pela entrega dos dados, porém não garante a sua entrega.

( ) Protocolo responsável pelo envio e recebimento de e-mail.

A sequência está correta em

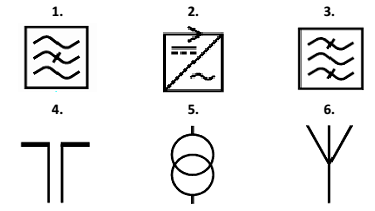

Nas figuras que ilustram os esquemas de aterramentos são observados alguns símbolos; analise-os.

Os símbolos ilustrados anteriormente são conhecidos, respectivamente, por:

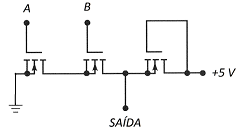

Assinale a alternativa que representa a operação na saída.

Em relação aos símbolos anteriores, analise as alternativas a seguir.

I. 3. Filtro passa-faixa; 5. Transformador; 6. Antena.

II. 2. Conversor AC/DC; 4. Dipolo; 5. Transformador.

III. 1. Filtro passa-faixa; 2. Conversor DC/AC; 4. Dipolo.

IV. 4. Dipolo; 5. Transformador; 6. Antena.

Está(ão) correta(s) apenas a(s) alternativa(s)