Questões de Concurso

Para trf - 2ª região

Foram encontradas 4.117 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

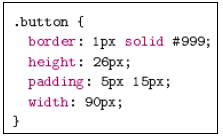

Considere o código a seguir.

O código expressa propriedades CSS aplicadas a uma

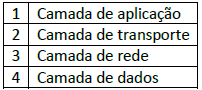

A sequência está correta em

A sequência está correta emMalware são programas criados com o intuito de prejudicar usuários e sistemas de informação. Sobre os vários tipos de malware, relacione adequadamente as colunas a seguir.

( ) Hijacker.

( ) Key logger.

( ) Vírus.

( ) Worm.

( ) Cavalo de Troia (Trojan).

( ) Sniffer.

( ) Backdoor.

1. É um programa de computador do tipo spyware cuja finalidade é monitorar tudo o que a vítima digita, a fim de descobrir dados pessoais ou sigilosos.

2. Não infectam outros arquivos. Normalmente é um arquivo executável, recebido de forma inofensiva, que executa suas próprias funções, bem como outras operações sem o conhecimento do usuário.

3. São cavalos de Troia que modificam a página inicial do navegador.

4. São programas que capturam quadros nas comunicações em uma rede local, armazenando tais quadros para que possam ser analisados posteriormente por quem o instalou.

5. É um programa que induz uma “brecha” de segurança intencionalmente colocada no micro da vítima para permitir que tenha sempre uma porta aberta para o invasor poder voltar àquele micro.

6. É um programa (ou parte de um programa) de computador, normalmente com intenções prejudiciais, que insere cópias de si mesmo em outros programas e/ou arquivos de um computador, se tornando parte destes.

7. É um programa capaz de se propagar automaticamente através de várias estruturas de redes (como e-mail, web,

bate-papo, compartilhamento de arquivos em redes locais etc.), enviando cópias de si mesmo de computador para

computador.

Observe o Modelo Entidade Relacionamento a seguir.

(Elmasri, R. Sistemas de Banco de Dados. São Paulo: Pearson Addison Wesley, 2011. p. 134.)

Considere o código a seguir.

Uma das funções de Matheus na empresa de logística que trabalha é criar o código de identificação de arquivos. Esses códigos são mudados mensalmente. Matheus não informou os padrões utilizados para criar esses códigos. Analise os códigos a serem utilizados nos meses de janeiro, fevereiro, março e abril abaixo.

JAN006DG3472

FEV013EH1736

MAR027FI0868

ABR048GJ0434

Sabe-se que as senhas seguem sempre o mesmo padrão sequencial e os números dos códigos são sempre inteiros.

Sendo assim, o código correspondente ao mês de setembro será:

O trecho a seguir contextualiza a questão.

“Eis algumas máximas de que deves impregnar-te antes de pensar em sitiar cidades ou ganhar batalhas. (...) Um hábil general jamais se encontrará reduzido a tais extremos. Ele conhece a arte de humilhar os seus inimigos sem travar batalhas. Sem derramar uma gota de sangue, sem mesmo desembainhar a espada, consegue tomar as cidades. Sem colocar os pés em reinos estrangeiros, descobre o meio de conquistá-Ios.”

(TZU, Sun. A arte da guerra / Tradução de Sueli Barros Cassal. Porto Alegre: L&PM, 2006.)

O trecho a seguir contextualiza a questão.

“Eis algumas máximas de que deves impregnar-te antes de pensar em sitiar cidades ou ganhar batalhas. (...) Um hábil general jamais se encontrará reduzido a tais extremos. Ele conhece a arte de humilhar os seus inimigos sem travar batalhas. Sem derramar uma gota de sangue, sem mesmo desembainhar a espada, consegue tomar as cidades. Sem colocar os pés em reinos estrangeiros, descobre o meio de conquistá-Ios.”

(TZU, Sun. A arte da guerra / Tradução de Sueli Barros Cassal. Porto Alegre: L&PM, 2006.)