Questões de Concurso

Para tre-rr

Foram encontradas 516 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

A lacuna do texto é corretamente preenchida com:

I. As principais vantagens de utilização deste protocolo são: funciona como cache para acelerar os lookups nas tabelas de roteamento; dispensa a verificação de tabelas de access-list (apenas de entrada) toda vez que um pacote chega, deixando mais eficiente o processo de roteamento; permite a exportação das informações de fluxo utilizadas pelo cache, facilitando a coleta de dados para futuras análises sem a necessidade de colocar um analisador em cada enlace.

II. Tem como base o modelo de gerência OSI, sendo um protocolo não orientado a conexão. Os gerentes são softwares executados em uma ou mais estações capazes de realizar tarefas de gerenciamento da rede, sendo responsáveis por enviar requests às estações agentes e receber as responses, podendo ainda acessar (get) ou modificar (set) informações nos agentes e receber, mesmo sem requisição, informações relevantes ao gerenciamento (traps).

III. Dois padrões básicos deste protocolo, funcionalmente complementares, são especificados. O primeiro opera somente na camada MAC, oferecendo recursos ao administrador da rede para monitorar o tráfego e coletar informações estatísticas da operação de um segmento de rede local, não permitindo, porém, obter estatísticas com relação às camadas de rede e superiores. A necessidade de um melhor tratamento do tráfego de protocolos para a gerência da rede fez com que uma extensão deste protocolo fosse criada.

Os protocolos caracterizados em I, II e III, são, correta e respectivamente:

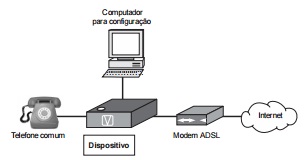

Este tipo de Dispositivo

I. é conhecido como PABX IP e dispensa a contratação da provedora de serviços de VoIP.

II. permite a comunicação em VoIP por meio dos aparelhos telefônicos comuns, fazendo a conversão dos sinais digitais e analógicos da voz durante a comunicação.

III. contém, geralmente, a interface RJ-11, que serve de conexão com o modem ADSL, a interface RJ-45 para conexão com o telefone convencional, a interface DC 12 VA para a conexão do cabo de alimentação, e outras interfaces RJ-11 para conectar o computador que o configura e deve ser mantido ligado durante a comunicação.

IV. tem como características gerais suporte aos protocolos tipicamente utilizados na Internet, assim como suporte ao protocolo SIP, além de prover codecs de voz e soluções de segurança.

Completa corretamente a raiz da sentença o que consta APENAS em