Questões de Concurso

Para tj-am

Foram encontradas 2.711 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Julgue o item a seguir, referente a criptografia e protocolos criptográficos.

Segundo o princípio de Kerckhoffs, a capacidade de proteger

mensagens se torna mais forte quando se utilizam chaves

públicas no processo.

Julgue o item a seguir, referente a criptografia e protocolos criptográficos.

Em criptografia, denomina-se integridade a propriedade que

garante que apenas o destinatário seja capaz de extrair o

conteúdo da mensagem criptografada.

Julgue o item a seguir, referente a criptografia e protocolos criptográficos.

O objetivo da criptografia é transformar informações de forma

que se tornem incompreensíveis para pessoas não autorizadas,

garantindo-se, assim, a confidencialidade das informações.

No que tange à segurança da informação, julgue o seguinte item.

Os princípios fundamentais da segurança da informação

formam o triângulo CIA (confidentiality, integrity,

availability), ao qual o hexagrama parkeriano adiciona três

atributos: posse ou controle, autenticidade e utilidade.

No que tange à segurança da informação, julgue o seguinte item.

Os princípios fundamentais da segurança da informação

incluem confidencialidade, integridade e disponibilidade.

Os níveis de segurança para executar esses princípios em cada

organização são os mesmos, considerando-se os objetivos e

requisitos de negócio e de segurança.

No que tange à segurança da informação, julgue o seguinte item.

A segurança da informação nas organizações pode ser

alcançada por meio da implementação de um conjunto

adequado de controles, incluindo-se políticas, processos,

procedimentos, estruturas organizacionais e funções de

software e hardware.

Com relação a subversion, julgue o item subsecutivo.

O programa independente denominado svnserve pode ser

invocado por SSH e, portanto, não disponibiliza o repositório

para outro subversion através da rede.

Com relação a subversion, julgue o item subsecutivo.

Um subversion implementa um sistema de arquivos virtuais

que rastreia mudanças em árvores inteiras de diretório ao longo

do tempo, de forma a não permitir que diretórios tenham

controle de versão, mas somente arquivos.

Com relação a subversion, julgue o item subsecutivo.

Subversion é um sistema genérico para gerenciar qualquer

coleção de arquivos, como, por exemplo, uma lista de compras.

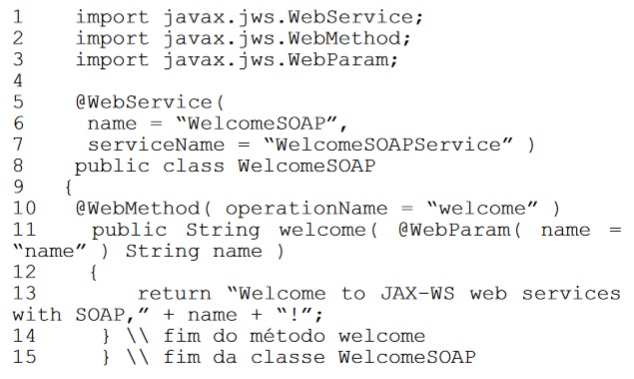

Com relação a esse código do serviço web WelcomeSOAP, julgue o item que se segue.

A plataforma de desenvolvimento Java SE dispõe de um

ambiente para criação e execução de aplicações em Java,

incluindo a máquina virtual Java (JVM), o compilador e

diversas API; a plataforma Java EE, por sua vez, dispõe de

funcionalidades para desenvolvimento e execução de

aplicações em um ambiente corporativo, incluindo as

funcionalidades da plataforma Java SE.

Com relação a esse código do serviço web WelcomeSOAP, julgue o item que se segue.

O método welcome é marcado pela anotação @WebMethod

para indicar que ele pode ser chamado remotamente; essa

anotação usa o atributo operationName para especificar o

nome do método que é exibido ao cliente do serviço web.

Com relação a esse código do serviço web WelcomeSOAP, julgue o item que se segue.

A anotação @WebService indica que a classe WelcomeSOAP

implementa um serviço web; o atributo name especifica o

nome da classe proxy que será gerada para o cliente, enquanto

o atributo serviceName configura o nome de serviço.

Com relação a esse código do serviço web WelcomeSOAP, julgue o item que se segue.

As linhas de1 a 3 do código importam as anotações utilizadas;

por padrão, cada nova classe de serviço web criada com a API

JAX-WS é um POJO (plain old Java object). Dessa forma, o

servidor de aplicativo que suporta serviços web Java criam

todos os artefatos no lado do servidor de serviço web.

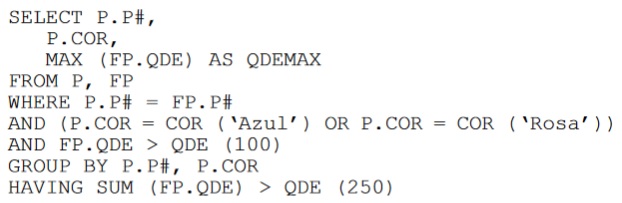

Considerando a formulação do algoritmo conceitual da consulta em SQL precedente, julgue o item a seguir.

O resultado da cláusula WHERE é agrupado pelos valores

das colunas nomeadas na cláusula GROUP BY P.P#, P.COR.

Além disso, o uso da cláusula HAVING elimina

os grupos que não satisfazem à expressão booleana

SUM (FP.QDE) > QDE (250).

Considerando a formulação do algoritmo conceitual da consulta em SQL precedente, julgue o item a seguir.

O uso da cláusula WHERE sobre as linhas que não satisfazem à seguinte expressão booleana

P.P# = FP.P#

AND (P.COR = COR (‘Azul’) OR P.COR = COR (‘Rosa’))

AND FP.QDE > QDE (100)

reduz o resultado da cláusula FROM.

Considerando a formulação do algoritmo conceitual da consulta em SQL precedente, julgue o item a seguir.

A cláusula FROM é avaliada para produzir uma nova tabela, e

essa nova tabela não é produzida a partir do produto cartesiano

das tabelas P e FP.

Julgue o próximo item, relativo a sistema gerenciador de banco de dados (SGBD).

Um SGBD trata do acesso ao banco e pode ser executado

independentemente pelo Oracle, MySQL ou PostgreSQL; no

entanto, cada SGBD utiliza DML (data manipulation

language) e DDL (data definition language) específicas.

Julgue o próximo item, relativo a sistema gerenciador de banco de dados (SGBD).

Na arquitetura ANSI/SPARC de um SGBD, o nível interno

trata do armazenamento físico dos dados, o nível externo trata

do modo como os dados são visualizados por usuários

individuais, e o nível conceitual oferece uma visão comunitária

dos dados.

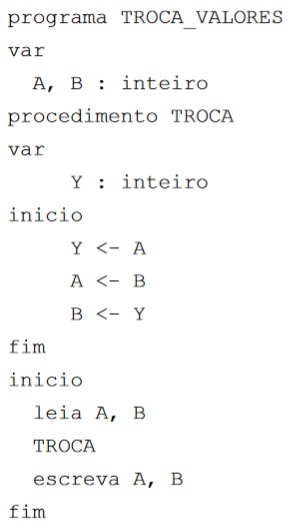

Tendo como referência o precedente código estruturado, julgue o item a seguir.

Se as variáveis A e B tivessem sido definidas novamente dentro

da sub-rotina TROCA, elas seriam novas variáveis e teriam

escopo global para a sub-rotina TROCA.

Tendo como referência o precedente código estruturado, julgue o item a seguir.

As variáveis A e B estão definidas no programa

TROCA_VALORES com escopo global, e a variável Y está

definida com escopo local na área de dados da memória; dessa

forma, as variáveis A e B somente são visíveis quando a

sub-rotina TROCA é executada.