Questões de Concurso

Para tj-ma

Foram encontradas 2.084 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Uma Analista Judiciária foi solicitada a instalar um watercooler lacrado em um computador do Tribunal de Justiça. Ela deve proceder aos seguintes passos:

I. Fazer montagem da peça 1, que vai na parte de trás da placa-mãe. Esse componente serve para dar a sustentação para o item de arrefecimento que ficará sobre o processador. Para instalar esta peça, deve-se remover a placa-mãe do gabinete ou pelo menos a tampa traseira, já que é necessário parafusar o dispositivo na parte que fica inacessível pelo lado dos demais dispositivos.

II. Instalar as peças 2 no radiador. Elas vêm com algum indicativo para mostrar o fluxo de ar. É importante estar atento a essa característica, para que o ar seja removido do gabinete e favoreça o sistema de ventilação.

III. Parafusar a peça 3 no gabinete, que também vem com parafusos próprios para isso. Essa parte depende de cada gabinete: em alguns modelos é possível instalar na parte de trás, já outros vêm com espaço para encaixe na parte de cima. Deve-se instalar de forma que esta peça não prejudique o funcionamento de outras peças.

IV. Instalar a peça 4 na CPU. Ele já vem com pasta térmica, então deve-se remover o plástico que protege a pasta, alinhá-lo no suporte e depois parafusar. Caso o watercooler não venha com pasta, deve-se aplicar o elemento na CPU ou mesmo no bloco e realizar a instalação. Para finalizar, a Analista deve conectar os cabos de energia na placa-mãe.

Nos passos de I a IV foram mencionados componentes de 1 a 4 que são, correta e respectivamente:

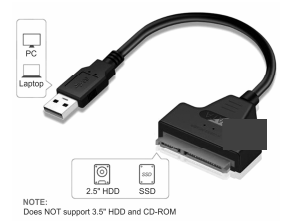

Considere o cabo adaptador abaixo.

Descrição do cabo:

Na extremidade esquerda do cabo está escrito que pode ser conectado em um PC ou laptop.

Na extremidade direita está escrito que pode ser conectado a um HDD ou SSD de 2.5” e que não suporta HDD de 3.5” nem CD-ROM.

As características do cabo são: na esquerda conector tecnologia 3.0 com suporte a 2.0 macho; na direita conector 15 + 7 Pinos; suporta disco Rígido de até 2TB; taxa de transferência de até 5 Gbps; compatível apenas com HDD ou SSD de 2,5 polegadas.

Trata-se de um adaptador

Um Analista Judiciário precisava dar o boot de um computador do Tribunal de Justiça a partir de um pen drive USB ou DVD com o Endless OS e encontrou a seguinte informação:

A maioria dos computadores mais recentes pode iniciar a partir de um pen drive USB ou DVD. Se o seu computador suporta iniciar a partir de um pen drive USB ou DVD, você pode escolher o dispositivo para iniciar o computador a partir de um menu, logo após o computador ser ligado. Normalmente, a primeira tela exibirá uma mensagem dizendo qual tecla deve ser pressionada para entrar no menu de inicialização ou escolher um dispositivo de inicialização diferente. Essa tecla pode ser algo como F10 ou F12. Mas, se você não consegue ver qual tecla clicar, você pode tentar procurar essa informação no seguinte website: ..I.. .

Preencha corretamente a lacuna I:

Além dos fatores envolvidos na garantia de autoria, acesso e integridade do arquivo durante o processo de autenticação, há quatro esquemas de autenticação digital:

I. permite ao usuário acesso direto aos serviços de autenticação, possibilitando o acesso aos serviços específicos que precisa. A principal característica dessa configuração consiste na unificação das informações disponíveis no sistema de dados.

II. nesse esquema, o aplicativo mantém os dados que pertencem às credenciais do usuário. Essas informações geralmente não são compartilhadas com outros aplicativos. Esse é um esquema de alto risco devido à possibilidade de que a área de armazenamento de senhas seja comprometida.

III. é o esquema mais seguro, ideal para o uso do governo porque permite uma ampla gama de serviços. Usa um único mecanismo de autenticação envolvendo um mínimo de dois fatores para permitir o acesso aos serviços necessários e a capacidade de assinar documentos.

IV. esse esquema permite que cada usuário use as mesmas credenciais para acessar vários serviços. Cada aplicativo é diferente e deve ser projetado com interfaces com a capacidade de interagir com um sistema central para fornecer com êxito a autenticação para o usuário. Isso permite que o usuário acesse informações importantes e possa acessar chaves privadas que permitirão que ele assine documentos eletronicamente.

O esquema

Para que o usuário possa assinar documentos será necessário que esteja instalada no seu computador a cadeia de certificação. O uso de certificação digital é obrigatório no Processo Judicial Eletrônico − PJe. Para ler o certificado será necessária a instalação de uma leitora para leitura do dispositivo para fazer a autenticação do usuário. [...].

Outra forma de teste do funcionamento do certificado digital é o site da Receita Federal do Brasil – RFB, que utiliza um determinado sistema. Também poderá ser feito o teste através do programa responsável pela administração do seu certificado digital (normalmente, vem junto com o certificado digital ou pode ser baixado da Internet). É através dele que o Windows gerencia sua leitora, acessando o seu certificado digital quando este for requisitado pelo sistema PJe.

O certificado digital funciona como uma identidade virtual que permite a identificação segura e inequívoca do autor de uma mensagem ou transação feita em meios eletrônicos. Esse documento eletrônico é gerado e assinado por uma terceira parte confiável ou Autoridade Certificadora (AC) que associa o usuário a um tipo de criptografia.

(Disponível em: https://pje.tjma.jus.br/pje/informacoes.seam)

Com base na notícia acima, um Analista Judiciário conclui que a cadeia de certificação, o dispositivo, o sistema da RFB e o tipo de criptografia mencionados são, correta e respectivamente,

Considere, por hipótese, que o Tribunal de Justiça trabalhe com firewall Cisco ASA. Uma Analista Judiciária digitou os comandos abaixo, em condições ideais e usando a versão correta.

ciscoasa(config)# interface vlan1

ciscoasa(config-if)# nameif inside

INFO: Security level for "inside" set to 100 by default.

ciscoasa(config-if)# interface vlan2

ciscoasa(config-if)# nameif outside

INFO: Security level for "outside" set to 0 by default.

ciscoasa(config-if)# interface vlan3

ciscoasa(config-if)# nameif dmz

ciscoasa(config-if)# security-level 50

Com base nesses comandos e nas características deste firewall, é correto afirmar que

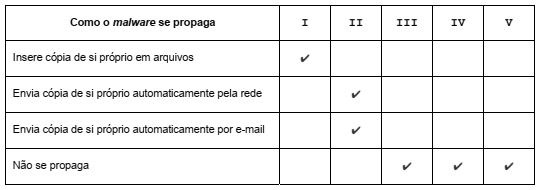

A tabela abaixo indica a forma de propagação de 5 malwares.

De acordo com a tabela, os tipos de malwares numerados de I a V são, correta e respectivamente,

Um dos conceitos fundamentais da tecnologia do IPSec é uma SA – Security Association, que trata diretamente de uma conexão que viabiliza o tráfego de serviços seguros. Cada Security Association é identificada por três parâmetros:

I. é um número que identifica uma SA relacionado a um protocolo de segurança.

II. pode ser unicast, broadcast ou ainda multicast. No entanto, para a definição dos mecanismos de gerenciamento de SA, o IPSec assume um endereço de destino unicast, estendendo, assim, as definições para os casos de broadcast e multicast.

III. corresponde ao número 51 para o primeiro e o 50 para o segundo.

Os itens I, II e III representam, correta e respectivamente,

No Linux, eliminar o corrompimento de dados em arquivos causado pela queda de energia ou pelo desligamento incorreto por parte do usuário, por exemplo, sempre foi uma tarefa complexa e algumas soluções são propostas. Quando o sistema é desligado incorretamente, o bit do cabeçalho do sistema de arquivos não é ajustado, então no próximo processo de carregamento do Linux, é verificado se o cabeçalho está com o bit de cabeçalho setado para indicar que o sistema de arquivos está consistente e não manipulável; caso não esteja, uma ferramenta verifica o sistema para buscar por erros. Tal ferramenta consegue prover resultados satisfatórios, mas a correção de erros pode levar muito tempo, algo inaceitável em aplicações críticas, e há situações que podem levar à perda das informações que estavam sendo gravadas no arquivo. Diante desses problemas, foi apresentada outra solução: a utilização de sistemas de arquivos com uma tecnologia que possui a capacidade de acompanhar as mudanças que são feitas no sistema de arquivos antes que realmente sejam efetivadas. Essas informações são capturadas e armazenadas em registros de log, antes que as mudanças efetivamente ocorram no sistema de arquivos e esses registros somente são eliminados quando as mudanças são feitas.

A ferramenta e a tecnologia mencionadas no texto são, correta e respectivamente,