Questões de Concurso

Para tj-pi

Foram encontradas 2.833 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Ano: 2015

Banca:

FGV

Órgão:

TJ-PI

Prova:

FGV - 2015 - TJ-PI - Analista Judiciário - Analista de Sistemas / Desenvolvimento |

Q607542

Programação

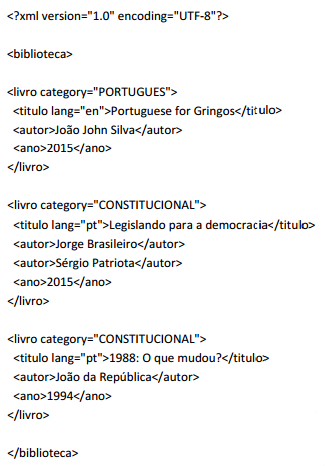

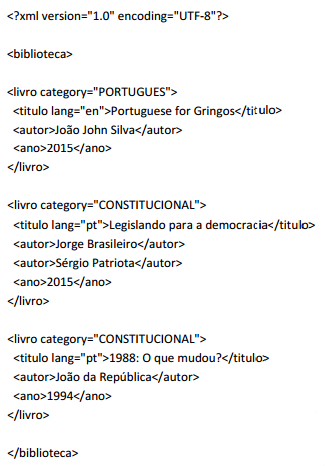

O Sistema de Informações da Biblioteca do TJ-PI (SisBib)

disponibiliza para a Equipe de Tecnologia de Informação do

Tribunal diversas informações sobre os livros disponíveis para

consulta na biblioteca. Rogério, analista recém empossado no

Tribunal, recebeu a incumbência de listar os títulos de todos os

livros disponíveis para consulta. Para isso, ele recebeu acesso ao

arquivo “biblioteca.xml" disponibilizado pelo SisBib e descrito a

seguir:

Para atender ao que foi solicitado, Rogério deve usar a path expression do XQuery:

Para atender ao que foi solicitado, Rogério deve usar a path expression do XQuery:

Ano: 2015

Banca:

FGV

Órgão:

TJ-PI

Prova:

FGV - 2015 - TJ-PI - Analista Judiciário - Analista de Sistemas / Desenvolvimento |

Q607541

Programação

A tecnologia XQuery é recomendada pelo W3C (World Wide Web

Consortium) para realização de consultas em dados no formato

XML. A XQuery é para o XML o que a linguagem SQL é para as

bases de dados. As consultas do XQuery se dão através de path

expressions (para navegação nos elementos do XML) e functions

(para extração de dados no XML). Sobre as funções do XQuery, é

correto afirmar que a função:

Ano: 2015

Banca:

FGV

Órgão:

TJ-PI

Prova:

FGV - 2015 - TJ-PI - Analista Judiciário - Analista de Sistemas / Desenvolvimento |

Q607540

Engenharia de Software

Um sistema está sendo desenvolvido pela equipe FaixaPretaSistemas, um grupo de desenvolvedores extremamente experientes, que está utilizando o seguinte processo:

• O sistema tem entregas contínuas correspondentes às histórias(metáforas) dos usuários.

• Os usuários trabalham em conjunto com a equipe de desenvolvimento.

• Os projetos de implementação do sistema são simples e correspondem somente ao que será implementado imediatamente.

• À medida que as classes estão sendo desenvolvidas, a equipe elabora testes unitários para cada operação.

• A cada entrega, as histórias dos usuários são usadas como base para testes de aceitação.

O modelo de processo utilizado pela equipe FaixaPretaSistemas é o:

• O sistema tem entregas contínuas correspondentes às histórias(metáforas) dos usuários.

• Os usuários trabalham em conjunto com a equipe de desenvolvimento.

• Os projetos de implementação do sistema são simples e correspondem somente ao que será implementado imediatamente.

• À medida que as classes estão sendo desenvolvidas, a equipe elabora testes unitários para cada operação.

• A cada entrega, as histórias dos usuários são usadas como base para testes de aceitação.

O modelo de processo utilizado pela equipe FaixaPretaSistemas é o:

Ano: 2015

Banca:

FGV

Órgão:

TJ-PI

Prova:

FGV - 2015 - TJ-PI - Analista Judiciário - Analista de Sistemas / Desenvolvimento |

Q607539

Engenharia de Software

Durante o levantamento de requisitos de um novo sistema para o controle de matrículas de uma universidade, foi observada a seguinte situação:

• todo novo estudante é inserido no sistema;

• ao ser inscrito em uma disciplina, o estudante passa a ser um estudante inscrito;

• ao término do período letivo, o estudante passa a ser um estudante aguardando inscrição;

• sempre que vai iniciar o período letivo e ocorre a inscrição em alguma disciplina, o estudante volta a ser um estudante inscrito;

• finalmente, ao término do curso, o estudante passa a ser um estudante com curso concluído.

Com base na UML, para representar essa situação da forma mais expressiva possível, o analista deverá utilizar o Diagrama de:

• todo novo estudante é inserido no sistema;

• ao ser inscrito em uma disciplina, o estudante passa a ser um estudante inscrito;

• ao término do período letivo, o estudante passa a ser um estudante aguardando inscrição;

• sempre que vai iniciar o período letivo e ocorre a inscrição em alguma disciplina, o estudante volta a ser um estudante inscrito;

• finalmente, ao término do curso, o estudante passa a ser um estudante com curso concluído.

Com base na UML, para representar essa situação da forma mais expressiva possível, o analista deverá utilizar o Diagrama de:

Ano: 2015

Banca:

FGV

Órgão:

TJ-PI

Prova:

FGV - 2015 - TJ-PI - Analista Judiciário - Analista de Sistemas / Desenvolvimento |

Q607538

Governança de TI

Em relação ao ITIL V3, analise as afirmativas a seguir:

I. A estratégia de serviço define os quatro Ps da estratégia: perspectiva, posição, plano e padrão.

II. Um bom desenho de serviço depende do uso eficaz e eficiente dos Quatro Ps do Desenho: pessoas, produtos, processos e parceiros

III. O papel da Operação de Serviço é oferecer serviços que são necessários ao negócio para uso operacional.

Está correto somente o que se afirma em:

I. A estratégia de serviço define os quatro Ps da estratégia: perspectiva, posição, plano e padrão.

II. Um bom desenho de serviço depende do uso eficaz e eficiente dos Quatro Ps do Desenho: pessoas, produtos, processos e parceiros

III. O papel da Operação de Serviço é oferecer serviços que são necessários ao negócio para uso operacional.

Está correto somente o que se afirma em:

Ano: 2015

Banca:

FGV

Órgão:

TJ-PI

Prova:

FGV - 2015 - TJ-PI - Analista Judiciário - Analista de Sistemas / Desenvolvimento |

Q607537

Gerência de Projetos

Em relação ao PMBOK, analise as seguintes afirmativas:

I. A 5ª edição do PMBOK acrescentou mais um grupo de processo à edição anterior, totalizando agora seis grupos de processos.

II. O PMBOK 5ª edição compreende agora dez áreas de conhecimento, uma a mais em relação à versão anterior.

III. O número total de processos de gerenciamento de projetos no PMBOK 5ª edição são 47.

Está correto somente o que se afirma em:

I. A 5ª edição do PMBOK acrescentou mais um grupo de processo à edição anterior, totalizando agora seis grupos de processos.

II. O PMBOK 5ª edição compreende agora dez áreas de conhecimento, uma a mais em relação à versão anterior.

III. O número total de processos de gerenciamento de projetos no PMBOK 5ª edição são 47.

Está correto somente o que se afirma em:

Ano: 2015

Banca:

FGV

Órgão:

TJ-PI

Prova:

FGV - 2015 - TJ-PI - Analista Judiciário - Analista de Sistemas / Desenvolvimento |

Q607536

Segurança da Informação

Nem todos os algoritmos de criptografia assimétrica permitem o

ciframento e assinatura digital. Um exemplo de algoritmo

criptográfico assimétrico que cai nesse caso é:

Ano: 2015

Banca:

FGV

Órgão:

TJ-PI

Prova:

FGV - 2015 - TJ-PI - Analista Judiciário - Analista de Sistemas / Desenvolvimento |

Q607535

Segurança da Informação

Um tipo de ataque que vem se popularizando é o chamado

“ransomware“, que tem por característica:

Ano: 2015

Banca:

FGV

Órgão:

TJ-PI

Prova:

FGV - 2015 - TJ-PI - Analista Judiciário - Analista de Sistemas / Desenvolvimento |

Q607534

Redes de Computadores

Uma empresa suspeita que vem sofrendo port scanning em sua

rede. Para detectar isso, o especialista em segurança

recomendou a instalação de um:

Ano: 2015

Banca:

FGV

Órgão:

TJ-PI

Prova:

FGV - 2015 - TJ-PI - Analista Judiciário - Analista de Sistemas / Desenvolvimento |

Q607533

Redes de Computadores

Para aumentar a segurança da transferência de arquivos, um

administrador de sistema orientou seus usuários para o uso de

SFTP (secure file transfer protocol), ao invés de FTP. Com essa

mudança, o firewall precisou ser alterado para permitir o uso da

porta:

Ano: 2015

Banca:

FGV

Órgão:

TJ-PI

Prova:

FGV - 2015 - TJ-PI - Analista Judiciário - Analista de Sistemas / Desenvolvimento |

Q607532

Noções de Informática

Após a atualização de uma estação do Windows 8 para o

Windows 10, a opção que contém um item que pode ter tido o

comportamento alterado após essa mudança é:

Ano: 2015

Banca:

FGV

Órgão:

TJ-PI

Prova:

FGV - 2015 - TJ-PI - Analista Judiciário - Analista de Sistemas / Desenvolvimento |

Q607531

Sistemas Operacionais

Um administrator de um sistema LINUX deseja incluir um

comando que deve ser executado por todos os usuários que

derem login no sistema, usando o shell bash. Para conseguir isso,

ele pode incluir o comando no arquivo:

Ano: 2015

Banca:

FGV

Órgão:

TJ-PI

Prova:

FGV - 2015 - TJ-PI - Analista Judiciário - Analista de Sistemas / Desenvolvimento |

Q607530

Sistemas Operacionais

Um usuário, usando VmWare Player, deseja fazer um snapshot de

sua máquina virtual, antes de realizar a instalação de mais

softwares nessa VM. Para isso, usando as funcionalidades

disponíveis, ele pode utilizar:

Ano: 2015

Banca:

FGV

Órgão:

TJ-PI

Prova:

FGV - 2015 - TJ-PI - Analista Judiciário - Analista de Sistemas / Desenvolvimento |

Q607529

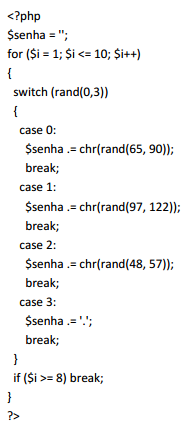

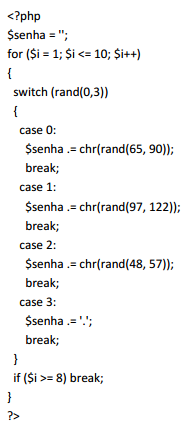

Programação

Considere o seguinte trecho de código em PHP:

Sabendo-se que a função rand(a, b) retorna números aleatórios entre a e b, inclusive, a quantidade de senhas distintas que podem ser geradas pelo código é:

Sabendo-se que a função rand(a, b) retorna números aleatórios entre a e b, inclusive, a quantidade de senhas distintas que podem ser geradas pelo código é:

Ano: 2015

Banca:

FGV

Órgão:

TJ-PI

Prova:

FGV - 2015 - TJ-PI - Analista Judiciário - Analista de Sistemas / Desenvolvimento |

Q607528

Algoritmos e Estrutura de Dados

A estrutura de dados apropriada para armazenar uma sequência

de requisições HTTP, que chegam à um servidor Web e que

devem ser processadas de forma sequencial, é a:

Ano: 2015

Banca:

FGV

Órgão:

TJ-PI

Prova:

FGV - 2015 - TJ-PI - Analista Judiciário - Analista de Sistemas / Desenvolvimento |

Q607527

Algoritmos e Estrutura de Dados

Considere um sistema que enfileira tarefas a serem executadas

com variadas prioridades. Ao comparar duas formas comuns de

implementação de listas de prioridade, uma usando lista

ordenada e outra usando heap binária, conclui-se que:

Ano: 2015

Banca:

FGV

Órgão:

TJ-PI

Prova:

FGV - 2015 - TJ-PI - Analista Judiciário - Analista de Sistemas / Desenvolvimento |

Q607526

Algoritmos e Estrutura de Dados

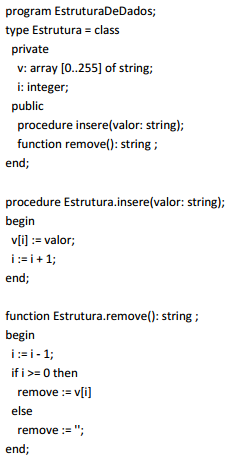

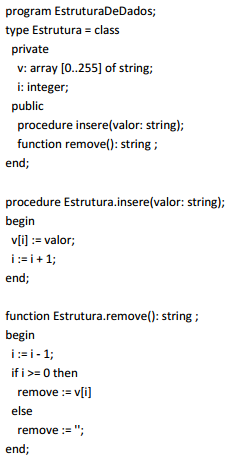

Considere o seguinte trecho de código escrito em Object Pascal:

A estrutura de dados implementada acima é:

A estrutura de dados implementada acima é:

Ano: 2015

Banca:

FGV

Órgão:

TJ-PI

Prova:

FGV - 2015 - TJ-PI - Analista Judiciário - Analista de Sistemas / Desenvolvimento |

Q607525

Programação

Com relação ao desenvolvimento JAVA para Web, os métodos

sendRedirect da classe HttpServletResponse e forward da classe

RequestDispatcher, sabe-se que:

Ano: 2015

Banca:

FGV

Órgão:

TJ-PI

Prova:

FGV - 2015 - TJ-PI - Analista Judiciário - Analista de Sistemas / Desenvolvimento |

Q607524

Programação

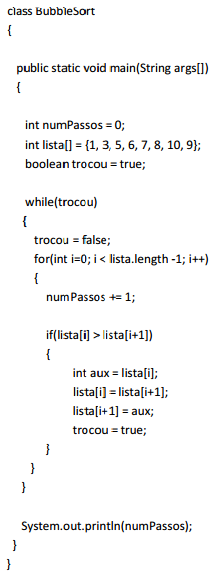

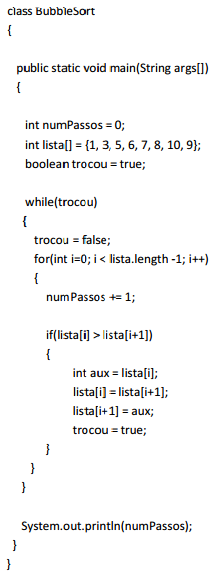

Considere o seguinte código Java.

O número mostrado na tela será:

O número mostrado na tela será:

Ano: 2015

Banca:

FGV

Órgão:

TJ-PI

Prova:

FGV - 2015 - TJ-PI - Analista Judiciário - Analista de Sistemas / Desenvolvimento |

Q607523

Segurança da Informação

O HTTPS (protocolo de transferência de hipertexto seguro) faz

uso de criptografia como parte do seu mecanismo de segurança.

Sobre a criptografia do HTTPS, é correto afirmar que: