Questões de Concurso

Para tj-rs

Foram encontradas 3.900 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

O algoritmo de criptografia ______ foi colocado como padrão para utilização em uma rede WLAN com WPA2.

Assinale a alternativa que completa corretamente a lacuna do parágrafo acima.

Considere as seguintes assertivas a respeito de certificados digitais de validação avançada EV-SSL.

I - A emissão desse tipo de certificado segue um conjunto mais rigoroso de verificação da entidade que o solicita: verificação de que a entidade está legalmente registrada, ativa e que detém o registro do domínio para o qual o certificado será emitido, além de dados adicionais, como o endereço físico.

II - Possui prazo de validade padrão de 10 anos, visto que a verificação para sua emissão é mais rigorosa.

III - Garante que aquele que detém o certificado cumpre as leis referentes ao seu ramo de atividade e assegura os termos das transações comerciais no site com certificado EV-SSL.

Quais estão corretas?

Considere o seguinte trecho de um shellscript denominado primeiro.csh :

#!/bin/csh

#

read nome

echo “Hello world” $nome

Com relação a esse shell scritp, é correto afirmar que

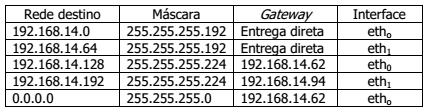

Para qual gateway e interface de saída, respectivamente, o datagrama recebido pela interface eth2 e destinado para o IP 192.168.14.150 é direcionado?

Uma rede é formada por 6 estações de trabalho que geram o mesmo volume de tráfego e estão interligadas por um hub com 8 portas. Identificou-se que o desempenho da rede está abaixo do desejado e que a causa está relacionada com o número de domínios de colisão da rede. Para resolver o problema, estão disponíveis os seguintes equipamentos:

2 hubs, com 4 portas cada um

2 switches, com 4 portas cada um

1 router, com 2 portas

Considerando que todos os equipamentos têm o mesmo custo, a configuração que oferece o menor custo total e ainda melhora o desempenho da rede é formada por

Três estações (identificadas por E1, E2 e E3) trocam informações através de uma rede wireless (IEEE 802.11g): a estação E1 envia 100 kBytes/s de tráfego para a estação E2 e 150 kBytes/s de tráfego para a estação E3; a estação E2 envia 50 kBytes/s de tráfego para a estação E3.

Assinale a alternativa que apresenta o tráfego que deve ser manipulado pelo "access point" (AP) dessa rede.

O administrador de um servidor baseado em Linux (distro CentOS) deseja:

I - saber a quantidade de memória física da máquina.

II - saber quais usuários estão "logados" atualmente no sistema.

III - listar o conteúdo do arquivo de configuração do servidor Apache, instalado na máquina.

Assinale, dentre as opções abaixo, aquela que apresenta, respectivamente, os comandos para realizar as operações desejadas.

Considere as afirmações abaixo sobre Memória Virtual.

I - A Memória Virtual faz com que o sistema pareça ter mais memória do que a quantidade real de memória física.

II - Sistemas que utilizam a Memória Virtual implementam o mecanismo de "swap" para acesso ao disco.

III - Com o uso da Memória Virtual, o espaço de endereçamento está limitado ao tamanho da memória física.

Quais estão corretas?

Ao instalar o Microsoft Windows Server 2012R2, é possível escolher a forma Servidor "Server Core" ou Servidor "com GUI". Com relação a essas formas de instalação, considere as afirmações abaixo.

I - A forma "Server Core" é potencialmente mais sujeita a ataques do que a forma "com GUI".

II - O espaço ocupado em disco pela forma de instalação "Server Core" é menor do que a forma "com GUI".

III - A forma "Server Core" pode ser gerenciada remotamente com o uso da ferramenta Windows PowerShell.

Quais estão corretas?