Questões de Concurso

Para tj-ro

Foram encontradas 3.342 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

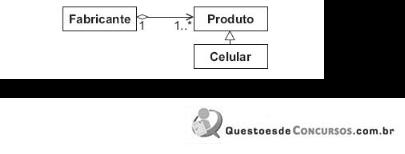

No diagrama de classes acima, a relação entre Fabricante e Produto é uma

I - O tempo de resposta máximo do sistema a qualquer ação do usuário deve ser de 5s.

II - Clientes que tenham pago as últimas cinco compras à vista têm direito a um desconto não cumulativo de 10% na próxima compra.

III - A interface com o usuário deve ser organizada em abas e menus.

IV- Se o produto possuir uma quantidade máxima permitida por compra, esse limite deve ser imposto pelo sistema durante uma compra.

São tipicamente classificados como requisitos funcionais APENAS os requisitos

I - A escala de níveis de capacidade é numerada de 1 a 5 e se aplica às conquistas em melhorias de processo da organização em múltiplas áreas, constituindo um meio de predizer os resultados dos próximos projetos.

II - A escala de níveis de maturidade é numerada de 0 a 5 e constitui-se em meio para aperfeiçoar incrementalmente os processos correspondentes a uma determinada área de processo.

III - Os níveis de capacidade de 2 a 5 recebem os mesmos nomes dos correspondentes níveis de maturidade, que são: "Managed", "Defined", "Quantitatively managed" e "Optimizing".

IV - As áreas de processo são categorizadas pelo CMMI em "Gerência de Processos", "Gerência de Projetos", "Engenharia" e "Suporte".

Estão corretas APENAS as afirmativas

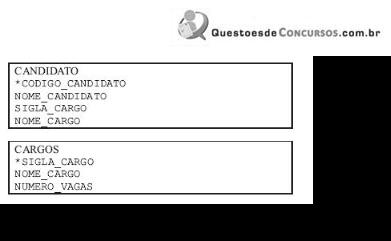

Há uma chave estrangeira definida entre as tabelas. Os campos assinalados com * são as chaves primárias. As maiores formas normais, dentre 1a, 2a e 3a, em que as tabelas CANDIDATOS e CARGOS se encontram, respectivamente, são:

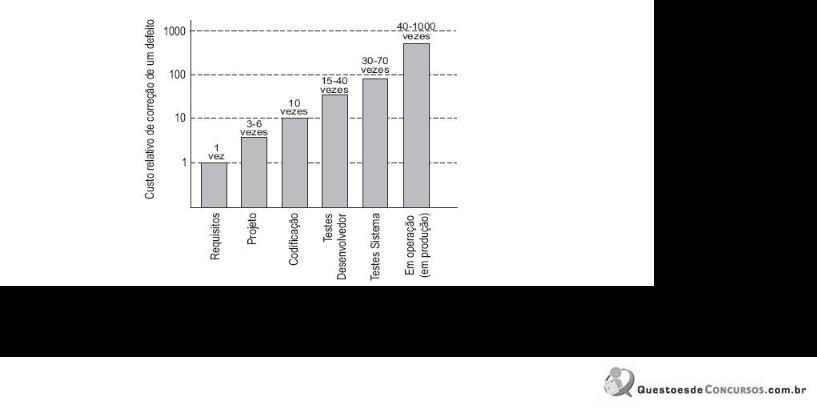

O gráfico acima, adaptado do livro Engenharia de Software, de Roger Pressman, ilustra o custo relativo da correção de um defeito nas diversas fases de um projeto de software, baseado em dados colhidos por Boehm e outros estudiosos. Embora não seja explicitamente informado, os dados se basearam, principalmente, em projetos que utilizaram o modelo de desenvolvimento em cascata. A esse respeito, analise as afirmativas a seguir.

I - O gráfico pode ser utilizado como um argumento a favor do uso de processos de desenvolvimento iterativos.

II - O gráfico deixa claro que o maior investimento na prevenção de defeitos deve acontecer nas fases finais do projeto, preferencialmente depois que o software estiver em uso pelos clientes.

III - O gráfico não é conclusivo a respeito da importância do gerenciamento dos requisitos de um projeto, o que é consistente com a abordagem de muitos processos de desenvolvimento de software atuais, que minimizam este esforço e enfatizam a codificação e os testes unitários de código.

IV - O gráfico sustenta os argumentos de que a qualidade deve ser incorporada ao processo através de técnicas e ações efetivas de detecção, prevenção e controle, garantindo que todas as atividades do projeto resultem em produtos ou subprodutos de qualidade, ao invés de ser uma preocupação secundária ou limitada a um grupo de profissionais de controle de qualidade.

São corretas APENAS as afirmativas

I - Um dos objetivos da fase de Elaboração é a criação e estabilização da arquitetura do sistema.

II - São exemplos de disciplinas do RUP: Modelagem de Negócio, Gestão de Portifólios e Gestão da Documentação Técnica.

III - O principal artefato de requisitos utilizado pelo RUP é a Estória de Usuário (User Story), que serve como um "lembrete" para uma conversa sobre os requisitos entre o desenvolvedor e o cliente.

IV - Um dos princípios do RUP é considerar como medida principal do progresso do projeto o software executável funcionando.

Estão corretas APENAS as afirmativas

I - Uma das principais diferenças entre um sistema distribuído e um sistema em rede é que, do ponto de vista do usuário, o sistema distribuído se comporta como uma única máquina, enquanto que o sistema em rede expõe ao usuário as diversas máquinas separadamente.

II - Em um sistema distribuído, uma migração de processo entre nós do sistema pode ser feita para proporcionar balanceamento de carga ou aceleração da computação, sendo esta através da divisão do processo em subprocessos que executem em paralelo.

III - Os nós de um sistema distribuído podem executar diferentes sistemas operacionais.

Está(ão) correta(s) a(s) afirmativa(s)

1 - a mensagem deve ser criptografada de modo que não seja interceptável no caminho;

2 - Bernardo deve poder verificar com certeza que a mensagem foi enviada por Ana;

3 - deve ser possível continuar enviando mensagens, entre as 3 pessoas, que atendam às condições anteriores.

A mensagem de Ana para Bernardo deve ser assinada

I - É possível conectar duas estações sem a existência de um ponto de acesso, na chamada modalidade de conexão ad-hoc.

II - As redes baseadas no padrão IEEE 802.11 alcançam velocidades máximas de transmissão de dados na faixa de 2.4 Gbps.

III - O mecanismo WPA2 proporciona maior segurança a uma rede sem fio do que o mecanismo original WEP.

IV - O Bluetooth é uma das implementações mais difundidas do padrão IEEE 802.11.

Estão corretas APENAS as afirmativas