Questões de Concurso

Para tcm-sp

Foram encontradas 1.094 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

function base(x)

{

return function produto(y)

{

return x * y;

}

}

var f = base(2);

var g = base(-1);

Após as duas atribuições, supondo que os valores de f e g não mudem, a avaliação da expressão

f(2) + g(-1)

produzirá o valor:

1 – ajustar seus componentes para que a demanda computacional seja distribuída o mais rápido possível pelos seus recursos físicos; e

2 – continuar executando suas funções quando um ou mais componentes falham.

Para isso, a infraestrutura de TI deve ser capacitada, respectivamente, com:

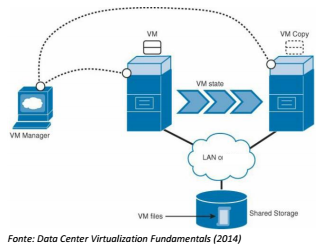

Para transferir uma VM em execução de um host para outro, sem desligamento do servidor virtual e sem tempo de inatividade, é utilizado o:

I – Tecnologia de espelhamento de dados (mirroring) permite a recuperação na qual uma coleção de dados é copiada para outro site por meio de uma conexão não confiável.

II – Backups protegem os dados contra falhas de hardware, mau funcionamento de software e erros de usuários. Os dados devem ser copiados quando estão em um estado consistente.

III – Replicação de dados é a técnica empregada quando duas ou mais cópias idênticas do dado são mantidas online em discos separados, também conhecida como RAID nível 1 ou disk shadowing.

Está correto o que se afirma em:

1 – os dispositivos de armazenamento devem se comunicar entre si e com os computadores por uma rede de alta velocidade (fibre channel);

2 – os dados devem ser acessados em blocos, em vez de arquivos, para se obter melhor desempenho; e

3 – a capacidade de armazenamento deve ser escalável.

Para atender esses requisitos, deve ser usada a tecnologia:

[HttpPost, ActionName("Delete")]

[ValidateAntiForgeryToken]

public ActionResult DeleteConfirmed(decimal id)

{

Funcionario func = db.Funcionarios.Find(id);

db.Funcionarios.Remove(func);

db.SaveChanges();

return

RedirectToAction("Index","Servidores");

}

Sobre o retorno da instrução

return RedirectToAction("Index","Servidores");

é correto afirmar que:

[HttpPost, ActionName("Delete")]

[ValidateAntiForgeryToken]

public ActionResult DeleteConfirmed(decimal id)

{

Funcionario func = db.Funcionarios.Find(id);

db.Funcionarios.Remove(func);

db.SaveChanges();

return

RedirectToAction("Index","Servidores");

}

Sobre o uso da instrução [ValidateAntiForgeryToken], é correto afirmar que:

Após iniciar uma sessão com SIP, porém, antes de estabelecer a chamada, o agente origem realiza uma verificação para saber os tipos de codificações suportados pelo agente destino.

Para realizar esta consulta ao agente destino, o método que deve ser utilizado no cabeçalho da mensagem SIP é:

Para garantir a autenticação do autor e a confidencialidade dos dados, será necessário utilizar:

A técnica que altera o remetente da mensagem para induzir a vítima a clicar em links maliciosos é denominada:

Em relação aos comandos do protocolo SMTP, está correto o que se afirma em:

I - A fibra não é afetada por picos de voltagem, interferência eletromagnética ou quedas no fornecimento de energia.

II - Pares trançados possuem melhor blindagem que o cabo coaxial, e assim, podem se estender por distâncias mais longas em velocidades mais altas.

III - Uma topologia em anel é a única forma de se construir uma LAN usando fibras ópticas, porém, deve-se ter cuidado porque as fibras podem ser danificadas com facilidade se forem encurvadas demais.

Está correto o que se afirma em:

I - Importação e exportação de informações do LDAP bem como requisições de atualização seguem o formato LDIF, o qual é um formato de texto para troca de dados.

II - Caracteres especiais, acentos e cedilhas não podem ser utilizados nos critérios de busca das pesquisas para recuperar registros.

III - Um DN consiste de um ou mais RDNs organizados em uma estrutura hierárquica, parecida com árvore, para identificar exclusivamente uma única entrada de diretório.

Está correto o que se afirma em:

O protocolo utilizado para sincronizar os relógios de um conjunto de computadores em redes de dados é:

I. Todos os dispositivos compartilham o meio de transmissão de maneira que, sempre que um deles envia uma mensagem, esta se propaga ao longo da rede de forma que todos os nós escutam a mensagem.

II. Em qualquer instante, no máximo uma máquina desempenha a função de mestre e pode realizar uma transmissão.

III. Um mecanismo de arbitragem para resolver conflitos precisa ser utilizado para controlar quando duas ou mais máquinas fazem uma transmissão simultaneamente.

A topologia de rede que possui essas características é: