Questões de Concurso

Para tce-pa

Foram encontradas 4.504 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Considerando os conceitos de bibliotecas, julgue o item subsequente.

Na compilação de um programa que chama uma biblioteca

compartilhada, todo o código da biblioteca é copiado e

inserido dentro do binário final.

Com relação às estruturas de controle em programas de computador, julgue o item subsecutivo.

Para cada corrotina, é necessária uma pilha de registros de

ativação que cresça e diminua durante a sua execução,

independentemente das pilhas das outras corrotinas.

Com relação às estruturas de controle em programas de computador, julgue o item subsecutivo.

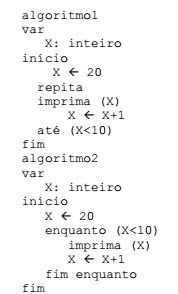

Diferentemente do que ocorre com os comandos da estrutura repita do algoritmo1 apresentado a seguir, os comandos da estrutura enquanto do algoritmo2 apresentado a seguir são executados pelo menos uma vez.

Com relação às estruturas de controle em programas de computador, julgue o item subsecutivo.

A chamada de uma função para execução é feita citando-se o

seu identificador no meio de uma expressão. Uma função é dita

recursiva quando chama ela própria.

Acerca de funções e procedimentos em subprogramas, julgue o item que se segue.

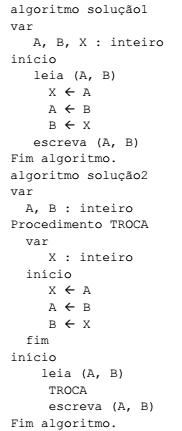

No algoritmo solução1 apresentado a seguir as variáveis X, A e B são criadas com escopo global; no algoritmo solução2 apresentado após algoritmo solução1, as variáveis A e B são criadas com escopo global e a variável X com escopo local.

Acerca de funções e procedimentos em subprogramas, julgue o item que se segue.

A passagem de parâmetro em uma rotina pode ocorrer de duas

maneiras: por valor ou por referência. Em se tratando da

passagem por valor, alteram-se os valores dos parâmetros que

foram passados para a função.

Com relação aos tipos de dados elementares e estruturados, julgue o item subsequente.

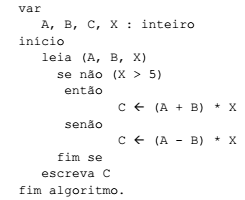

O algoritmo a seguir efetuará o cálculo da variável C apenas se o valor da variável X não for maior que 5.

Com relação aos tipos de dados elementares e estruturados, julgue o item subsequente.

Em uma árvore binária balanceada, para todo nó que não seja

considerado um nó-folha, a subárvore da esquerda terá chaves

menores que a chave do nó.

Julgue o item seguinte, relativos a linguagens de programação.

Em se tratando de linguagens procedimentais, os dados são

globais e, portanto, acessíveis a todos os procedimentos.

Julgue o item seguinte, relativos a linguagens de programação.

Utilizando-se linguagens fracamente tipadas, é possível alterar

o tipo de dado contido em uma variável durante a execução do

programa.

Considerando a linguagem utilizada na construção de algoritmos, julgue o item a seguir.

Se o algoritmo para o cálculo da média de determinado aluno

utilizar a fórmula média = (P1 + 2*P2) / 3, em que P1 e P2

referem-se, respectivamente, às notas do aluno na primeira e na

segunda prova, e se a média mínima necessária para o aluno

ser aprovado na disciplina for 4,5, esse aluno será aprovado se

obtiver nota 5,0 na primeira prova e 4,0 na segunda prova.

Considerando a linguagem utilizada na construção de algoritmos, julgue o item a seguir.

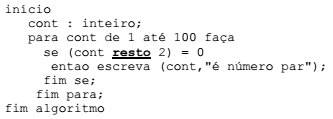

O algoritmo a seguir fornece como resultado 50 números pares.

Julgue o item subsecutivo, referentes às noções de segurança da informação.

A segurança da informação visa preservar, entre outros, os

seguintes princípios: o da confidencialidade, o qual garante que

a informação não será conhecida por pessoas não autorizadas;

o da integridade, o qual garante que a informação armazenada

ou transferida está correta e é apresentada corretamente para

quem a consulta; e o da disponibilidade, o qual garante que

a informação poderá ser obtida pelo usuário sempre que

necessário.

Julgue o item subsecutivo, referentes às noções de segurança da informação.

Hardening é um processo de alteração na infraestrutura física

dos recursos dos computadores em rede cujo objetivo principal

consiste em preparar a infraestrutura para enfrentar erros. Esse

processo inclui habilitar o acesso de todos os usuários aos

recursos de todos os servidores, de forma a garantir que

qualquer recurso de hardware esteja disponível aos usuários

existentes.

Julgue o item subsecutivo, referentes às noções de segurança da informação.

Phishing é um tipo de fraude por meio da qual um golpista

tenta obter dados pessoais e financeiros de outro usuário da

Internet utilizando, por exemplo, páginas falsas de comércio

eletrônico e redes sociais, bem como mensagens eletrônicas

que contenham formulários de solicitações falsas de

recadastramento.

Julgue o item subsecutivo, referentes às noções de segurança da informação.

A infraestrutura de chaves públicas brasileira (ICP – Brasil)

é uma cadeia hierárquica e de confiança que viabiliza a

emissão de certificados digitais apenas para pessoas jurídicas,

por meio de uma autoridade de registro (AR).

Julgue o item subsecutivo, referentes às noções de segurança da informação.

O princípio de não repúdio impede que o autor de um

documento negue a criação e a assinatura desse documento.

A propósito dos modelos OSI e TCP/IP, ambientes cliente/servidor e das infraestruturas de computação em nuvem, julgue o próximo item.

O conceito de nuvens comunitárias se refere a uma

infraestrutura de nuvem disponibilizada ao público em geral,

ao passo que o conceito de nuvens híbridas se refere a uma

infraestrutura de nuvem disponibilizada para uso exclusivo de

uma organização.

A propósito dos modelos OSI e TCP/IP, ambientes cliente/servidor e das infraestruturas de computação em nuvem, julgue o próximo item.

Os protocolos de roteamento interno de uma rede incluem

o protocolo RIP, que utiliza um algoritmo de menor caminho,

e o protocolo OSPF, que utiliza um algoritmo mais simples,

com base em tabelas de vetor distância.

A propósito dos modelos OSI e TCP/IP, ambientes cliente/servidor e das infraestruturas de computação em nuvem, julgue o próximo item.

A arquitetura cliente/servidor garante que todos os

computadores que estejam interligados se comuniquem

indiscriminadamente e atuem, ao mesmo tempo, como clientes

e servidores de serviços e processos, trocando recursos entre

si.