Questões de Concurso

Para tce-pa

Foram encontradas 4.504 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Entre exemplos de métricas de avaliação utilizadas para modelos de classificação binária, são citados:

• taxa de precisão (razão entre verdadeiros positivos e o total dos verdadeiros positivos e falsos positivos);

• taxa de sensibilidade (razão entre verdadeiros positivos e o total dos verdadeiros positivos e falsos negativos, também conhecida por recall); e

• escore F1 (F1-score, também chamado de F-measure), que relaciona as taxas de precisão e de sensibilidade.

Suponha a existência de um modelo de classificação binária cuja taxa de precisão é de 90,00% e cuja taxa de sensibilidade é de 75,00%. Utilize aproximação de duas casas decimais. O escore F1 referente a esse modelo é

Nesse contexto, durante a interrupção do fornecimento de energia para a concessionária, o grupo motor-gerador passará a fornecer energia ao Data Center por intermédio de um(a)

Diante do exposto, a solução adotada pela equipe de TI deve ser um Data Center do tipo

Dos sistemas de arquivos apresentados a seguir, assinale o mais apropriado para a instalação desse sistema operacional.

Correlacione as tecnologias associadas ao armazenamento de dados a seguir com suas respectivas características.

1. Direct Attached Storage (DAS)

2. Storage Area Network (SAN)

3. Network Attached Storages (NAS)

4. Redundant Array of Independent Disks (RAID)

( ) Armazenamento diretamente conectado a um servidor ou computador, sem rede intermediária, oferecendo alta velocidade e simplicidade.

( ) Tecnologia que combina múltiplos discos em uma unidade lógica para melhorar desempenho e/ou redundância dos dados.

( ) Dispositivo de armazenamento conectado à rede de computadores, permitindo o compartilhamento de arquivos entre múltiplos usuários e dispositivos.

( ) Rede de dados dedicada à conexão de servidores e dispositivos de armazenamento de alto padrão, proporcionando alta performance e centralização dos dados.

Assinale a opção que indica a relação correta, na ordem apresentada.

Em relação ao GIT, avalie as afirmativas a seguir.

I. Ao fazer modificações que visem apenas a otimização da velocidade de execução e utilização da memória do código base da aplicação, o commit deve ser realizado simultaneamente nos diversos branches ativos.

II. Mudanças salvas com o comando git stash podem ser reaplicadas em branches diferentes daquelas em que foram geradas.

III. O comando git log, sem argumentos, lista os commits realizados no repositório.

Está correto o que se afirma em

( ) O processo de testes automatizados englobam os testes unitários e os testes de integração mas não incluem os testes de sistema ou de funcionalidade.

( ) A automação é um dos principais princípios do DevOps, permitindo executar tarefas mais rapidamente, diminuindo a possibilidade de erros humanos e tornando os processos mais confiáveis e auditáveis.

( ) Uma de suas vantagens de implementação é a realização de deploy de incrementos ou melhorias de software sob supervisão de especialistas.

( ) Essa abordagem busca aumentar o fluxo de trabalho completado, proporcionando uma maior frequência de deploys, enquanto aumenta a estabilidade e robustez do ambiente de produção.

As afirmativas são, respetivamente,

Sobre os serviços incluídos no Azure DevOps, avalie as descrições a seguir.

I. Azure Test Plans - Fornece várias ferramentas para testar seus aplicativos, incluindo testes manuais/exploratórios e testes contínuos.

II. Azure Pipelines - Fornece serviços de compilação e lançamento para dar suporte à integração contínua e à distribuição de seus aplicativos.

III. Azure Boards - Entrega um conjunto de ferramentas Agile para dar apoio ao trabalho de planejamento e acompanhamento, aos defeitos de código e aos problemas de uso dos métodos Kanban e Scrum.

Está correto o que se descreve em

Diante disso, assinale a opção que apresenta os comandos que atendem à essas especificações

Entre as empresas especializadas em virtualização se destaca a VMWare, que suporta diversos serviços e aplicações de abrangência global sobre sua plataforma.

Com relação à solução de virtualização da VMWare, avalie as afirmativas a seguir.

I. vCenter é um hypervisor da VMware, que é o componente fundamental para criar e gerenciar máquinas virtuais. Ele é instalado diretamente no hardware e permite que várias máquinas virtuais operem em um único servidor físico.

II. ESXi (Elastic Sky X Integrated) é uma plataforma de gerenciamento centralizada da VMware, que permite administrar múltiplos vCenter e VMs a partir de uma única interface.

III. vSphere é o conjunto completo de produtos e tecnologias de virtualização da VMware, que inclui ESXi, vCenter e outros componentes de infraestrutura de virtualização VMWare.

Está correto o que se afirma em

Neste sentido, correlacione os princípios da confidencialidade, da integridade e da autenticidade com os respectivos protocolos apresentados.

1. Confidencialidade

2. Integridade

3. Autenticidade

( ) SHA (Secure Hash Algorithm)

( ) PSK (Pre-Shared Key)

( ) AES (Advanced Encryption Standard)

( ) RSA (Rivest-Shamir-Adleman)

A relação correta, na ordem apresentada, é

1. Nuvem Pública

2. Nuvem Privada

3. Nuvem Hibrida

( ) Os serviços de computação são fornecidos por meio de datacenters corporativos.

( ) Os serviços de computação são providos tanto por provedores de computação em nuvem terceirizados, como por meio de datacenters corporativos.

( ) Os serviços de computação são fornecidos por um provedor de nuvem terceirizado e são acessíveis pela internet.

A relação correta, na ordem apresentada, é

A equipe de Tecnologia da Informação (TI) desta empresa contratou um serviço de computação em nuvem, e migrou esta aplicação de seu datacenter corporativo para aquele ambiente disponível na internet.

Depois disso, a equipe de TI deixou de se preocupar com os ativos e serviços de infraestrutura necessários à operação daquele software, como servidores, switches, roteadores, energia elétrica, refrigeração, conexão com internet etc. Entretanto, manteve a necessidade da instalação de máquinas virtuais, sistemas operacionais, customização do software, gerenciamento de permissões de usuários etc. para operação da aplicação corporativa no novo ambiente.

Assinale a opção que apresenta o tipo de computação em nuvem contratado pela empresa para o novo modelo de operação do software em questão.

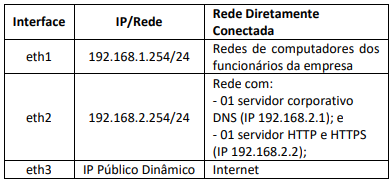

A tabela a seguir descreve como as interfaces desse servidor IPTables estão configuradas e conectadas.

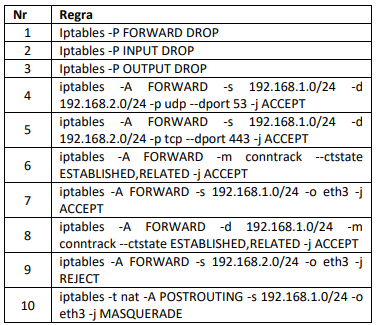

As regras de acesso configuradas neste servidor IPTables são apresentadas na tabela a seguir.

Diante deste cenário, analise as afirmativas a seguir:

I. As máquinas da rede 192.168.1.0/24 podem acessar todos os serviços disponíveis na rede 192.168.2.0/24.

II. As máquinas da rede 192.168.1.0/24 podem acessar à internet.

III. Os serviços disponíveis na rede 192.168.2.0/24 podem ser acessados por dispositivos na internet.

Está correto o que se afirma em

Considere o pequeno programa a seguir utilizando essa ferramenta.

#!/bin/bash

nc 192.168.1.1 4343

Assinale a opção que apresenta a correta função desse programa.

Assinale a opção que melhor descreve a principal vantagem de implementar um servidor de log centralizado.

Nesse contexto, é correto afirmar que

A motivação principal para esta mudança que visa substituir o RSA é a evolução

Assinale, entre as normas da International Organization for Standardization (ISO) e/ou International Electrotechnical Commission (IEC) apresentadas abaixo, aquela que oferece estrutura abrangente para a implantação de um SGSI.

Uma prática que pode ajudar a identificar e mitigar os riscos associados a esse tipo de ataques é