Questões de Concurso

Para tce-pa

Foram encontradas 4.504 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Para fornecer autenticação de usuários por meio de um servidor de autenticação centralizado é comumente utilizado em redes corporativas o protocolo

( ) Um IPS é um sistema que busca detectar ataques em curso, e pode tomar uma ação automática para mitigar ou impedir o ataque.

( ) Um analisador de tráfego como o WireShark permite visualizar pacotes que trafegam pela rede desde que sua interface de rede não esteja em modo promíscuo.

( ) O NAT (Network Address Translation) pode ser divido em DNAT que altera o cabeçalho dos pacotes e SNAT que altera o payload dos pacotes.

As afirmativas são, respectivamente,

1. worm

2. cavalo de Tróia

3. spyware

4. ransomware

( ) Tipo de malware que busca obter informações da máquina alvo sem levantar suspeitas.

( ) Tipo de malware que infecta máquinas alvo através da rede sem interação dos usuários.

( ) Tipo de malware que criptografa os dados da máquina alvo.

( ) Tipo de malware que se passa por um programa legítimo para que o usuário o execute.

Assinale a opção que indica a relação correta, na ordem apresentada.

Ao final do estudo, foi constatado que as ações estão eficazes e a empresa está com plenas condições de alcançar os seus objetivos dentro da gestão de riscos.

De acordo com a NBR ISO 31000, da ABNT, a componente da estrutura da gestão de riscos associada à atividade descrita é

De modo a informar suas atividades, o departamento de TI coloca em todos os setores da empresa um gráfico de tendência relacionando a proporção de máquinas concluídas.

De acordo com a NBR ISO 27004, da ABNT, o descritor da informação empregado pela equipe de TI por meio dos gráficos é

Ao iniciar mais um dia de trabalho, os empregados constataram que os servidores estavam inacessíveis, impossibilitando-os de trabalhar na proposta.

Após ser notificada do fato, a equipe de TI analisou a situação e chegou à conclusão que a empresa sofreu um ataque do tipo Distributed Denial of Service (DDoS).

De acordo a NBR ISO/IEC 27005, da ABNT, o objetivo alvo dos atacantes era

A frequência do sinal óptico que possui comprimento de onda no vácuo igual a 1550nm é aproximadamente igual a

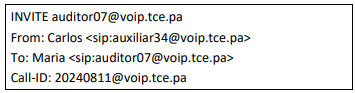

Analise as afirmativas a seguir com relação a essa mensagem SIP INVITE:

I. A SIP URI do usuário que está realizando a chamada é Carlos.

II. Os usuários de origem e destino estão registrados no mesmo domínio.

III. O número do telefone que está sendo chamado é 2024-0811.

Está correto o que se afirma em

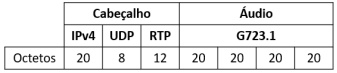

A taxa de transmissão mínima necessária para que não ocorra perda de pacotes, em kbps, é igual a

Com relação ao funcionamento do protocolo BGP, as seguintes afirmativas estão corretas, à exceção de uma. Assinale-a.

Com relação a esses protocolos de roteamento, avalie as afirmativas a seguir.

I. O protocolo OSPF usa o algoritmo de Dijkstra para calcular as melhores rotas entre a origem e o destino de um datagrama, tendo como informações um banco de dados dos estados de enlaces da topologia do sistema autônomo.

II. O protocolo RIP utiliza o algoritmo de roteamento vetor distância, enviando mensagens regulares entre os roteadores para difundir informações sobre largura de banda dos enlaces.

III. O protocolo OSPF possui um tempo de convergência menor que o protocolo RIP. O tempo de convergência é o período decorrido até que os roteadores completem a execução de uma reação à queda de um determinado roteador, escolhendo outro caminho disponível para os destinos afetados.

Está correto o que se afirma em

Do exposto as seguintes afirmativas estão corretas, à exceção de uma. Assinale-a.

Neste contexto podem ocorrer dois problemas: problema do terminal oculto e problema desvanecimento do sinal.

Com relação aos problemas citados, avalie as afirmativas a seguir.

I. Quando ocorrem obstruções físicas no ambiente da rede (por exemplo, um edifício ocultando a estação A, pode impedir que A e C escutem as transmissões de um e de outro, mesmo que as transmissões de A e C estejam interferindo no destino, B. Isto é chamado de problema do terminal oculto.

II. O problema do desvanecimento do sinal pode ocorrer em que a localização de A e C é tal que as potências de seus sinais não são suficientes para que eles detectem as transmissões um do outro, mas mesmo assim, são suficientes fortes para interferir uma com a outra na estação B.

III. A solução para o problema da estação oculta é o emprego de quadros chamados de Request to Send (RTS) e Clear to Send (CTS). Considere que B e C estão ocultas uma em relação à outra no que diz respeito a A. Vamos supor que um quadro RTS proveniente de A chega em B, mas não em C. Entretanto, como A e C estão dentro do alcance de B, um quadro CTS, que contenha a duração da transmissão de dados de B para A, atinge C. A estação C sabe que alguma estação oculta está usando o canal e para de transmitir.

Está correto o que se afirma em

Em um determinado dia, o servidor onde estava sendo executada a máquina virtual responsável pela aplicação desta empresa sofreu uma sobrecarga de energia e parou de funcionar repentinamente. Uma funcionalidade da infraestrutura de virtualização da VMWare permitiu que esta aplicação fosse rapidamente reiniciada em outro servidor.

Diante do exposto, a funcionalidade VMWare que permitiu que essa máquina virtual fosse reiniciada em outro servidor nas condições apresentadas foi

Neste sentido, correlacione os princípios da confidencialidade, da integridade e da autenticidade com os respectivos protocolos apresentados.

1. Confidencialidade

2. Integridade

3. Autenticidade

( ) SHA (Secure Hash Algorithm)

( ) PSK (Pre-Shared Key)

( ) AES (Advanced Encryption Standard)

( ) RSA (Rivest-Shamir-Adleman)

Assinale a opção que indica a relação correta, na ordem apresentada.

1. Nuvem Pública

2. Nuvem Privada

3. Nuvem Hibrida

( ) Os serviços de computação são fornecidos por meio de datacenters corporativos.

( ) Os serviços de computação são providos tanto por provedores de computação em nuvem terceirizados, como por meio de datacenters corporativos.

( ) Os serviços de computação são fornecidos por um provedor de nuvem terceirizado e são acessíveis pela internet.

Assinale a opção que indica a relação correta, na ordem apresentada.

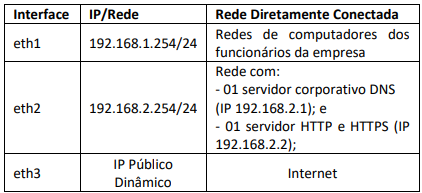

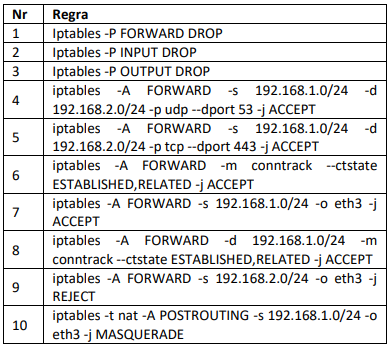

A tabela a seguir descreve como as interfaces desse servidor IPTables estão configuradas e conectadas.

As regras de acesso configuradas neste servidor IPTables são apresentadas na tabela a seguir.

Diante deste cenário, analise as afirmativas a seguir:

I. As máquinas da rede 192.168.1.0/24 podem acessar todos os serviços disponíveis na rede 192.168.2.0/24.

II. As máquinas da rede 192.168.1.0/24 podem acessar à internet.

III. Os serviços disponíveis na rede 192.168.2.0/24 podem ser acessados por dispositivos na internet.

Está correto o que se afirma em

O ataque supramencionado é chamado de

Relacione os tipos de ataque listados a seguir às respectivas descrições.

1. DoS

2. Cross-Site Scripting (XSS)

3. Cross-Site Request Forgery

4. Injection

( ) ataque em que os criminosos injetam scripts maliciosos no conteúdo de um site de outra forma confiável, visando atacar usuários visitantes do site.

( ) ataque em que o criminoso insere código malicioso em campos de entrada, sites, programa ou outros, com a finalidade de executar comandos que podem, por exemplo, ler ou modificar um banco de dados ou alterar dados em um site.

( ) ataque no qual o criminoso faz com que um usuário autenticado em um aplicativo web realize ações não intencionais sem que ele perceba.

( ) ataque no qual o criminoso tem por objetivo tornar um computador, servidor ou serviço indisponível para os usuários a que se destinam, interrompendo o funcionamento normal do dispositivo.

Assinale a opção que indica a relação correta na ordem apresentada.