Questões de Concurso

Para tce-pa

Foram encontradas 4.504 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

O comando do ufw (Uncomplicated Firewall) que deve ser utilizado para permitir conexões do tipo SSH (Secure Shell) neste servidor é

Correlacione as boas práticas ou tecnologias apresentadas a seguir com os respectivos riscos à segurança da informação que elas mitigam neste tipo de dispositivo.

1. Usar senhas fortes e biometria

2. Realizar atualizações regulares de software

3. Utilizar antivírus e antimalware

4. Evitar de usar redes Wi-Fi públicas não seguras

( ) Correção de vulnerabilidades de segurança conhecidas.

( ) Proteger contra ameaças conhecidas.

( ) Protege o acesso ao dispositivo.

( ) Evita ataques providos por servidores de rede não confiáveis, como DHCP, PROXY etc.

Assinale a opção que indica a relação correta, na ordem apresentada.

Com relação ao assunto, avalie as afirmativas a seguir:

I. O firewall deverá permitir que os pacotes do tipo UDP com porta de destinado 514 acessem o servidor Syslog.

II. O protocolo Syslog possui níveis de severidade de mensagens, que vão de 0 (Emergency) a 7 (Debug).

III. O servidor Syslog poderá armazenar mensagens de diversos ativos de rede da empresa.

Está correto o que se afirma em

O protocolo adequado para essa autenticação é

Assinale a opção que apresenta o protocolo de compartilhamento utilizado, por padrão, pelos sistemas operacionais Windows vulneráveis e que fora alvo da vulnerabilidade CVE-2017-0144.

https://192.168.0.1/index.php?page=aplicacao.php

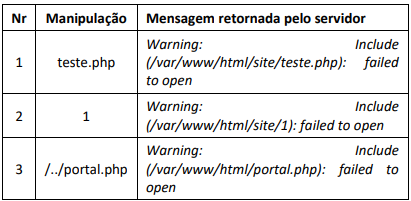

A tabela a seguir, apresenta o resultado da manipulação da vaiável “page”, realizada pelo analista de segurança desta empresa, com arquivos inexistentes no servidor.

Assinale a opção que apresenta o valor que esse analista deve passar como parâmetro para a variável “page”, explorando a vulnerabilidade de LFI encontrada, para obter acesso ao conteúdo do arquivo “/etc/hostname” desse servidor de páginas.

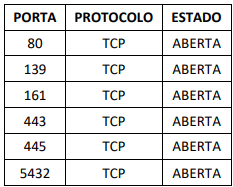

A tabela a seguir apresenta o resultado desta varredura.

Sobre o resultado desta varredura, avalie as seguintes afirmativas:

I. Por padrão, a existência das portas 80 e 443 abertas significa que este servidor está acessando portais em outros dispositivos por meio dos protocolos HTTP e HTTPS.

II. Por padrão, a existência da porta 161 aberta, significa que este servidor permite consultas por meio do protocolo SNMP.

III. Por padrão, a existência da porta 5432 aberta, significa que este servidor permite consultas ao banco de dados MySQL.

Está correto o que se afirma em

Esse Guia estabelece níveis de implementação da estrutura de gestão da segurança cibernética, criando uma contextualização geral de como determinada organização trata o risco de segurança cibernética e os seus processos atualmente instalados para o gerenciamento desse risco.

Nesse contexto, é correto afirmar que

( ) Um incidente de página desfigurada representa grande risco pois envolve uma intrusão de difícil detecção e que pode levar a maiores prejuízos.

( ) Um incidente de DoS representa um vazamento grave de dados dos usuários, incluindo possivelmente dados de autenticação, o que deve ser prontamente informado aos usuários afetados.

( ) Ao ocorrer um incidente, o primeiro passo do seu tratamento é a triagem (ou classificação) e eventualmente resulta na notificação do incidente aos interessados.

As afirmativas são, respectivamente,

A duplicação forense de mídias computacionais é realizada na seguinte fase do exame pericial

Assinale a opção que identifica corretamente o tipo de malware de atacou esta empresa.

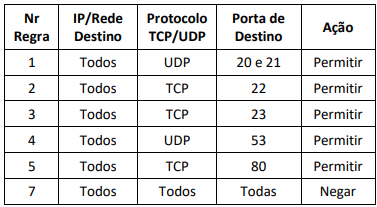

As regras que controlam os pacotes com origem na rede corporativa e destino na internet estão apresentadas na tabela a seguir.

Em relação aos dispositivos desta rede corporativa e as regras de acesso estabelecidas pelo dispositivo de segurança, analise as seguintes afirmativas:

I. Os dispositivos desta rede corporativa poderão realizar acessos ao serviço de resolução de nomes (DNS) e páginas web (HTTP e HTTPS) disponíveis na internet.

II. Os dispositivos desta rede corporativa poderão realizar acessos a outros dispositivos na internet por meio do protocolo Secure Shell (SSH) e Telnet; e

III. Os dispositivos desta rede corporativa poderão realizar transferência de arquivos com dispositivos na internet por meio do File Transfer Protocol (FTP).

Está correto o que se afirma em

Assinale, entre as opções abaixo, aquela que apresenta o tipo de vulnerabilidade presente nesta página web.

Assinale a opção que melhor descreve o método de autenticação de e-mails que cumpre todas essas exigências ao integrar SPF e DKIM, fornecendo políticas de autenticação e relatórios.

Considerando o cenário descrito acima, assinale a opção que melhor descreve a ação que o administrador de TI deve tomar para configurar a política de tal forma que as mensagens suspeitas continuem sendo entregues, mas sejam marcadas como spam.

Nesse contexto, é correto afirmar que

Assinale, entre as normas da International Organization for Standardization (ISO) e/ou International Electrotechnical Commission (IEC) apresentadas a seguir, aquela que oferece estrutura abrangente para a implantação de um SGSI.

Para atender a essas necessidades no processo de backup, a combinação de tipos de backup e frequência mais indicada é fazer backup

Com base nessa situação hipotética, considerando os problemas encontrados e as boas práticas de hardening, as seguintes combinações de medidas de segurança são as mais apropriadas para proteger esses servidores e mitigar essas vulnerabilidades:

Durante a análise do ocorrido, um analista de segurança concluiu que a conta não foi comprometida por infecção de malware na máquina, mas sim que o próprio usuário havia inadvertidamente disponibilizado sua senha para o atacante após clicar em um link malicioso que havia recebido.

Assinale a opção que indica a técnica usada nesse ataque e um exemplo de seu uso.