Questões de Concurso

Para tce-go

Foram encontradas 1.519 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

- Organização híbrida, com parte das responsabilidades de TI centralizadas e parte alocadas às áreas de negócio.

- Combina otimização de custos compartilhados com flexibilidade no atendimento de necessidades pontuais.

- Infraestrutura básica e aplicações corporativas tipicamente centralizadas, com possível repasse de custos.

- Independência das áreas de negócio para o desenvolvimento de soluções locais, com equipes próprias.

- Demanda esforços significativos para manter aderência das soluções locais aos padrões da arquitetura corporativa.

- Tem como desafio encontrar o ponto de equilíbrio entre padronização (ganhos de escala) e independência (flexibilidade).

São características da estrutura organizacional

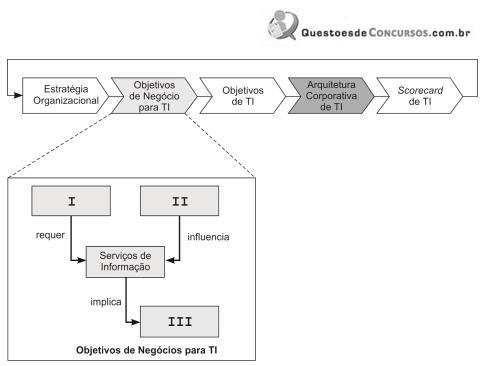

Os itens I, II e III da figura referem-se correta e respectivamente a:

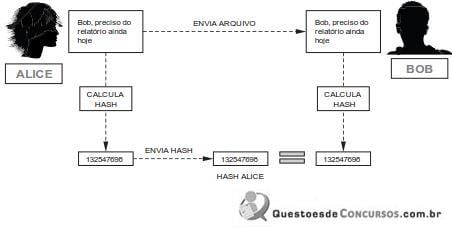

No processo de envio do arquivo, houve garantia de

nomes

0 Ana Pedro

1 Marcos Paulo

0 1

Para declarar a array e já armazenar os nomes em um ambiente de programação Java ideal, o programador deve escrever a instrução

I. adequado para captar os requisitos funcionais de um sistema, ajudando no entendimento destes requisitos.

II. suporta e estimula o comportamento paralelo, sendo útil para modelagem de fluxo de trabalho e de processos, principal- mente, processos de negócio.

Os diagramas descritos em I e II são, correta e respectivamente, de

A empresa na qual Paula trabalha encontra-se no nível de maturidade

a) permitem o acesso aos dados de maneira simplificada;

b) autorizam os acessos de múltiplos usuários às informações;

c) controlam a manipulação dos dados presentes no banco de dados (inserção, supressão, modificação etc.).

Esses serviços são providos por

No cenário apresentado, um computador equipado com um programa que possibilita as ligações em VoIP está conectado numa rede local (LAN) com o equipamento A. Primeiro, o computador descobre o equipamento A na rede, que envia ao computador seu endereço IP. O computador se registra com o equipamento A que, por sua vez, manda de volta uma mensagem de gerenciamento. Após aceitar a mensagem, o computador pede para o equipamento A largura de banda para iniciar a configuração da chamada, com o estabelecimento de uma conexão. Após a largura de banda ser liberada ao computador, ele envia outra mensagem com o número do telefone a ser chamado para o equipamento A, que confirma a solicitação da chamada e encaminha a informação para o equipamento B. Este, que é metade computador e metade comutador de telefonia, faz a chamada telefônica para o telefone comum. O telefone toca e o computador recebe o sinal indicando que ele está tocando. Quando o telefone é atendido, é enviada uma mensagem ao computador indicando que houve a conexão.

A e B são, respectivamente,

O protocolo descrito é o